Bármely weboldal kódjában lehet olyan rosszindulatú JavaScript kód, amely kártevőket kísérel meg letölteni a látogató számítógépére.

Az ESET minden hónapban összeállítja a Magyarországon terjedő számítógépes kártevők toplistáját, melynek elemzése mindig tanulsággal szolgálhat a felhasználók számára. A tízes lista élmezőnyéből a régóta listatag Swizzor és Kryptik trójai kicsúszott, helyettük a még decemberben feltűnt Win32/Injector trójai és egy vadonatúj JavaScript kódú kártevő forgatta fel a helyezési rangsort.

A jelenleg második helyezett JS/TrojanDownloader.Agent trójai újonc a top listában. Általában kártékony weboldalakról érkezik, és további rosszindulatú kódokat kísérel meg letölteni a fertőzött számítógépre, amelyeket aztán el is indít. A JavaScript kód a felhasználó tudta és beleegyezése nélkül képes futni, és a trójai arról is gondoskodik, hogy az ablakát végrehajtás közben elrejtse előle.

Továbbra is a középmezőnyben foglal helyet a múlt hónapban felkerült Win32/Injector, amely a megtámadott gépen hátsó ajtót nyit, és a newvalarsrent.ru weboldalhoz csatlakozik. Innen további fájlokat próbál meg letölteni. Rootkit komponenssel is rendelkezik, működése során fájlokat rejt el a fájlkezelő alkalmazások elől (pl. EXPLORER, FAR MANAGER) még akkor is, ha ezek nem rejtett attribútummal rendelkeznek.

A listavezető Conficker féreg pedig már 2009 októbere óta őrzi az első helyét, aminek nagy valószínűséggel az az oka, hogy sok Windows alapú számítógépen még mindig nem fordítanak elég figyelmet az operációs rendszer frissítéseire, de a gyenge admin jelszavak, az automatikus Autorun funkció bekapcsolt alapállapota is jócskán felelőssé tehető. Emellett folyamatosan számtalan új variáns, módosított változat is megjelenik belőle, melyeknél a készítők rendre igyekeznek tesztelni és kijátszani a felismerést.

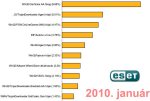

Végezetül következzen a magyarországi toplista. Az ESET több százezer magyarországi felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2010 januárjában az alábbi 10 károkozó terjedt a legnagyobb számban hazánkban. Ezek együttesen 35.8%-ot tudtak a teljes tortából kihasítani maguknak.

1. Win32/Conficker.AA féreg

Elterjedtsége a januári fertőzések között: 9.68%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos vírusvédelmi webcím is elérhetetlenné válik a megfertőzött számítógépen.

A számítógépre kerülés módja: változattól függően a felhasználó maga telepíti, vagy pedig egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat hordozható külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/virus/conficker-aa

2. JS/TrojanDownloader.Agent trójai

Elterjedtsége a januári fertőzések között: 5.01%

Működés: A JS/TrojanDownloader.Agent kártevőcsoport egyik fajtája a JS/TrojanDownloader.Agent.NRL trójai. Ez a károkozó általában kártékony weboldalakról érkezik, és további rosszindulatú kódokat kísérel meg letölteni a fertőzött számítógépre, amelyeket aztán el is indít. A JavaScript kód a felhasználó tudta és beleegyezése nélkül képes futni, és a trójai arról is gondoskodik, hogy az ablakát végrehajtás közben elrejtse előle.

A számítógépre kerülés módja: Fertőzött weboldalakon keresztül

Bővebb információ: http://www.eset.hu/virus/trojandownloader-agent-nrl

3. Win32/PSW.OnLineGames.NNU trójai

Elterjedtsége a januári fertőzések között: 4.47%

Működés: Ez a kártevőcsalád olyan trójai programokból áll, amelyek billentyűleütés-naplózót (keylogger) igyekszenek gépünkre telepíteni. Gyakran rootkit komponense is van, amelynek segítségével igyekszik állományait, illetve működését a fertőzött számítógépen leplezni, eltüntetni. Ténykedése jellemzően az online játékok jelszavainak begyűjtésére, ezek ellopására, és a jelszóadatok titokban történő továbbküldésére fókuszál. A távoli támadók ezzel a módszerrel jelentős mennyiségű lopott jelszóhoz juthatnak hozzá, amelyeket aztán alvilági csatornákon továbbértékesítenek.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/psw-onlinegames-nnu

4. INF/Autorun vírus

Elterjedtsége a januári fertőzések között: 3.76%

Működés: Az INF/Autorun egyfajta gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul.

A számítógépre kerülés módja: fertőzött adathordozókon (akár MP3-lejátszókon) terjed.

Bővebb információ: http://www.eset.hu/virus/autorun

5. Win32/Agent trójai

Elterjedtsége a januári fertőzések között: 2.80%

Működés: Ezzel a gyűjtőnévvel azokat a rosszindulatú kódokat jelöljük, amelyek a felhasználók információit lopják el. Jellemzően ez a kártevőcsalád mindig ideiglenes helyekre (például Temp mappa) másolja magát, majd a rendszerleíró-adatbázisban elhelyezett Registry kulcsokkal gondoskodik arról, hogy minden rendszerindításkor lefuttassa saját kódját. A létrehozott állományokat jellemzően .dat illetve .exe kiterjesztéssel hozza létre.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/agent

6. Win32/Injector trójai

Elterjedtsége a januári fertőzések között: 2.33%

Működés: A Win32/Injector trójai olyan Registry bejegyzéseket, illetve külön állományokat hoz létre a számítógép megfertőzésekor, amelyek egy esetleges újraindítást (bootolást) követően aktivizálják a kártevő kódját és gondoskodnak annak automatikus lefuttatásról. A Windows System32 mappájában (alapértelmezés szerint C:\ Windows\ System32) található wsnpoem, illetve ntos.exe árulkodó jel lehet. A megtámadott gépen hátsó ajtót nyit, és a newvalarsrent.ru weboldalhoz csatlakozik, ahonnan további fájlokat próbál meg letölteni. Rootkit komponenssel is rendelkezik, működése során fájlokat rejt el a fájlkezelő alkalmazások elől (pl. EXPLORER, FAR MANAGER), még akkor is, ha ezek nincsenek ellátva rejtett attribútummal.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/injector-k

7. Win32/Adware.WhenUSave alkalmazás

Elterjedtsége a januári fertőzések között: 2.24%

Működés: A Win32/Adware.WhenUSave működése során létrehozza a saveupdate.exe nevű állományt. Az ilyen, nem kifejezetten kártevő, hanem inkább a veszélyes vagy nem kívánt programok kategóriába tartozó kéretlen reklámprogramok sok esetben élnek olyan trükkökkel, hogy különféle további könyvtárakban is létrehoznak magukból másolatot. Ennek kettős célja van: egyrészt egy esetleges vírusirtást követően egy eldugott helyen megmaradhatnak a fertőzött állományok, másrészt helyi hálózatokban, megosztott könyvtárakban, peer 2 peer hálózatokban is képesek terjedni. Futása során megkísérel a web.whenu.com weboldalhoz kapcsolódni, ahonnan kéretlen reklámokat, valamint saját programfrissítéseit tölti le. A fertőzött gépen aktív böngésző esetén linkeket, időjárás-jelentést és más kéretlen reklámokat jelenít meg.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

Bővebb információ: http://www.eset.hu/virus/adware-whenusave

8. Win32/VB.EL féreg

Elterjedtsége a januári fertőzések között: 2.13%

Működés: A VB.EL (vagy más néven VBWorm, SillyFDC) féreg hordozható adattárolókon és hálózati meghajtókon terjed. Fertőzés esetén megkísérel további káros kódokat letölteni az 123a321a.com oldalról. Automatikus lefuttatásához módosítja a Windows Registry HKLM,SOFTWARE\Microsoft\Windows\CurrentVersion\Run bejegyzését is. Árulkodó jel lehet a sal.xls.exe állomány megjelenése a C: és minden további hálózati meghajtó főkönyvtárában.

A számítógépre kerülés módja: fertőzött adattároló (USB kulcs, külső merevlemez stb.) csatlakoztatásával terjed.

Bővebb információ: http://www.eset.hu/virus/vb-el

9. Win32/TrojanDownloader.Bredolab.AA trójai

Elterjedtsége a januári fertőzések között: 1.95%

Működés: A Win32/TrojanDownloader.Bredolab.AA egy olyan trójai program, mely távoli oldalakról további kártékony kódokat tölt le és hajt végre. Futása közben a Windows, illetve a Windows/System32 mappákba igyekszik új kártékony állományokat létrehozni. Emellett a Registry adatbázisban is bejegyzéseket manipulál, egészen pontosan kulcsokat készít, illetve módosít a biztonságitámogatás-szolgáltató (SSPI - Security Service Provider Interface) szekcióban. Ez a beállítás felel eredetileg a felhasználó hitelesítő adatainak továbbításáért az ügyfélszámítógépről a célkiszolgálóra.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

Bővebb információ: http://www.eset.hu/virus/trojandownloader-bredolab-aa

10. WMA/TrojanDownloader.GetCodec.gen trójai

Elterjedtsége a januári fertőzések között: 1.43%

Működés: Számos olyan csalárd módszer létezik, melynél a kártékony kódok letöltésére úgy veszik rá a gyanútlan felhasználót, hogy ingyenes és hasznosnak tűnő alkalmazást kínálnak fel neki letöltésre és telepítésre. Az ingyenes MP3 zenéket ígérő program mellékhatásként azonban különféle kártékony komponenseket telepít a Program Files\VisualTools mappába, és ezekhez tucatnyi Registry bejegyzést is létrehoz. Telepítése közben és utána is kéretlen reklámablakokat jelenít meg a számítógépen.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/trojandownloader-getcodec-gen

uzrksghfskbuzs (törölt) 2010.02.10. 17:03:27

samcro 2010.02.11. 23:29:12

kdeurhj 2010.03.03. 17:43:42

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2010.03.06. 12:38:27

Ez sok mindenen múlhat, a kérdés pedig rövide, és nem is tér ki mindenre. A lényeg szerintem nem csak az, honnan veszed elő, hanem hogy hova gépeled/kopipasztázod be. Ha már beírtad, akkor ugyanúgy ott van, mintha kézzel írtad volna be. Az előttem szólók már jól megdícsérték a Noscriptet, és igazuk van, sokat lendít a dolgokon, de sok átlagjuzernek sajnos nincs hozzá türelme állandóan kattintgatni. Ha én lennék a Mozilla, ezt a noscriptet gyárilag már rég beleépítetettem volna a termékbe, aztán aki nem akar vele élni, kapcsolhassa ki.

kdeurhj 2010.03.22. 00:29:15

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2010.03.22. 11:13:55

kdeurhj 2010.03.22. 11:37:08