Győztes csapaton ne változtass. Na, nem a Fradi vagy a Manchester United edzője mondja ezt, most inkább ez lehetne a mottója annak a proxy-t módosító banki adathalász akciónak, amelynek újabb előfordulására a Netcraft közösség bukkant rá.

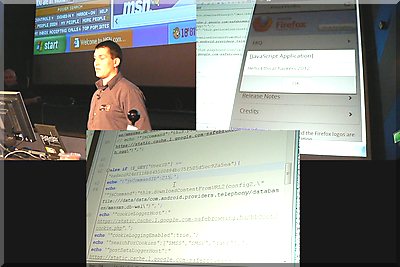

Banki kártevőkről, támadásokról korábban és mostanában is többször beszámoltunk. Emlékezetes lehet például a 2012-es Ethical Hacking Day, ahol Balázs Zoltán sikeresen demonstrálta, hogy egy saját készítésű Firefox kiegészítő segítségével hogyan lehet a kétfaktoros védelemmel ellátott Gmail fiókok feltörését sikeresen megvalósítani.

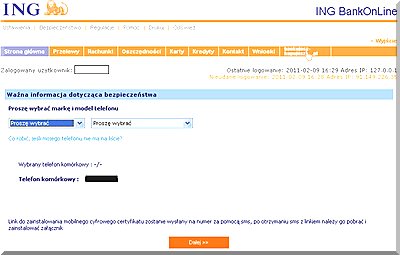

Általános és régi véleményünk továbbá, hogy az okostelefonról folytatott bankolás nem okos dolog. Az eredeti felállásban a kétfaktoros védelem jó, a kétfaktoros védelem szép, hiszen fizikailag két jól elkülöníthető készüléken nyugszik, bankolás egyrészt a PC-ről, plusz a bankban csak személyesen megváltoztatható számra jövő mobilaláírás SMS üzenet a másik részről a zsebben lévő mobilunkra. Ha viszont mindez egyetlen készüléken belül zajlik, sőt egy fertőzött készüléken zajlik mindez, akkor az már nem sok jóval kecsegtet, és ha tanítják is az IT Biztonság keretében, maximum elrettentő példaként ;-) Hogy mennyire nem légből kapott elméleti teória mindez, arról érdemes a két éves TheRegister cikket elolvasni a Zeus Mitmo kártevőről, ez ugyanis extra mezőkben bekéri a telefon típusát és a telefonszámát, hogy észrevétlenül elhappolja a második faktorocskánkat.

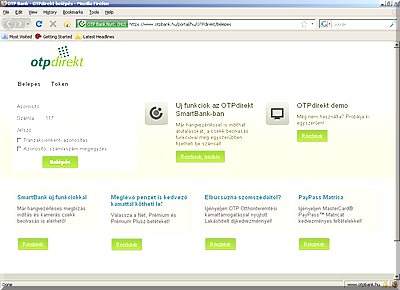

Volt aztán a tarsolyunkban a Zeus trójainak egy olyan érdekes idei variánsa, amely az erstebank.hu, a budapestbank.hu, a raiffeisen.hu, az unicreditbank.hu és az otpbank.hu felhasználói ellen irányulva újdonságképpen tökéletes magyarsággal lépett elő, de a fertőzött gépen nem csak kitörölni tudott HTML elemeket, hanem tetszés szerint hozzáadni, módosítani is. Ezzel tehát simán lecserélheti a teljes <body></body> közötti részt magában a böngésző memóriájában, és ugye ilyenkor a https, a lakat vagy a tanúsítvány és annak pedáns ellenőrzése ezen a ponton már nem oszt, nem szoroz.

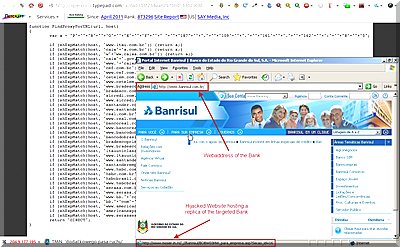

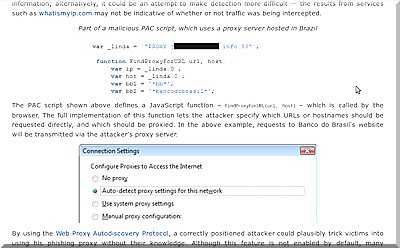

Ezúttal a Netcraft blogja figyelmeztet arra a régi-új módszerre, amelynél a proxy auto-config script (PAC) egy JavaScript kód segítségével úgy módosítja a böngészőkliens proxy beállításait, hogy azután a kártékony proxy ellophassa a felhasználók bejelentkezési nevét és jelszavát, vagy a már hitelesített belépéshez tartozó cookie-t sikeresen eltéríthesse. A kártékony script általi proxy beállítás rendelkezik arról, mely weblapok elérése marad továbbra is közvetlen, és melyek - elsősorban bankok - lesznek azok, amelyek csak az eltérített proxy szerveren keresztül lesznek látogathatóak a fertőzött számítógépen. Korábban ez a technika jelentős károkat tudott okozni a brazíliai felhasználók körében, ám szemlátomást újra felbukkan különféle új helyszíneken, új célcsoportok ellen. Kétségtelen előnye, hogy nincs szükség a macerás MiTM (Man In Th Middle) támadásra, csak mindössze egy hamis banki oldalra, és arra sem árt emlékezni, hogy ehhez hasonló sikeres támadások már legalább 2008. óta zajlanak.

Tanulságképpen sok mindent lehetne itt halomba rakni: okostelefonra nem érdemes tovább halogatni a védelmi program beszerzését, különösen ha ez Android alapú. A bankolás csak megbízható vírusmentes környezetből induljon, nyitott wifin sosem, okostelefonról sosem, kéretlen üzenetben érkezett állítólagos banki e-mail linkjére kattintva sosem. Böngésző beállításainknál pedig az automatikus proxy választást felejtsük el, és aki eddig még nem barátkozott volna össze a NoScript-tel, az most okvetlen keresse vele a kapcsolatot, és bátran hívja meg egy jó citromos teára vagy egy krigli forralt borra ;-)