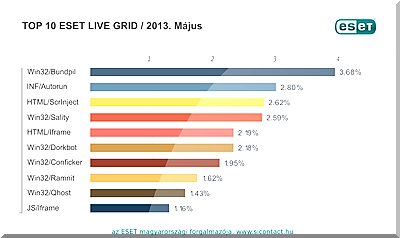

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2013. májusában a következő 10 károkozó terjedt a legnagyobb számban.

Nem tűnt el az Autorun vírus, ám ezúttal "csak" a második helyen végzett. Ugyanis e havi első helyezettünk az előző hónapban jelentkező Win32/Bundpill féreg, amely hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

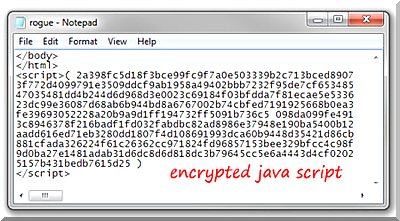

Visszatért a pástra az utóljára 2012-ben listás JS/Iframe trójai is, igaz csak az utolsó, tizedik helyre. Róla azt kell tudni, hogy észrevétlenül átirányítja a böngészőt egy kártékony kódot tartalmazó weboldalra. A kártevő program kódja általában szabványos HTML oldalakon belül, annak belsejébe beágyazva található.

Az ESET Global Trends Report e havi kiadásában ezúttal a már többször is említett hamis support hívásokra figyelmeztet. Mint azt közismert, ennél az átverésnél a gyanútlan áldozat kap egy kéretlen e-mailt vagy telefonhívást, melyben nem létező technikai hibára figyelmeztetik - néha arcátlanul akár a Microsoft nevében jelentkeznek - majd borsos számlát nyújtanak be a "segítségért", illetve kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat.

Fontos tudni azt is, hogy ilyen megkereséseket kaphatunk anélkül is, hogy címünket vagy telefonszámunkat felelőtlenül megosztanánk, hiszen az elkövetők gyakran élnek az úgynevezett "cold call - hideg hívás" technikával, azaz véletlenszerűen vagy adott számtartományokon belül szisztematikusan végigmenve is indítanak kéretlen hívásokat.

A másik kiemelt téma a közösségi oldalakon terjedő hoaxok, álhírek veszélye, ezekből magyar nyelven is számossal találkozhatunk már. Ám fontos veszélyforrás lehet a privát szférára az is, ha valakit igaztalanul vádolnak, vagy rágalmaznak. A tévesen azonosított elkövető, akit aztán egy egész felbőszült virtuális tömeg keres, a közösségi oldalon meghurcol, bár semmilyen konkrét bizonyíték nem áll a rendelkezésükre - nos ez egyáltalán nem fikció.

Ugyanis a legutóbbi bostoni maratonon meg is történt, hiszen a bombamerénylet alkalmával egy ártatlan egyetemi hallgatót neveztek meg tévesen gyanúsítottként. A 22 éves Sunil Tripathi-nak ebből aztán számtalan kellemetlensége adódott, utóbb ugyan bocsánatot kértek tőle, ami persze jó, de nem teszi meg nem történtté a kínos bakit. Ahogy a Reddit fogalmazott, az instant újságírás számtalan előnye mellett az egyik hátránya, hogy időnként így félrecsúszhatnak a dolgok. Felkapja a média a hamis információt, és utána szinte lehetetlen ezt megállítani.

Májusi fontosabb blogposztjainkat áttekintve megemlékeztünk arról, hogy a mindössze 24 esztendős algériai származású Hamza Bendelladj volt a szerzője és forgalmazója a híres-hírhedt Zeus botnet készletnek, a SpyEye-nak. Az év elején éppen Malajziából Egyiptomba akart volna utazni, mikor letartóztatták, most pedig várhatóan kiadják az USA-nak, ahol összesen 23 pontban fogják vizsgálni a bűnösségét, többek közt számítógépes csalások elkövetése miatt.

Előző hónapban írtunk az antivírus programok teszteléséről, ahol a különféle szervezetek által végzett vizsgálatok néha különböző eredményeket mutatnak. Az első fejezetben akkor arról volt szó, mik a hiteles és megbízható tesztelési módszerek, hogyan igazodjunk el köztük. A mostani második részben pedig arról írtunk, mire érdemes figyelni az összehasonlító antivírus tesztekkel kapcsolatban. Kik végzik, egyszerű feladat-e ez, milyen buktatókkal kell szembenéznie annak, aki erre vállalkozik, illetve honnan gyaníthatjuk, hogy egy teszt eredménye kétséges, vagy megalapozott.

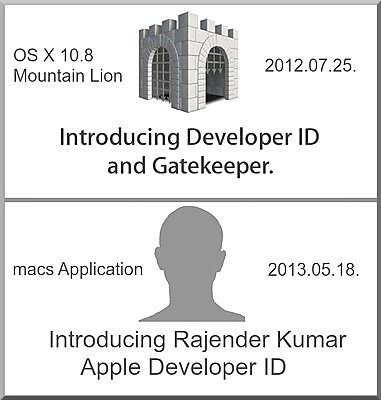

Szó volt továbbá egy olyan Macintosh alatti kémprogramról is, amely sikerrel kerülte meg a tavaly megjelent 10.8 Mountain Lion rendszer egyik újítását, az Apple Gatekeeper Execution Prevention technológiát. A trójai ugyanis érvényes Apple fejlesztői azonosítóval rendelkezett, és ez pedig Rajender Kumar névre szólt, innen jött a kártevő elnevezése is: KitM = "Kumar in the Mac". Bár az Apple egyébként azóta visszavonta ez a bizonyos Developer ID-t, ez a már megfertőződött áldozatoknak keveset fog segíteni. Ugyanis ha egy kártevő már sikeresen átjutott a Gatekeeper-en, akkor nem történik újra további ellenőrzés, vagy ismételt lekérdezés, így a korábban használt azonosító aláírással rendelkező program továbbra is szabadon futhat a gépeken, ha nem használnak vírusirtót.

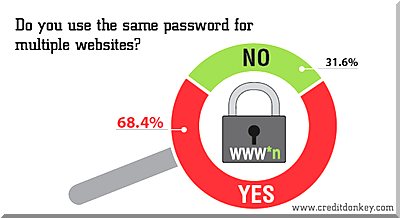

Végül arról is beszámoltunk, hogy a LinkedIn jelszólopás, és a tavalyi Wordpress incidens után a Drupal tartalomkezelő rendszer is áldozatul esett, támadók jutottak be a rendszerükbe. A jogosulatlan hozzáférés és az ellopott jelszavak miatt biztonsági okokból resetet hajtottak végre, és emiatt minden felhasználó belépése új jelszó választással kezdődik majd. Akinek esetleg több helyen is ugyanaz volt a jelszava, tanácsos mihamarabb cserélni másutt is.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. májusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 22.22%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

1. Win32/Bundpill féreg

Elterjedtsége a májusi fertőzések között: 3.68%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

2. INF/Autorun vírus

Elterjedtsége a májusi fertőzések között: 2.80%

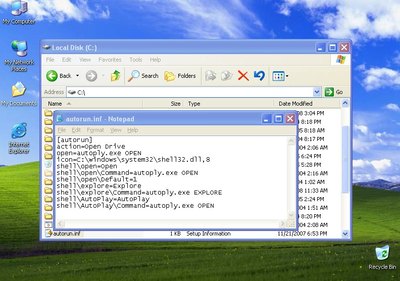

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

3. HTML/ScrInject.B trójai

Elterjedtsége a májusi fertőzések között: 2.62%

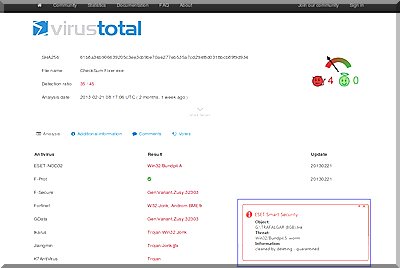

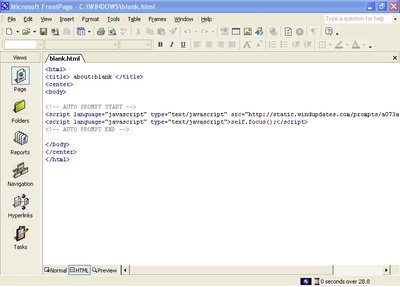

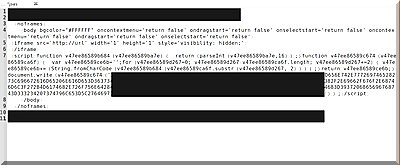

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

4. Win32/Sality vírus

Elterjedtsége a májusi fertőzések között: 2.59%

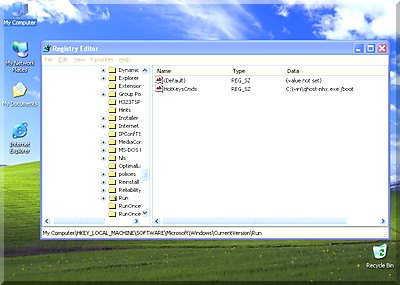

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.eset.eu/encyclopaedia/sality_nar_virus__sality_aa_sality_am_sality_ah

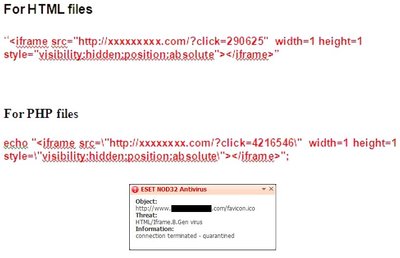

5. HTML/Iframe.B.Gen vírus

Elterjedtsége a májusi fertőzések között: 2.19%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

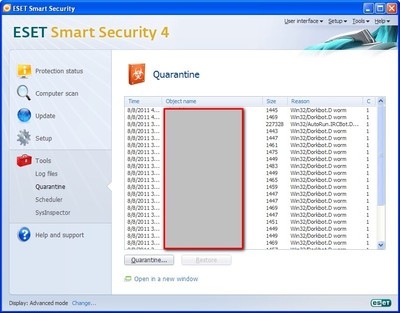

6. Win32/Dorkbot féreg

Elterjedtsége a májusi fertőzések között: 2.18%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. Win32/Conficker féreg

Elterjedtsége a májusi fertőzések között: 1.95%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. Win32/Ramnit vírus

Elterjedtsége a májusi fertőzések között: 1.62%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

9. Win32/Qhost trójai

Elterjedtsége a májusi fertőzések között: 1.43%

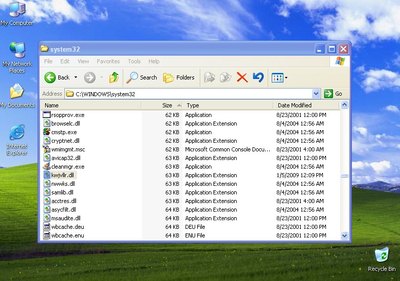

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

10. JS/Iframe trójai

Elterjedtsége a májusi fertőzések között: 1.16%

Működés: A JS/Iframe trójai egy olyan program, amely észrevétlenül átirányítja a böngészőt egy kártékony kódot tartalmazó weboldalra. A kártevő program kódja általában szabványos HTML oldalakon belül, annak belsejébe beágyazva található.

Bővebb információ: http://www.virusradar.com/JS_Iframe.AS/description