Az első féreg 1988-ban jelent meg, ez volt a hírhedt Morris-worm, és az akkori incidens napokra lebénította a világhálót, erről a 25 éves évfordulóról egy külön posztban is megemlékeztünk. Sokféle nevezetes féregprogram tűnt fel aztán azóta is, például a Loveletter, SirCam, a gépeket újraindítgató Blaster, Slammer vagy más néven Zaphire, sőt a Stuxnet is. Október havi listánkon ezúttal három féreg képviselteti magát.

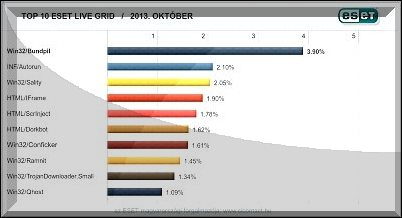

Az eredményeket áttekintve továbbra is a mentési állományokat veszélyeztető Win32/Bundpill féreg vezeti a víruslistát. A Conficker féreg a hetedik helyen található, itt földrajzi térségenként változó mértékben észlelték a jelenlétét. Tulajdonképpen alacsony aktivitással évek óta mindenhol felbukkan még, ám az utóbbi időszakban Dél-Amerikában, illetve Mongólia, Üzbegisztán, Kazahsztán területén jelentkezett kiemelt intenzitással a legfrissebb észlelelések tanúsága szerint.

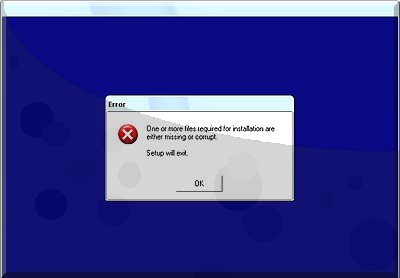

Nagy változások tulajdonképpen nem történtek ebben a hónapban, mindössze a Win32/TrojanDownloader.Small feltűnése jelenthet némi mozgást a listánkon. Ez egy olyan trójai, amelynek fő célja további kártékony kódokat letölteni az internetről a fertőzött számítógépre. Maga a kártevő tartalmaz ehhez egy fix URL címet, ahonnan a kártékony EXE állomány letöltését próbálja meg elvégezni. A kártevőcsalád legelső változatai már 2005 óta ismertek, de azóta is folyamatosan jelennek meg belőle újabb és újabb verziók, ezúttal már a három betűvel jelölt .AAB alváltozatnál tartanak a kártevőelemzők.

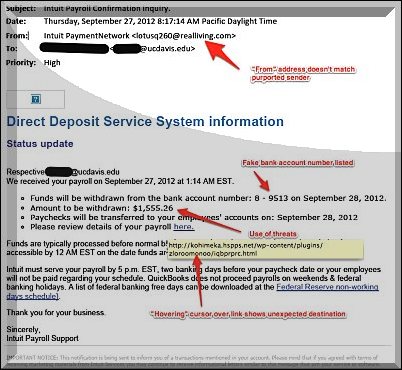

Az ESET Global Trends Report e havi kiadásában a bankok nevében érkező adathalász próbálkozásokra figyelmeztetnek. Sokszor tapasztalható, hogy a levelek látszólagos feladói még arra sem veszik a fáradságot, hogy valamilyen épkézláb, hivatalosnak tűnő emailcímről küldjék az e-mailjeiket. Így a gondosabb csalók azért próbálnak "info@lloydsbank.mobi", "onlineservice@nationwide.com" vagy "secure@lloydsbank.mobi" feladót feltüntetni, a pancserebbek Yahoo, Hotmail vagy Gmail címről indítják phishing kampányaikat. A levelekben aztán már több fantázia van, például elnézést kérnek egy állítólagos sikertelen utalás miatt, amelyet azonban kijavíthatunk a mellékelt linkre kattintva. De - és ez inkább az angol nyelvterületekre jellemzőbb - az aktuális adó-visszatérítéshez akarnak valamilyen mondvacsinált kamuszervezet nevében segítséget nyújtani - persze ehhez minden személyes adatunkat bekérnék. Bankolni, hivatalos ügyeket intézni továbbra is csak a kézzel begépelt URL-ről vagy a könyvjelzőnkből előhívott oldalról belépve érdemes elvégezni, és sohasem kéretlen levelek linkjein keresztül.

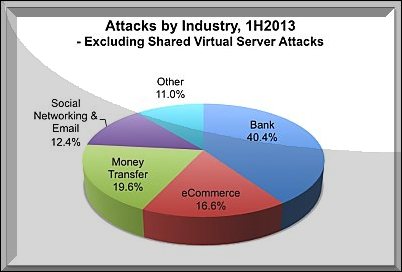

Októberi fontosabb blogposztjaink közül elsőként azt a bejegyzést érdemes említeni, amely az ESET Global Trends Reportjához hasonlóan az adathalászat témájával foglalkozott. Az Anti-Phishing Working Group legutóbbi összefoglalója rávilágított arra, hogy újabban a kéretlen levelek egynegyede, 27%-a már valamilyen feltört szerverről érkezik, és ez mindenesetre felveti a szerverek erőteljesebb védelmének szükségességét. Sajnos ezzel együtt az is igen gyakori, hogy mindezt az üzemeltetők maguktól nem is veszik észre, hanem csak konkrét ügyfél panaszok nyomán kezdenek el egyáltalán vizsgálódni.

Igen fontos és megkerülhetetlen téma a gyermekek számítógépes biztonsága. Sajnos a tapasztalatok azt mutatják, az internetes zaklatások nem csak külföldön, de idehaza is roppant gyakoriak, így minden szereplőnek meg kell tanulnia, hogyan viselkedjen ilyen helyzetekben, illetve hogyan segítsünk, ha valaki az úgynevezett cyberbully áldozatává válik.

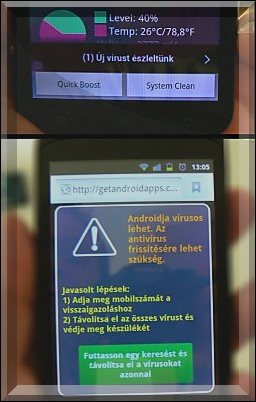

Az okoseszközökön folyamatosan újabb és újabb átveréseket eszelnek ki, legutóbb egy kéretlen hirdetés formájában jelentkező olyan hamis antivírusról számoltunk be, ahol ha valaki lenyomja az "OK" gombot a futtassunk egy keresését a mobilon linkre, egy szinte lemondhatatlan emelt díjas szolgáltatásra iratkozik fel, ahol akár 15-20 ezer forintot is felszámolnak az ilyen "szolgáltatásért" havonta.

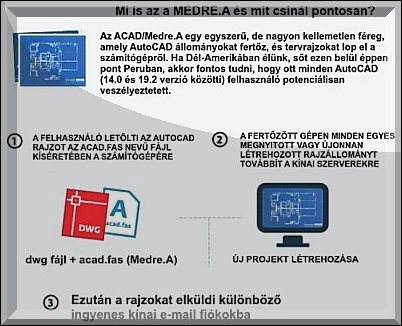

További két érdekességet is megemlítünk még. Aki olvasott az AutoCAD rajzokat lopó tavaly nyáron megjelent kártevőről, az még emlékezhet arra, hogy éppen az ESET kutatói nyújtottak ebben segítséget és leplezték le az ACAD/Medre férget. Most arról olvashatunk, hogy a mérnöki tervezőprogramot fejlesztő AutoDesk milyen védelmi intézkedéseket épített a javított, illetve azóta megjelent vadonatúj AutoCAD verziókba.

Végül azt is megírtuk, hogy a számítógépes biztonság túlmutat a noteszgépünk, tabletünk vagy okostelefonunk védelmén, hiszen egyre több másfajta eszköz tartalmaz már számítógépes vezérlést, illetve internetes hálózati kapcsolatot. Ennek kapcsán lehet hír, hogy a korábbi amerikai alelnök, Dick Cheney pacemakerében az orvosok azért tiltották le a vezeték nélküli képességeket, hogy ezzel kiküszöböljék egy lehetséges gyilkossági kísérlet veszélyét.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. októberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 18.84%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. Win32/Bundpill féreg

Elterjedtsége az októberi fertőzések között: 3.69%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

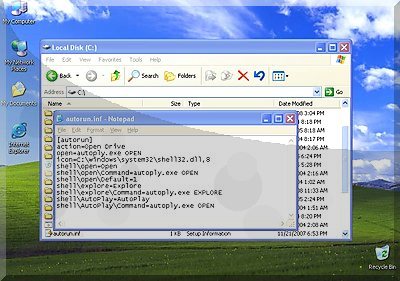

2. INF/Autorun vírus

Elterjedtsége az októberi fertőzések között: 2.08%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

3. Win32/Sality vírus

Elterjedtsége az októberi fertőzések között: 2.05%

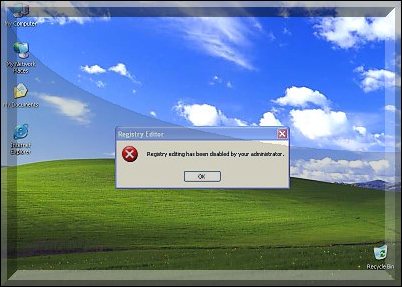

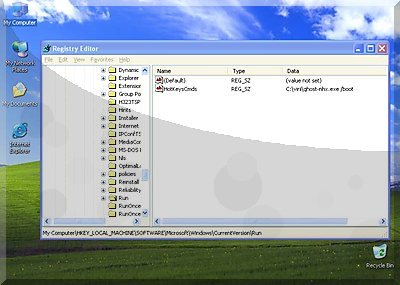

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

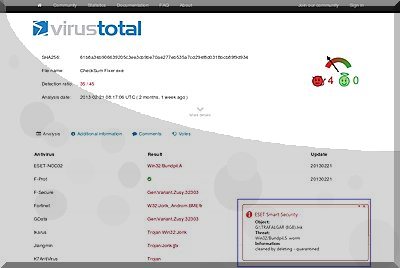

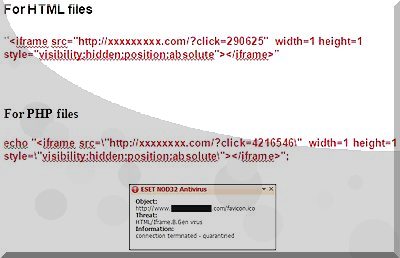

4. HTML/Iframe.B.Gen vírus

Elterjedtsége az októberi fertőzések között: 1.78%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

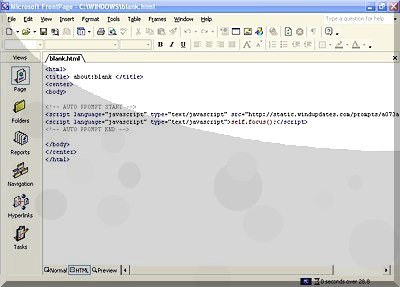

5. HTML/ScrInject trójai

Elterjedtsége az októberi fertőzések között: 1.73%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

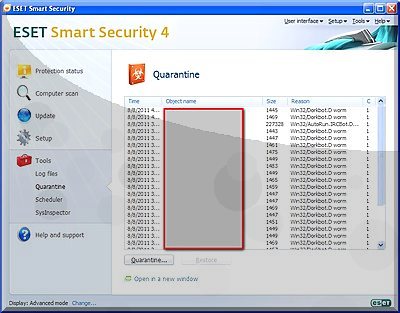

6. Win32/Dorkbot féreg

Elterjedtsége az októberi fertőzések között: 1.52%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. Win32/Conficker féreg

Elterjedtsége az októberi fertőzések között: 1.62%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. Win32/Ramnit vírus

Elterjedtsége az októberi fertőzések között: 1.35%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

9. Win32/TrojanDownloader.Small trójai

Elterjedtsége az októberi fertőzések között: 1.35%

Működés: A Win32/TrojanDownloader.Small egy olyan trójai, amelynek fő célja további kártékony kódokat letölteni az internetről a fertőzött számítógépre. Maga a kártevő tartalmaz egy fix URL címet, ahonnan a kártékony EXE állomány letöltés próbálja elvégezni, ehhez a HTTP protokollt használja. A kártevőcsalád legelső változatai már 2005 óta ismertek, de azóta is folyamatosan jelennek meg belőle újabb és újabb verziók.

Bővebb információ: http://www.virusradar.com/en/Win32_TrojanDownloader.Small.AAB/description

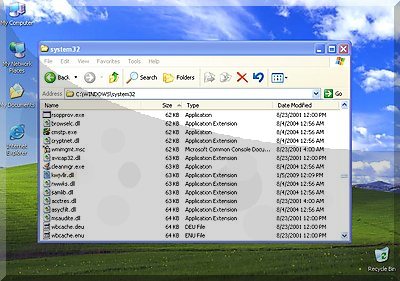

10. Win32/Qhost trójai

Elterjedtsége az októberi fertőzések között: 1.15%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description