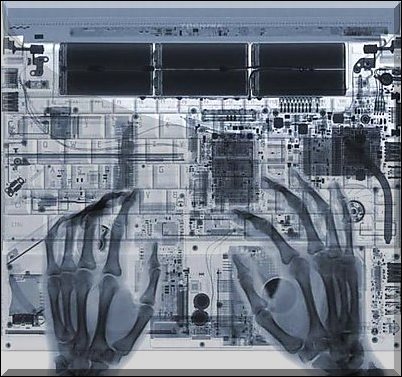

Legalábbis ezt mutatják azok az eddigi eredmények, melyek egy tavalyi közösségi kezdeményezés nyomán elindult kódátvilágítás kapcsán keletkeztek. Biztonsági hibákat találtak ugyan, azonban sem kritikus hibára, sem szándékos hátsóajtóra utaló jel nincs. Egy újabb fordulóban pedig a titkosítási algoritmus alapos vizsgálata következik majd.

Mint ismeretes, a IT security szakmában, de a hétköznapi felhasználókban is erős bizonytalanság lett úrrá, mikor a Snowden botrány hullámai felvetették, bizony előfordulhat olyan biztonsági termék, ahol az NSA kérésére, vagy fizetős megrendelésére szándékosan gyengítettek a titkosításon. Ez ugye nem volt más, mint az RSA, aki 10 millió dollárért egy jóval gyengébb, könnyebben törhető véletlenszám-generátort tett BSAFE biztonsági eszköztárába. Ezt az etikátlan hozzáállást többen, például Mikko Hypponen is kritizálta, például a Twitteren kijelentette, hogy "az egész iparág nevében szégyelli magát". Sőt később emiatt az RSA konferencián való előadói szereplését is lemondta.

Az, ha egy termékben nem szándékos hiba van, nem számít ritkaságnak, hiszen hibátlan program gyakorlatilag nem létezik. Ám ha maguk a gyártók trükköznek valamilyen módon, szándékosan gyengítik a biztonságot, az már sokkal nagyobb, égbekiáltó bűn. Hogy pár korábbi példát hozzunk, az első mindjárt a dedikált NSA partner, a Microsoft háza tájáról való. A 2008-as történet franciarszági, idézzük fel az erről szóló beszámolót. "A szakértő a blogjában arról számolt be, hogy a védett tároló (Protected Storage, PStore) visszafejtésekor arra lett figyelmes, hogy a titkosítás megkezdése előtt ellenőrzésre kerül a Windows területi beállítások, és amennyiben a tartózkodási hely (Locale) Franciaországra van állítva (a GetSystemDefaultLCID() függvény 0x40C értéket ad vissza), akkor a véletlenszerű kulcs választása helyett a titkosítás egy mindig állandó kulccsal történik. Dave leírása szerint a francia kormány meglehetősen izgatott lett ennek hatására, pedig kiderült, hogy az egész eredetileg miattuk lett bevezetve." Ez egy jellemző példa egyrészt arra, hogy a Microsofttal milyen alkuk köthetők, másrészt az izgalom ugye sosem attól van, hogy ilyenek egyáltalán találhatóak egy szoftverben, hanem mindig az a probléma, hogy ez aztán később kiderül.

De szándékos gyengítésen esett át a Skype is, ahol kiderült, hogy nem csak az alap kommunikáció, hanem a titkosított chatek és hívások is megfigyelhetővé váltak, ugyanis kilenc hónappal azután, hogy a Microsoft 2011-ben megvette a Skype-ot, úgy alakították át a programot, hogy még több információt gyűjthessen be az NSA.

Szóval komoly várokozás előztem meg a TrueCrypt auditot, bár én a magam részéről bíztam az ingyenes, nyíltforráskódú és multiplatform - Windows, Linux és Mac OS X - programban. Olyan korábbi jelek is biztatóak voltak, hogy mivel Nagy Britanniában ha valaki nem hajlandó önként átadni a vizsgálódó hatóságoknak a saját titkosított számítógépének vagy adathordozójának a jelszavát, akkor 3 évig terjedő börtönbüntetéssel sújtható vélelmezett terrorista magatartásért. Erre volt is több precedens, és biztos nem büntetnék így, ha meg tudnák oldani "okosba". Ám az eddig kiszivárogtatott dokumentumokban azonban nem érkezett semmiféle hír vagy utalás TrueCryptes NSA/GCHQ hátsóajtóról.

Az átvilágítási projekt indíttatása nem csak a Snowden akták miatt volt még érdekes, hanem amiatt is, hogy a letölthető és szabadonhozzáférhető forráskódok Windowsra lefordított binárisa látszólag nem egyezett a letölthető kész EXE fájllal, és ezek is felvetettek kétségeket tavaly októberben, hiszen sokan, például Bruce Schneier is ezt javasolta korábban hatékony NSA ellenes eszköznek. A most megjelent, FundFill-es adomány gyűjtéssel támogatott ellenőrzés eredménye egy 32 oldalas Open Crypto Audit Project által készített összefoglaló szerint a kutatók különféle fuzzing vizsgálatokar végeztek a 7.1a változaton, és ellenőrizték a kernel driver forráskódját is. Az auditot Andreas Junestam és Nicolas Guigo biztonsági mérnökök jegyzik, és bár sebezhetőségeket valóban találtak - 4 közepes és 4 alacsony szintűt -, nincs nyoma súlyos biztonsági hibának, illetve hátsóajtónak.

Egy következő újabb fordulóban a titkosítási algoritmusok, a véletlenszám generálás alapos vizsgálata következik majd, és reméljük, abban is hasonlóan biztató, hátsóajtó mentes eredményeket kapunk majd.