Az ESET mérnökei a múlt hét végén fedezték fel azt a vadonatúj Android platformon terjedő trójait, amely zsaroló programként terjed és titkosítja mobil eszközeink SD kártyáját. Éppen most júniusban ünneplik a mobilos kártevők a tíz éves évfordulójukat, de a visszaemlékezéssel együtt kijelenthetjük, hogy a most leleplezett trójai valószínűleg az eddigi legveszélyesebb mobilos kártevő

Pont egy évvel ezelőtt bukkant fel egy Android/FakeAV.A nevű trójai, amely az ESET tavaly tavasszal végzett elemzése szerint már rendelkezett a hamis antivírusokra jellemző minden tipikus tulajdonsággal és teljes mértékben hasonlított egy lockscreen zsarolóprogramra. A múlt hónapban pedig egy olyan androidos police zsarolóprogram került a hírekbe, amely az előző években Windows és Android platformokon terjedő ransomware kártevők tulajdonságaira épülve jött létre. Az ESET akkor Android/Koler néven észlelte ezt a rosszindulatú programot, amely azonban még egyáltalán nem titkosította a fájlokat a megfertőzött eszközön.

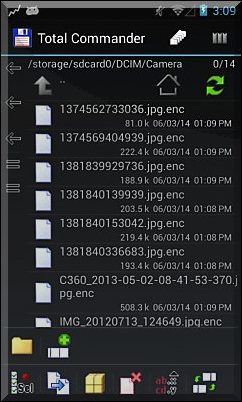

Az új zsarolóprogram viszont már teljesen más működésű, és immár megjelent benne az adatok elkódolása is. Az Android/Simplocker névre keresztelt Androidon terjedő új trójai miután feljut az eszközökre, beolvassa az SD kártya teljes tartalmát, majd titkosítja az adatokat, és csak váltságdíj fizetése után hajlandó ezeket visszaállítani. Amint a trójainak sikerül felkerülni egy készülékre, egy zsaroló üzenetet küld, miközben a háttérben már titkosítja a fájlokat. Az Android/Simplocker.A malware az SD kártyán található összes jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4 kiterjesztéssel rendelkező képet, dokumentumot és videót megkeresi, majd AES (Advanced Encryption Standard) kódolási eljárás használatával titkosítja azokat.

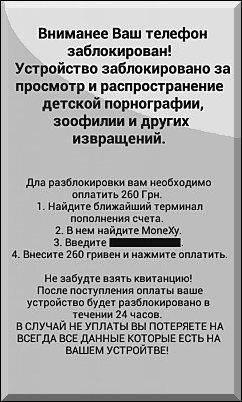

Az orosz nyelven megírt zsaroló üzenet a váltságdíjat ukrán nemzeti valutában, hrivnyában kéri. Ez nem meglepő, hiszen az első SMS-en keresztül terjedő androidos trójai is Oroszországból és Ukrajnából indult útjára még 2010-ben. Az üzenet nyers fordítása a következő:

„Figyelem! A telefonját zároltuk!

A készüléket lezártuk, mivel azon gyerekpornót, állatokkal való közösülést és egyéb perverz videókat néztek és terjesztettek.

A készülék feloldásához 260 UAH megfizetése szükséges.

1. Keresse meg a legközelebbi fizetési lehetőséget.

2. Válassza a MoneXy-t.

3. Üsse be (kitakarva).

4. Utaljon 260 hrivnyát a megadott számlaszámra.

Ne felejtsen el számlát kérni!

Fizetés után 24 órával a készülékét feloldjuk.

Abban az esetben, ha nem fizet, készülékéről minden adatot törlünk!”

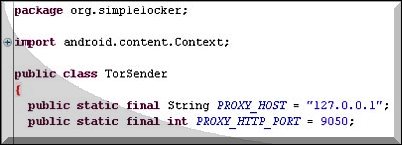

A malware az áldozatot a MoneXy szolgáltatás használatára kéri, nyilvánvalóan azért, mert a hagyományos hitelkártyához képest itt sokkal nehezebben nyomon követhető az utalás útvonala. A 260 ukrán hrivnya nagyjából 16 eurónak, illetve közel 5000 forintnak megfelelő összeg. A trójai emellett készülék azonosításra alkalmas információkat is begyűjt az adott készülékről (például IMEEI kód,és hasonlók), amit aztán továbbít a Command & Control szerverére. A hatásosabb védelem és anonimitás érdekében a bűnözők a távoli vezérlő C&C szervert egy TOR .onion domain-en regisztrálták, amelyet emiatt sokkal nehezebb nyomon követni.

Miután az áldozat kifizette a kért összeget, a korábbi windowsos zsarolóprogramoktól eltérően nem jelenik meg egy fizetési kódot bekérő mező vagy ehhez hasonló beviteli felület, hanem ehelyett a távoli C&C szerver parancsára vár, amely a tényleges kifizetés nyugtázása után automatikusan fogja feloldani a készüléket. Az ESET elemzése kimutatta, hogy egy vadonatúj módszerrel dolgozó kártevőről van szó. A malware sajnos valóban képes titkosítani a megtámadott felhasználó fájljait, és mivel maga a kártevő nem tartalmaz visszafejtési funkciókat, így állományaink véglegesen elveszhetnek, ha a titkosítási kulcsot nem sikerül letölteni.

Ennek ellenére a biztonsági cég nem javasolja a fizetést az áldozatoknak, hiszen egyrészt nincs semmilyen garancia arra, hogy a csalók tényleg feloldják majd a titkosítást a fizetés után. Másrészt pedig az esetleges fizetéssel csak bátorítjuk a bűnözőket a hasonló cselekményekre. A hangsúlyt elsősorban a megelőzésre kell tennünk, próbáljuk megelőzni a hasonló fenyegetéseket megfelelő mobileszköz védelem használatával, például az ESET Mobile Security for Android szoftverével. Emellett pedig készítsünk rendszeresen biztonsági mentéseket külső adathordóra a telefonunkon található személyes tartalmakról, így csökkentve a hasonló támadások okozta kellemetlenségeket, illetve adatvesztést.

monddazigazatmar 2014.06.07. 13:21:52

Csinálj biztonsági másolatot, és reménykedjünk?

Kovacs Nocraft Jozsefne 2014.06.07. 13:33:59

monddazigazatmar 2014.06.07. 20:28:53

Ez kb. annyi, mintha a tűzvédelmi szakértő azt mondaná, hogy a tűz meleg..

Kovacs Nocraft Jozsefne 2014.06.07. 21:33:43

Tudom, hogy tudod. :)

Na de ahogy a tűzvédelmi szakértő sem csak annyi mond, hogy a tűz meleg, hanem tűzbiztonsági tanácsokat is ad, szolgáltatásokat is ajánl, az IT-biztonsági ember is ad tanácsokat (ne telepíts ész nélkül, ne menj pornóoldalra, vigyázz a törésekkel) és ajánl szolgáltatásokat (vírusirtók, persze mindig a legtöbbet fizető cégét ajánlja).

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.06.07. 21:36:20

Üdv a blogon :-)

Sajna itt is hasonló a helyzet, mint a PC-ken a CryptoLocker esetében, ahol amikor lecsap a 2048 bites egyedi RSA kulcsos titkosítás, ott senki, se a Kürt Kft, se Bill Gates, se maga Ron Rivest, Adi Shamir vagy Len Adleman nem tud segíteni.

antivirus.blog.hu/2014/02/06/cryptolocker_ellen_a_megelozes_a_fontos

Persze abban egyetértek, hogy ez nyilván szomorúan hangzik, de el kell fogadni, hogy ilyen patt helyzetek is léteznek. Akváriumból lehet halászléet csinálni, de halászléből már nem lehet akváriumot.

Kovacs Nocraft Jozsefne 2014.06.07. 22:16:46

Én ezt úgy ismerem, hogy disznóból lehet kolbászt csinálni, de kolbászból nem lehet disznót. :)

monddazigazatmar 2014.06.08. 03:38:31

Igen, csak se a kolbi, se a halászlé nem úgy készül, hogy rákattintasz valamire, amire nem kéne.

Azt mi garantálja, hogy a biztonsági másolat nem cryptolocker-ed? Ez nem védelem, meg szakértelem, hanem lófasz - már bocs.

Nem tartok semmi pótolhatatlant a telefonon, meg sd kártyán, de akkor az a lényeg, hogy nem is szabad.

Kovacs Nocraft Jozsefne 2014.06.08. 08:30:36

A PC-re is gyakran rákattintással települ a vírus, egyéb malware vagy még rosszabb.

Ha jól értettem a posztot, a település után azonnal feldobja a zsaroló üzenetet. Vagyis ha a mentés végére még nincs üzenet, akkor nem volt titkosítás. Amúgy is érdemes megőrizni a legutóbbi 2-3 mentést.

"Igen, csak se a kolbi, se a halászlé nem úgy készül, hogy rákattintasz valamire, amire nem kéne."

Hát igen, ez a fejlődés. Berlinbe sem lovaskocsin utazunk, hanem repülünk vagy vonatozunk, s a gyorsaságért cserében vállaljuk a kockázatot. Ami utaskilométerre számolva kisebb, mint lovaskocsival. :)

Opció még a butatelefon vagy az ájfón a maga zárt környezetével, ahol kisebb a veszély. Van, akinek bejön az ájfón, de nem mindenki vállalja a kötöttségeket.