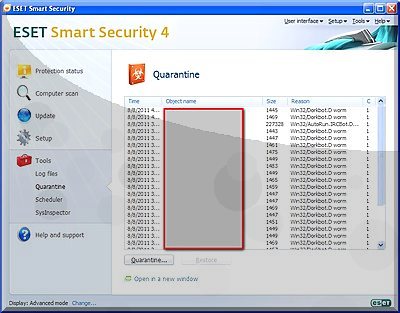

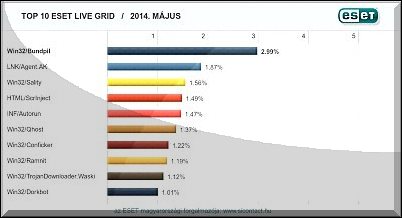

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014. májusában a következő 10 károkozó terjedt a legnagyobb számban.

A rekkenő hőségben a mezőny teljes egésze változatlan sorrendben végzett, mindössze a számarányok tekintetében történt némi átrendeződés. Továbbra is a mentéseket törlő Win32/Bundpil féreg vezet, amely 2013. októbere óta immár nyolcadik hónapja listavezető. Emiatt fontos teendő a saját munkák rendszeres külső adathordozóra készülő mentése. Az is lényeges, hogy ne csak egyetlen backup példánnyal, hanem párhuzamosan több különböző verziójú, mentéssel is rendelkezzünk.

Állandó szereplő a listánkon a Conficker féreg és az Autorun vírus, ami a Windows XP-vel kapcsolatos felmérések fényében nem is akkora meglepetés, hiszen a 2001-ben megjelent operációs rendszer még mindig 25% feletti részesedést mutat a friss statisztikák szerint. Velünk maradt velünk a kilencedik helyezett Win32/TrojanDownloader.Waski is, ami egy olyan trójai letöltő program, amely egy fix listát tartalmaz URL linkekkel. Ezek alapján a HTTP protokol segítségével próbálkozik az internetről további malware kódok letöltésével.

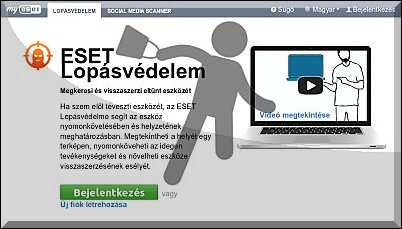

Az ESET Radar Report e havi kiadásában a fő hangsúlyt a frissen megjelent, továbbfejlesztett funkciókkal felruházott ESET Mobile Security legújabb, Androidos változata kapta. A mai felhasználók mindent mobil eszközeiken tárolnak, a személyes és munkahelyi adataik mellett még pénzügyi tranzakcióikat is ezeken a készülékeken keresztül intézik. Amellett, hogy egy ilyen készülék elvesztése eléggé bosszantó dolog, óriási a rizikója az adatlopásnak is. A fejlett lopásvédelmet kínáló megoldás hatékonyan segíti a készülék tulajdonosait abban, hogy minél könnyebben nyomon tudják követni ellopott vagy elhagyott mobileszközeiket. Ez például adott esetben akár azt is jelentheti, hogy a mobiltelefon automatikusan lefotózza a tolvajt, vagy a frissen ellopott készülék szirénázó hangot is kibocsáthat magából. Ezenfelül a prémium előfizetőknek járó funkciók segítségével például elküldi az akkumulátorának lemerülése előtt a készülék utolsó bemért helyzetét, fényképeket készít az elülső és a hátlapi kamerával, amikor rossz PIN kóddal próbálnak belépni az eszközbe, vagy amikor változást érzékel a SIM-kártyával kapcsolatosan.

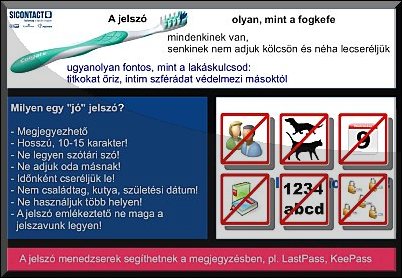

Májusi fontosabb blogposztjaink között szót ejtettünk a május 7-én tartott World Password Day esemény kapcsán arról, hogy a számtalan, az újságok címlapjára is kerülő feltörési incidens ellenére még mindig mennyire szánalmasan fantáziátlan a jelszóválasztási gyakorlat sokaknál. Pedig a statisztikák arról árulkodnak, hogy a jelszavak 90%-a rövidsége és gyengesége miatt 5 percen belül a támadók kezébe juthat, ezért érdemes alapos munkát végezni a jelszóválasztáskor - erre emlékeztet bennünket a jelszavak nemzetközi világnapja.

Foglalkoztunk azzal is, hogy még mindig alábecsüljük a BYOD kockázatokat. Ezt tükrözte egy Gartner által végzett kutatás is, melyből az derült ki, hogy 59% azoknak az aránya, akik úgy használják munkahelyükön a mobil eszközeiket, hogy eközben céges oldalról erről semmilyen megállapodást vagy szabályozást nem írtak erről alá. Pedig a dolgozók az okostelefonjaikat, vagy a kicsit méretesebb phabletjeiket naponta átlagosan legalább egy órán keresztül használják céges munkavégzéssel kapcsolatos tevékenységekhez.

Megérkezett az új funkciókkal felvértezett ESET Mobile Security legfrissebb Androidos változata is, és ennek kapcsán egy látványos infografika segítségével azt jártuk körül, mit tehetünk, ha ellopják androidos telefonunkat vagy tabletünket. A fejlett lopásvédelem számos nagyon hasznos újítással igyekszik segíteni az ilyen nehéz helyzetekben.

Végül beszámoltunk arról, hogy egy friss kutatás szerint a korábbi IT dolgozók jelszava sok helyen még hosszú hónapokkal, sőt évekkel később is élő marad. Sőt elrettentő módon a megkérdezettek 16%-a egyenesen úgy nyilatkozott, nem csak a legutolsó egy, hanem az összes korábbi munkahelyi környezetéhez megvan még az élő hozzáférése, ami komoly mulasztás az ottani IT részéről.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014. májusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 15.29%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a májusi fertőzések között: 2.99%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

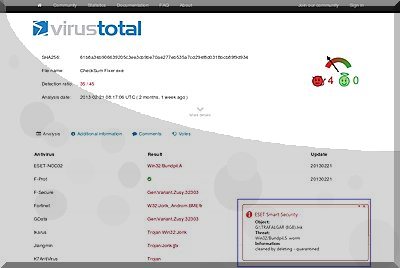

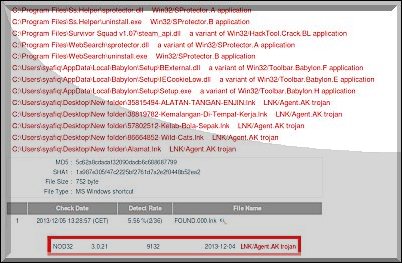

02. LNK/Agent trójai

Elterjedtsége a májusi fertőzések között: 1.87%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

03. Win32/Sality vírus

Elterjedtsége a májusi fertőzések között: 1.56%

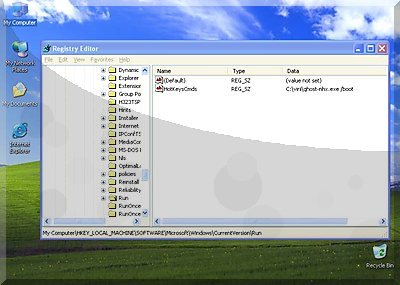

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

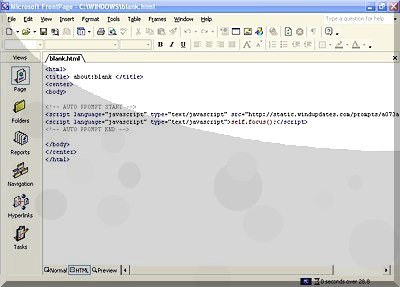

04. HTML/ScrInject trójai

Elterjedtsége a májusi fertőzések között: 1.49%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

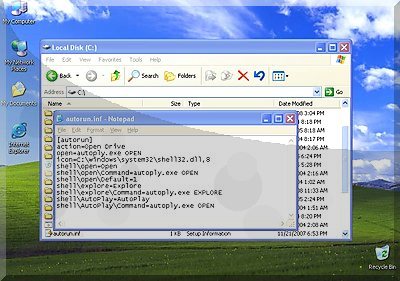

05. INF/Autorun vírus

Elterjedtsége a májusi fertőzések között: 1.47%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

06. Win32/Qhost trójai

Elterjedtsége a májusi fertőzések között: 1.37%

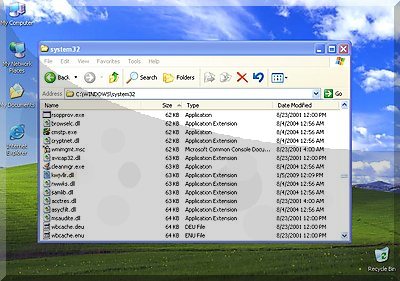

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

07. Win32/Conficker féreg

Elterjedtsége a májusi fertőzések között: 1.22%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

08. Win32/Ramnit vírus

Elterjedtsége a májusi fertőzések között: 1.19%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

09. Win32/TrojanDownloader.Waski trójai

Elterjedtsége a májusi fertőzések között: 1.12%

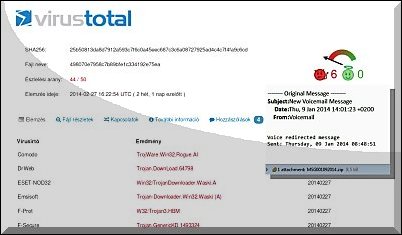

Működés: A Win32/TrojanDownloader.Waski egy trójai letöltő. Egy fix listát tartalmaz URL linkekkel, ezek alapján próbálkozik. Futtatása után bemásolja magát a helyi számítógép %temp% mappájába miy.exe néven, majd további malware kódokat próbál meg letölteni az internetről a HTTP protokol segítségével.

Bővebb információ: http://www.virusradar.com/en/Win32_TrojanDownloader.Waski.A/description

10. Win32/Dorkbot féreg

Elterjedtsége a májusi fertőzések között: 1.01%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

Alick 2014.06.27. 21:45:16

Rendszer telepítés után az első teendőm a teljes autorun funkcionalitás letiltása.

holex · http://fred-basset.blogspot.com 2014.06.28. 09:57:34

béla a görög (törölt) 2014.06.28. 11:08:24

Unix - nem disznólkodásra használjuk+statisztikailag kicsi az esélye vírusra

Cégnél: az isten pénzét kifizetik vírusírtóra meg supportra azt nem ér semmit.