A poszt apropóját az adja, hogy egy újabb SSL (Secure Sockets Layer) sebezhetőség kapcsán megjelent egy olyan teszt weboldal, amelyre belépve ha egy pudlit látunk, akkor sebezhető a böngészőnk, míg ha terriert, akkor biztonságban vagyunk. Ejtünk pár szót erről az aktuális SSL 3.0 hibáról, és áttekintjük, milyen tesztoldalas kampányok segítettek már korábban is a vírusvédelmi megelőzésben.

A napokban újabb hibát fedeztek fel az SSL 3.0-val kapcsolatban. Ez némelyek szerint elsősorban a böngésző kliensek régebbi verzióit érintheti, ám kipróbálva láthatólag az újabb böngészők között is rengeteg a sérülékeny. Bár a sebezhetőség súlyosságát sokan sokféleképp értékelik, fogalmazzunk úgy, hogy semmiképpen nem vágyik arra az ember, hogy egy ilyen man-in-the-middle típusú sikeres támadás során a titkosított üzeneteink tartalmát illetéktelenek észrevétlenül ellophassák és a session cookie-jainkat megszerezhessék.

A frissítések megérkezésig az áthídaló workaround megoldást a böngészőkben a SSL 3.0 kikapcsolása jelentheti.

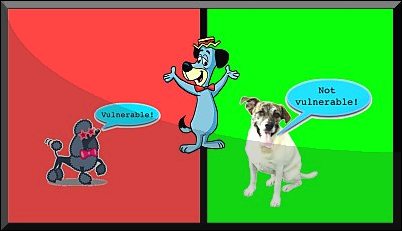

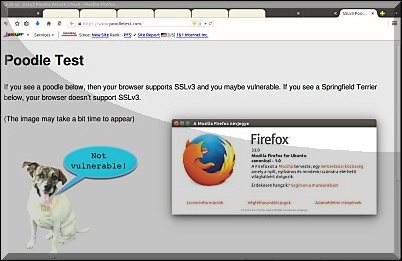

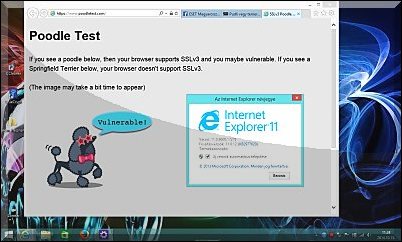

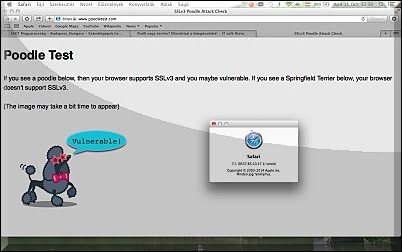

Közben útjára indult az ezzel kapcsolatos poodletest.com weboldal is, amelyre belépve azonnal ellenőrizhetjük ezt a bizonyos hibát. Ha a tesztoldalra belépve egy pudli kutyát látunk, akkor sajnos sebezhető a böngészőnk, míg ha terriert, akkor viszont megnyugodhatunk, biztonságban vagyunk.

A biztonságos állapotot reprezentáló screenshotot Linux alatt Mozilla Firefox 33.0-val fényképeztük, míg a sebezhető képernyőmentések naprakész Windows 8.1 Internet Explorer 11.0 alatt és folyamatosan frissített 10.8 Mountain Lion rendszeren futtatott legújabb Safari 7.1 alatt keletkeztek.

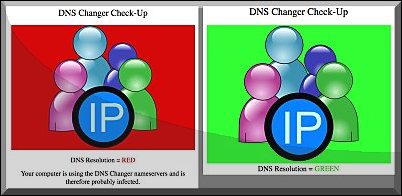

Ha picit visszanézünk a vírustörténelemben, akkor érdekes módon két nevezetesebb fertőzés kapcsán is szerepeltek már hasonló jellegű segítő weboldalak. A legismertebb talán a 2007-es születésű Conficker féreg volt, ahol a Conficker Work Group munkacsoport a weboldalára helyezett el olyan tesztábrát, melynek segítségével megnézhettük, fertőzött volt-e a gépünk.

A vizsgálat a blokkolt tartalmak alapján hozta meg a döntést, ugyanis a Conficker a helyi Hosts fájl manipulálásával igyekezett blokkolni az antivírus gyártók oldalait. Ha itt nem jelent meg minden ábra maradéktalanul, akkor érdemes volt fertőzésre gyanakodni.

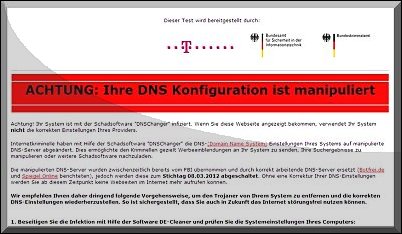

A másik ilyen jellegzetes eset pedig a 2011-ben felfedezett DNS Changer volt. Ez a kártevő a felhasználók számítógépein szereplő DNS, azaz a Domain Name System beállításokat módosítva észrevétlenül kártékony webhelyekre irányította át az áldozatok böngészőjét.

Ez elsősorban a Windows, de emellett részben az OS X klienseket is érintette, hiszen ezekre az operációs rendszerekre gyártották az említett trójai kártevőket.

Később aztán végső határidőt is - 2012. március 8. - szabtak arra, hogy az ilyen fertőzött gépek a manipulált DNS szervereknek a leállítása miatt ne érhessék el a netet. Ennél az incidensnél is teszt ábra segített a gyors tájékozódást, ilyet a DNS Changer Working Group (DCWG) mellett az FBI szervezete és német nyelven a Deutsche Telekom is létrehozott.

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.10.16. 08:54:34

scotthelme.co.uk/sslv3-goes-to-the-dogs-poodle-kills-off-protocol/