Korábban már megszokhattuk, hogy kártékony linkekben, a böngészőben rosszindulatú JavaScript kódokat lefuttató rejtett letöltéssel, vagy átverős üzenetek preparált PDF mellékleteiben érkezett az "áldás", amely aztán erős titkosítással elkódolva állományainkat húzós váltságdíjat próbált szedni a gyanútlan, és bajbajutott felhasználóktól. Most egy újabb érdekes csavar tanúi lehetünk, érdemes lesz vigyázni.

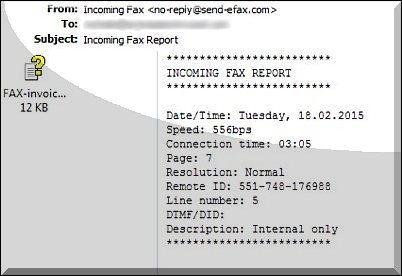

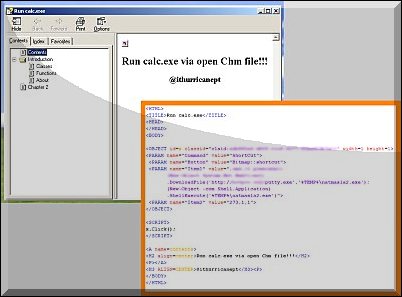

Egy friss beszámoló szerint felbukkantak azok a kéretlen levelek, amelyek CHM, azaz Compiled HTM formátumú fájlt tartalmaznak. A jobbára help állományokban használt fájlszerkezet remekül megfelelt a kártevőterjesztőknek, hiszen az ilyen állományokban is lehet JavaScripteket használni.

Ha valaki gyanútlanul rákattint a CHM fájlra, akkor innen egyenes út vezet a rejtett letöltéshez, illetve számítógép megfertőzéséhez. A február közepe óta tapasztható szemétlevélküldő kampányban az eddig adatok tanúsága szerint a legjelentősebb spam szerverek Vietnamban, Indiában, Ausztráliában, az Egyesült Államokban, Románia és Spanyolországban voltak.

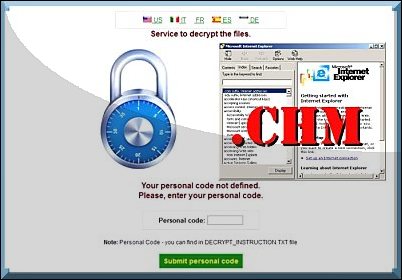

A CryptoWall a korábbi CryptoLocker egy továbbfejlesztett változata, amely olyan értékes dokumentumokat kódol el erős és gépenként egyedi titkosítással, mint a Microsoft Word dokumentumok (.doc, .docx), a Microsoft Excel táblázatok (.xls, .xlsx), az Adobe Acrobat fájlok (.pdf), vagy grafikus képállományok (.jpg, .gif, .png, stb).

De emellett a sima szövegek, olvasható formátumú naplóállományok és kiexportált adatbázis tartalmak (.txt, .log, .cvs, stb) sincsenek tőle biztonságban. Az ESET termékei az új kártevő variánst Win32/Injector.BUUD néven képesek detektálni és blokkolni.

Emlékezetes lehet, hogy egy alig fél éve már egy akkori statisztikában is óriási üzletnek látszott a bűnözők részéről a védelmi pénz zsarolása a felhasználók dokumentumaiért. A 2014. szeptemberi kimutatás szerint a CryptoLocker, CryptoWall zsaroló kártevők nagyjából egy esztendő alatt addigra már több, mint 1 millió dollár védelmi pénzt kasszíroztak be az áldozatoktól.

Sajnos úgy tűnik, a mentések életmentő jellegét sokan még mindig nem fogták fel, így az egyre jobban terjedő ransomware-k folyamatosan okozzák a károkat: adatvesztést vagy pénzveszteséget okozva, sőt mivel az esetleges fizetők mindössze alig pár százaléka kap csak helyreállító kulcsot, így sokan a kettőt együtt kénytelenek elszenvedni.

Az ilyen helyzetekre alkalmazható jó tanácsainkat - benne a mentésekre vonatkozó tudnivalókkal - már egyszer összefoglaltuk, így most röviden annyit lehet mondani, legyünk óvatosak az ismeretlen forrásból érkező kéretlen üzenetek mellékleteivel, ne kattintsunk rájuk, vigyázzunk a webes reklámokkal és folyamatosan tartsuk frissen az operációs rendszerünket, valamint felhasználói programjainkat. Itt különösen a Java, a Flash és Silverlight alkalmazásokat érdemes említeni, hiszen az utóbbi időben ezek sebezhetőségeit használják ki a kártevők leggyakrabban.

pythonozok · http://visszabeszelo.blog.hu 2015.03.16. 14:44:44

Főleg a noscript kérdéses, mellette az adblock kisebb jelentőségű, bár van létjogosultsága.

MOPO3OB · http://tinyurl.com/fakeb0ok 2015.03.16. 21:31:24

Azaz OSX és Linux rendszereket ez sem érinti.