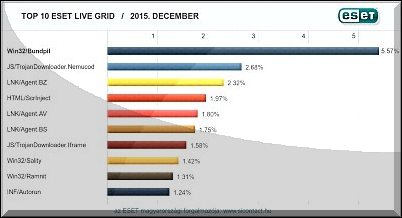

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2015. decemberében a következő 10 károkozó terjedt a legnagyobb számban.

Immár bő fél éve a Win32/Bundpil féreg vezeti a mezőnyt, amely külső adathordozókon terjedve valódi károkozásra is képes, hiszen a meghajtóinkról mind a futtatható, mind pedig a mentési Backup állományainkat törölheti.

Második helyen viszont egy újoncot fedezhetünk fel. A JS/TrojanDownloader.Nemucod trójai HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek link hivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

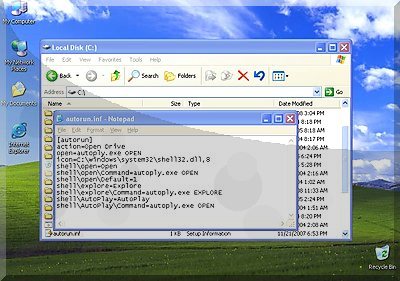

A további helyezettek között három különféle LNK/Agent trójait is találhatunk. Ez a fajta kártevő különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve sokban hasonlít a régi autorun.inf működési mechanizmusára.

Végül nem mehetünk el szó nélkül amellett sem, hogy 2015. decemberére az automatikus programfuttatásról elhíresült INF/Autorun vírus sem tűnt még el a toplistáról, bár teljesítménye csak a 10-ik helyre volt elegendő. A több, mint nyolc éves kártevő elleni védekezés létfontosságú részét képezné a megfelelően beállított és frissített vírusirtó mellett a javítófoltok naprakész letöltése és futtatása is, ám ezeket azóta is még sokan elhanyagolják.

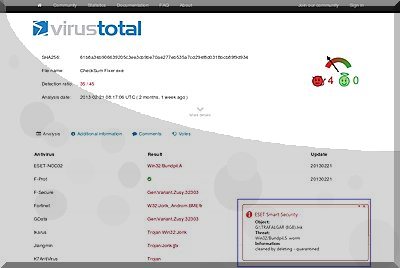

Az ESET Radar Report e havi kiadásában ezúttal arról esik szó, hogy mit tehetünk a support csalások ellen. A jelenség egyre nagyobb méreteket ölt, és a gyanútlan, a számítógéphez nem értő réteget célozza meg.

A trükk lényege, hogy a gyanútlan áldozat kap egy kéretlen emailt vagy egy "hideg" telefonhívást, melyben nem létező technikai hibára figyelmeztetik - néha arcátlanul akár a Microsoft nevében jelentkeznek - majd borsos számlát nyújtanak be a "segítségért", illetve kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat.

Gyakran megtörténik például az a trükk, hogy a csalók azt hitetik el az áldozattal, hogy ha a NETSTAT parancs futtatása során "külföldi" címeket lát, az már egyértelműen hacker támadást jelent, és erre hivatkozva "nyújtanak" távoli segítséget úgy, hogy kémprogramot vagy kártevőt tartalmazó linkre irányítják a gyanútlan áldozatot.

Az ESET szakemberei is rendszeresen igyekeznek felhívni a figyelmet erre, így ezúttal egy összefoglaló formájában gyűjtötték össze az aktuálisan előforduló trükköket, és a védekezéshez szükséges tudnivalókat. Tartsuk frissen rendszerünket - az operációs rendszer mellett minden alkalmazói programunkat, beleértve az olyan sűrűn támadott elemeket is, mint az Adobe Flash, Adobe Reader, Java, Apple szoftverek, böngésző kliens, stb. Fusson naprakész internetbiztonsági szoftver (antivírus, kémprogramirtó, tűzfal) a gépünkön.

Legyen mindenhol egyedi és erős jelszavunk, amit időnként csak úgy is változtassunk meg, ahol pedig mód van rá, használjuk a kétfaktoros azonosítási lehetőséget a belépésekhez. Ha gyanús események, betörés, kompromittálódás történik, akkor pedig azonnali jelszócsere javasolt.

Az egy mondatos link mellékletes kéretlen üzenetek döntő többsége általában kártevő terjesztésre, adathalászatra, csalásra, kéretlen reklámok megjelenítésére jó csak. Mindig gondolkozzunk, mielőtt bármire is kattintanánk. Váratlan telefonhívások esetén pedig ellenőrizzük le a hívót, illetve ha nincs semmilyen problémánk, ne dőljünk be a csalási kísérletnek.

A számítógépes hibák, rendellenességek javítása is fontos bizalmi kérdés, amire az ember megbízható szakembert, leinformálható szervizt keres, és semmiképpen nem okos és biztonságtudatos döntés az első kéretlenül ajánlkozót igénybe venni erre a feladatra.

Az antivirus blog decemberi fontosabb blogposztjai között először arról tettünk említést, hogy nem csak titkosítás miatt szedhetnek váltságdíjat, hanem az elosztott internetes túlterheléses támadás (DDoS, distributed denial-of-service) is egyre gyakoribb fenyegetés. Mostani történetünk főszereplője három bank, akiket november 30-án fenyegettek meg a DDoS támadással, cserébe pedig súlyos váltságdíjat követeltek.

Szó esett arról is, hogy a Target áruházláncnak a 2013-ban felfedezett adatlopás miatt az érintett bankok felé - VISA, MasterCard - a peren kívüli egyezségek értelmében 39.4 millió dollárt kell fizetnie. Mint kiderült, a Target számára az incidens teljes költsége 290 millió USD (ez mai árfolyamon nem kevesebb, mint 83 és fél milliárd forint) volt, amelyből a biztosításaik révén azonban várhatóan mindössze csak 90 millió dollár térülhet majd meg. Az adatlopások nyilvánosságra kerülése után az üzleteikbe azonnal chipes kártyaolvasókat telepítettek, hogy elkerüljék a további, ismételt támadásokat.

Egy másik posztunkból az derült ki, hogy évente megdöbbentően sok, 138 ezer darab mobiltelefont és laptopot hagynak ott tulajdonosaik, csak a karácsonyi évzáró bulik alkalmával. Ennél a számnál is ijesztőbb azonban az adat, hogy ezen elhagyott mobileszközök 64%-a nem rendelkezik semmilyen biztonsági védelemmel, így bárki számára elérhetőek az azokon tárolt adatok.

Beszámoltunk arról is, hogy egy friss felmérés szerint minden ötödik adatlopást csak évekkel később fedeznek fel. Bár szinte minden munkaterület dolgozóinak adata került már így illetéktelen kezekbe, de az egészségügyi adatok iránt célzottan évek óta kifejezetten egyre nagyobb a bűnözők érdeklődése.

A Karácsonyi időszak is terítékre került, arra a kérdésre is kerestük a választ, vajon csökkenőben vannak adathalász támadások vagy folyamatosan találkozhatunk ilyenekkel. A tapasztalat szerint az ilyen próbálkozások sosem szűntek meg teljesen, másrészt az ünnepek, például a Karácsony környékén is rendre megszaporodnak az ilyen jellegű kísérletek.

Végül egy év végi összefoglaló keretében megpróbáltuk kiválogatni a legjellemzőbb támadásait. Ebből kiderül, abszolút nem volt eseménytelen ez az esztendő sem vírusok, biztonsági malőrök tekintetében. A legizgalmasabb incidenseket talán a zsaroló programok tartogatták számunkra. Ezek egyike volt CTB-Locker, amely januárban számos magyarországi gépet megfertőzött. A fájljainkat titkosító és azok visszaalakításáért váltságdíjat szedő kártevőből ez egy vadonatúj, többnyelvű változat volt.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2015. decemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 21.64%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a decemberi fertőzések között: 5.57%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. JS/TrojanDownloader.Nemucod trójai

Elterjedtsége a decemberi fertőzések között: 2.68%

Működés: A JS/TrojanDownloader.Nemucod trójai HTTP kapcsolaton keresztül további kártékony kódokat igyekszik letölteni a megfertőzött számítógépre. A program egy olyan URL listát is tartalmaz, amelynek linkhivatkozásait végiglátogatva különféle kártevőket próbál meg letölteni ezekről a címekről, majd végül a kártékony kódokat a gépen le is futtatja.

Bővebb információ: http://www.virusradar.com/en/JS_TrojanDownloader.Nemucod/detail

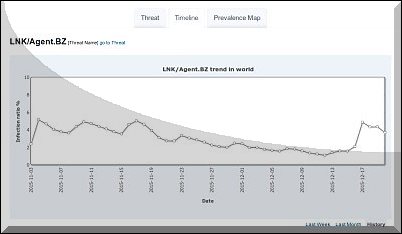

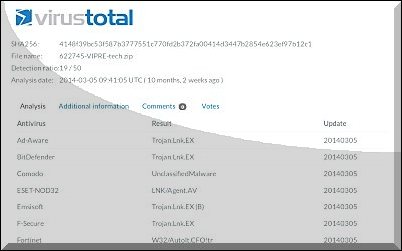

03. LNK/Agent.BZ trójai

Elterjedtsége a decemberi fertőzések között: 2.32%

Működés: A LNK/Agent.BZ trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BZ/detail

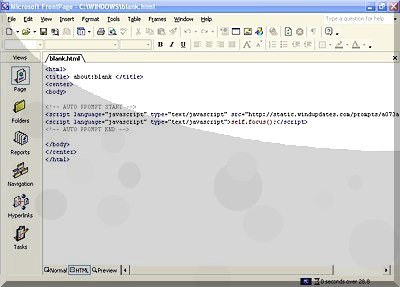

04. HTML/ScrInject trójai

Elterjedtsége a decemberi fertőzések között: 1.97%

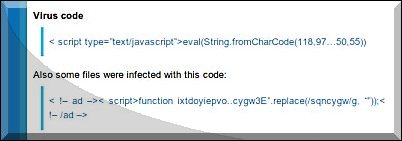

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

05. LNK/Agent.AV trójai

Elterjedtsége a decemberi fertőzések között: 1.80%

Működés: A LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

06. LNK/Agent.BS trójai

Elterjedtsége a decemberi fertőzések között: 1.75%

Működés: A LNK/Agent.BS trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BS/detail

07. JS/TrojanDownloader.Iframe trójai

Elterjedtsége a decemberi fertőzések között: 1.58%

Működés: A JS/TrojanDownloader.Iframe trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

08. Win32/Sality vírus

Elterjedtsége a decemberi fertőzések között: 1.42%

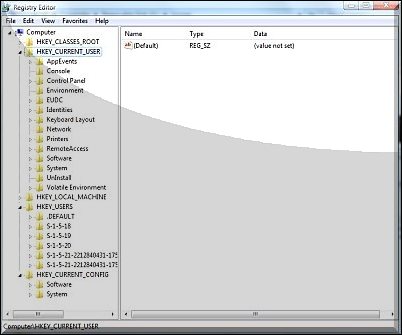

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

09. Win32/Ramnit vírus

Elterjedtsége a decemberi fertőzések között: 1.31%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

10. INF/Autorun vírus

Elterjedtsége a decemberi fertőzések között: 1.24%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun