Az ESET kutatói felfedezték a KillDisk malware új, a Linux rendszert támadó variánsát. A KillDisk volt az a vírus, amit Ukrajnában használtak 2015. decemberében az ország létfontosságú infrastruktúrái ellen intézett támadásokban, illetve 2016. decemberében az ország pénzügyi szektorát célzó akciókban. Az új variáns miután titkosítja a fájlokat és hatalmas váltságdíjat követel, valamint megakadályozza a Linuxos gépek bootolását is, azonban a kiberbűnözők a magas összeg befizetése után sem oldják fel a titkosítást.

A KillDisk egy pusztító malware, ami 2015 decemberében szerzett magának hírnevet, amikor a BlackEnergy nevű csoport támadást intézett az ukrán villamosenergia-hálózat ellen. Nemrég az ESET kutatói észleltek egy 2016. december 6-ára tervezett kibertámadást, ami Ukrajna pénzügyi szektorának különféle szereplőit célozta.

A támadók különböző eszközkészleteket használtak, és a népszerű Telegram okostelefonra készült üzenetküldő alkalmazással éltek vissza.

Azóta a KillDisk támadások folytatódtak, elsősorban a tengeri szállítási szektort célozva. A támadás eszközkészlete fejlődött, és a KillDisk legutóbbi verziói már zsarolóvírusokként működnek, amik fájlokat titkosítanak. Mivel a kártevő egyáltalán nem is tárolja a titkosító kulcsot, így nem is lehetséges a titkosítás feloldása, ám ennek ellenére a KillDisk mögött álló bűnözők 250 ezer amerikai dollárnyi Bitcoint követelnek az állítólagos helyreállításért az áldozatoktól.

Az ESET kutatói azonban felfedeztek a titkosítás folyamatában egy olyan gyenge pontot, ami technológiailag mégis lehetővé tette a visszaállítást, habár a művelet igen bonyolult.

"A KillDisk egy újabb példája annak, hogy miért nem szabad kifizetnünk a váltságdíjat. Ha bűnözőkkel tárgyalunk, nincs garancia arra, hogy tényleg visszakapjuk az adatainkat - ebben az esetben például a bűnözők nyilvánvalóan soha nem szándékoztak betartani az ígéretüket.

Az egyetlen biztonságos módja a zsarolóvírusok elleni küzdelemnek a megelőzés. A folyamatos tájékozódás, rendszereink naprakészen tartása, megbízható biztonsági megoldás, rendszeres mentés, valamint a visszaállítás tesztelése: ezek az igazi biztonság alkotóelemei" - mondta Robert Lipovsky, az ESET senior kutatója.

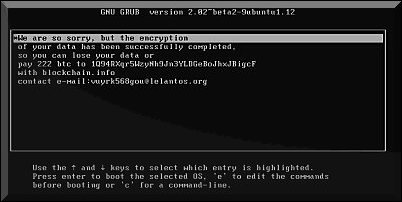

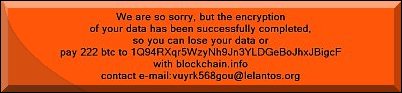

Ez a legújabb verzió azonban nem csak Linux desktop gépeket, hanem a szervereket is célba veszi, ez pedig növeli a lehetséges károkat. A Linux gépeken megjelenő zsaroló üzenet:

"We are so sorry, but the encryption

of your data has been successfully completed,

so you can lose your data or

pay 222 btc to 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF

with blockchain.info

contact e-mail:vuyrk568gou@lelantos.org"

A Windows és a Linux gépeken megjelenő üzenet teljes mértékben megegyezik, beleértve a váltságdíj összegét (222 Bitcoin, kb. 57 millió forint) és az e-mail címet is. Az ESET kutatói szerint szokatlannak tűnik, hogy a malware nemrég kiegészült a zsarolóvírus funkcióval, mivel a korábbi támadások elsősorban kiberkémkedések és szabotáló tevékenységek voltak.

Figyelembe véve a magas, 250 ezer dolláros váltságdíjat, amit kevéssé valószínű, hogy az áldozatok kifizetnének, valamint azt, hogy a támadók nem építették be a fájlok titkosításának hatékony feloldását, ez alapján az akció nem tűnik igazi zsarolóvírus kampánynak.

Legyen bármi is a magyarázat, ha zsarolóvírusok áldozataivá válunk, sose fizessünk, hiszen nincs garancia arra, hogy visszakapjuk az adatainkat. Az egyetlen biztonságos mód a megelőzés - a tájékozódás, a rendszeres hibajavító frissítés, a szoftverkörnyezet biztonságos beállítása, a legfrissebb és megfelelően konfigurált megbízható biztonsági megoldás és a rendszeres, külső adathordozóra történő mentés.

Az ESET részletes blogbejegyzése a témában itt olvasható: http://www.welivesecurity.com/2017/01/05/killdisk-now-targeting-linux-demands-250k-ransom-cant-decrypt/