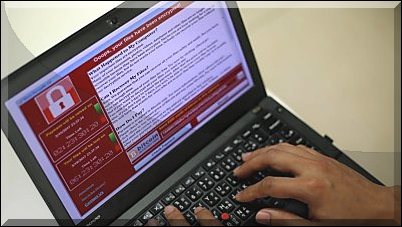

A múlt hét pénteken tört ki egy zsarolóvírus támadássorozat, amelyért az ESET által korábban WannaCryptor néven azonosított vírus a felelős. A WannaCry és Wcryp néven is ismert kártevő e-mail csatolmányként terjed, és a Windows operációs rendszerek egyik sérülékenységét kihasználva titkosítja az áldozatok számítógépén lévő adatokat, majd pénzt követel a kódolás feloldásáért.

A WannaCry és Wcrypt néven is ismert kártevő e-mail csatolmányként terjed, és a Windows operációs rendszerek egyik - nevezetesen az SMB (Server Message Block) Server összetevőt érintő - sérülékenységét kihasználva titkosítja az áldozatok számítógépén lévő adatokat, majd pénzt követel a kódolás feloldásáért.

Emiatt hasznos, ha nem kattintunk ismeretlen személytől származó levélben érkező mellékletre. Ha mégis ilyen levelet kapunk, és elképzelhető, hogy valóban fontos és legitim lehet a melléklet, akkor megnyitás előtt egy külön üzenetben kérjünk megerősítést a látszólagos feladótól, hogy tényleg ő küldte-e nekünk és a csatolt melléklet valóban tartalmaz-e a számunkra fontos információt.

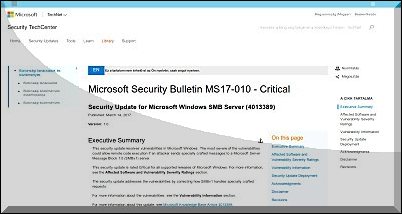

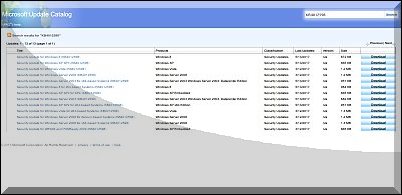

A mostani fertőzési hullám elsődleges célpontja a Microsoft Windows számítógépek. Annak, aki az operációs rendszer update beállításoknál az automatikus frissítési lehetőséget választotta, most a konkrét hibajavító folt futtatásával nincs külön feladata. A Microsoft a veszélyre való tekintettel ezúttal nem csak a legfrissebb, hanem kivételesen a régi, már nem támogatott operációs rendszerekhez is kiadott soron kívüli biztonsági frissítéseket, ezeket itt érhetjük el.

A váltságdíj 300 és 600 USD között mozog, utóbbi összeget a 3 napon túli fizetés esetében követeli a kártevő.

A zsaroló kártevők immár négy éves történetében a fizetéssel kapcsolatos tapasztalat az, hogy mivel nem Grál lovagokkal, hanem bűnözőkkel kerülünk kapcsolatba, így az esetek egy jelentős részében a váltságdíj kifizetése ellenére sem kapjuk meg a szükséges feloldó kulcsot. Emiatt a fizetéstől szinte minden biztonsági cég óva int, emellett pedig az esetleges pénzküldéssel az áldozatok csak erősítik és tovább bátorítják az elkövetőket a hasonló cselekmények folytatására.

A biztonság szempontjából pedig az is jellemző forgatókönyv volt, hogy akik fizettek, és kaptak helyreállító kulcsot, azoknak a gépébe egy távoli elérést biztosító „hátsóajtót” rejtettek, és ezzel később újra és újra igyekeztek tőlük pénzt kicsikarni ismételt fertőzésekkel.

A zsarolóvírus terjesztés egyébként igen jövedelmező "üzletág", az FBI 2016-os jelentése szerint is már havonta több, mint egymillió dollárt kerestek ezzel a módszerrel a bűnelkövető csapatok - adómentesen.

Az is növeli a veszélyt, hogy sajnos sokan még mindig nem ébredtek rá a rendszeres mentés fontosságára, valamint tovább nehezíti a helyzetet, hogy már bérelhető is ilyen zsarolóvírust botnetekkel terjesztő szolgáltatás, Ransomware-as-a-Sercice (RaaS) amellyel kevés kezdőtőkével és alapos technikai ismeretek, szakértelem nélkül is nagy kárt lehet okozni, és jelentős bevételekhez lehet jutni.

Nyelvi korlátaink ugyan elvileg csökkenthetnék a kitettségünket, de végső soron ugyanazt az internetet nézzük, amit bárki a világon, és az angol nyelvű e-mail üzenetek is a mindennapjaink részévé váltak. A tapasztalat sajnos az, hogy az alapos védelem nélküli, csak alkalmi rendszergazdai felügyelettel ellátott, elavult rendszerek idehaza is áldozatul esnek.

A tavalyi évben többek közt a veszprémi Csolnoky Jenő kórházban történt Locky fertőzés, illetve a zirci Erzsébet Kórházat támadta a TeslaCrypt nevű zsaroló kártevő. Mindennaposnak ugyan nem mondhatjuk, de az incidensek esélye, veszélye folyamatos. A technikai feltételek (például a naprakész operációs rendszerek és folyamatosan frissített felhasználói programok, e-mail szűrés, vírusvédelem, tűzfal, automatizált patch management, stb.) mellett jelentős szerepe van ebben a biztonságtudatosságnak is, a dolgozók rendszeres ez irányú képzésének is.

A Kormányzati Eseménykezelő Központ közben megerősítette, hogy a Telenor mobilszolgáltató is érintett volt a mostani WannaCry nevű zsarolókártevős támadási hullámban. Külföldön pedig az orosz Belügyminisztérium, a németországi Deutsche Bahn, az USA-ban a FedEx, illetve például Nagy Britanniában a National Health Service is az áldozatok között volt.

Még áprilisban tekintettünk át az egészségügyi terület legfontosabb IT biztonsági problémáit-incidenseit, amikből jócskán akadt az elmúlt esztendőkben. Volt ezek között jelentős adatszivárgás - például tavaly az Anthem és a Premera vállalatoknál - de a zsarolóvírusok is megbénították a betegellátást hosszabb-rövidebb időszakokra számos külföldi és hazai kórházban.

A zsarólóvírusokra sokan úgy gondolnak, mint egy önálló, kellemetlen jelenségre, azonban ezek a vírusok egy sokkal nagyobb probléma tünetei. Sok felhasználó vagy cég úgy gondolja, hogy a probléma egyszerűen megoldható, csak vissza kell állítani az adatokat a biztonsági mentésből. Azonban a valóságban a kép sokkal bonyolultabb.

A visszaállítás költséges és kieséseket eredményezhet, illetve sok szervezet vagy otthoni felhasználó egyáltalán nem készít biztonsági másolatokat, ha mégis, akkor sok esetben a vírus ezeket is kódolja. Az egészségügyben az adatokhoz való azonnali hozzáférés élet-halál kérdése lehet. A kiberbűnözők tisztában vannak ezzel, és ezért célozzák az egészségügyi szervezeteket.

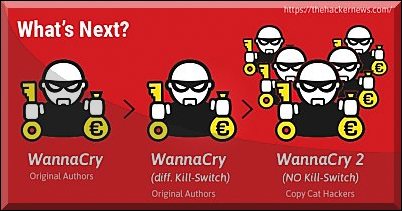

A mostani WannaCry incidens esetében - melyért sokan a sebezhetőséget titkoló és közben aktívan kihasználó NSA-t hibáztatják - végül egy olyan tervezési hiba kihasználásával lehetett leállítani a terjedést, amelynél a program egy fix domain cím megléte alapján döntött a további fertőzési akciókról.

Sajnos biztosak lehetünk abban, hogy a jövőben újabb, módosított változatok és kártevő variánsok fognak megjelenni, így a korábban emlegetett naprakész vírusvédelem, és a hibajavítófoltok rendszeres letöltésével, valamint a saját állományaink rendszeres mentésével van a legnagyobb esély elkerülni az adatvesztést. Itt fontos megjegyezni, hogy a biztonsági mentéseket olyan külső adathordozón tároljuk, amely nincs folyamatosan csatlakoztatva a számítógépéhez, csak és kizárólag a mentések idejére.

A zsarolóvírusokkal kapcsolatban az ESET weboldalán is folyamatosan található olyan bővebb, összefoglaló általános információ, amellyel felhasználóinknak igyekszünk hasznos, naprakész védekezési tanácsokat adni.