A Jedi visszatérésének a Csillagok Háborúja második epizódjában azért annak idején kicsit jobban örültünk, mint most a WannaCry és a Petya zsarolóvírus újdonsült szerelemgyerekének. Nyakunkon egy újabb világméretű támadási hullám, megint egy sebezhetőséget kihasználó ransomware, így hát szó sincs gondtalan nyaralási szünetről, vagy éppen netán holmi eseménytelen uborkaszezonról.

Ha valaki még emlékszik a zsarolóvírusok lassan négy esztendős evolúciójában a Petya nevű ransomware kártevőre, akkor annak emlékezetes lehet a 2016. márciusi program, amely szakítva a korábbi hagyományokkal, nem egyes fájlok titkosításával foglalkozott, hanem a teljes meghajtót igyekezett meglőni: módosította a Master Boot Record-ot, és titkosította a Master File Table-t.

A működésképtelen rendszer gazdáját aztán 0.9 Bitcoin váltságdíjjal (431 USD) próbálta megzsarolni, míg végül Leostone-nak hála, később megjelent egy Github-os ingyenes visszaállító - legalábbis az első, még Salsa10-es algoritmust használó verzióra.

Másik részről pedig a 2017. májusában kitört WannaCry incidens, amely a Windows operációs rendszerek egyik - SMB (Server Message Block) Server összetevőt érintő - sérülékenységét kihasználva titkosította az áldozatok számítógépén lévő adatait, majd pénzt követelt az elkódolás feloldásáért. A kezdeti váltságdíj 300 dollár értékű Bitcoin volt, ám 3 nap után ez az összeg már 600 dollárnyira növekedett.

A Microsoft a veszélyre való tekintettel ezúttal nem csak a legfrissebb, hanem kivételesen a régi, már nem támogatott operációs rendszerekhez is kiadott soron kívüli biztonsági frissítéseket. Az EternalBlue sebezhetőség az NSA által régebbről ismert és kihasznált hiba volt, aminek egyáltalán azért derült ki a létezése, mert egy TheShadowBrokers nevű hackercsapat időközben ellopta az NSA adatbázisának egy részét, amit aztán publikussá is tettek.

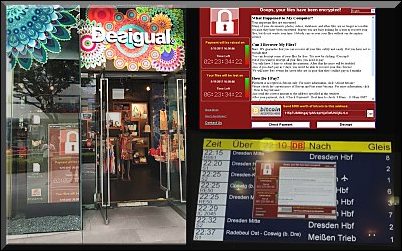

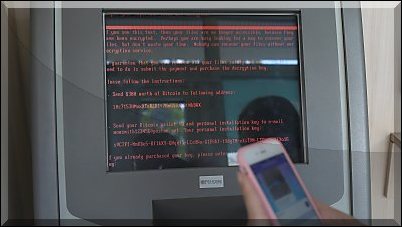

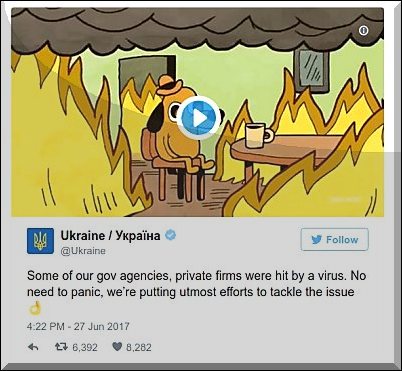

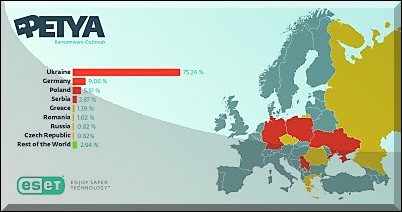

Jöjjön akkor hát a friss támadás, amelyben ugyan Ukrajna volt érintve a legerősebben, de számos már országbeli felhasználók is - spanyol, indiai, brit, dán, olasz - megtapasztalhatták a kellemetlen hatását. Az incidensben bankok (például az Ukrán Nemzeti Bank is), de egyéb pénzügyi és az ipari szektor szereplői, elektromos közmű hálózati, közlekedési (metró, repülőtér) valamint a postai illetve kormányzati intézmények is áldozatok voltak, sőt ATM-ek is.

A kártevő itt is Bitcoinban követelte a 300 USD-nek megfelelő összegű váltságdíjat megadva e-mailben (wowsmith123456@posteo.net) egy wallet ID számot, ám ezt azóta már lekapcsolták.

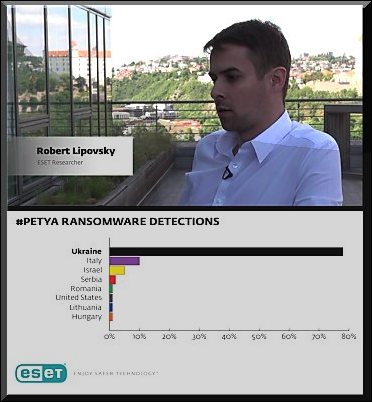

Az újabb széleskörű fertőzési hullámban nyilván az is közrejátszott, hogy bár a múlt havi WannaCry meglehetősen nagy sajtónyilvánosságot kapott, sok felhasználó azóta sem frissítette Windows rendszerét. Robert Lipovsky, az ESET biztonsági kutatója emellett arra is felhívta a figyelmet, hogy az új kártevő a hálózatokban is aktívan terjed, ugyanis ha admin jogot sikerül szereznie, onnantól az összes többi gépet is meg tudja fertőzni.

Továbbra is a naprakész komplex vírusvédelemben, a jól konfigurált (például jogosultságok, hálózati hozzáférések, stb.) rendszerkörnyezetünkben, a rendszeres hibajavító frissítések futtatásában, valamint a csak a mentések idejére csatlakoztatott rendszeres, külső adathordozóra történő saját mentéseinkben bízhatunk.

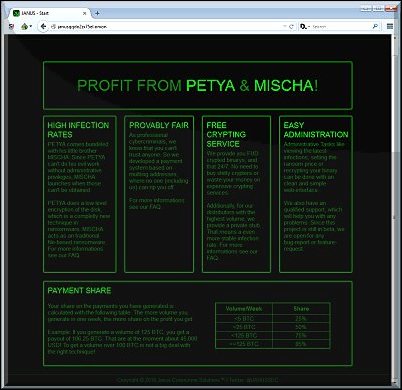

Ami viszont sajnos nehezítheti az összes felhasználó helyzetét, az egy olyan világtendencia, amely szerint a kártevőterjesztést egyre inkább mint szolgáltatást terítő ágazatként kell elképzeljük.

Ez egyfelől az egyre erősödő hatású RaaS, azaz Ransomware as a Service jellegű szolgáltatást jelenti, amelynél mindenféle szaktudás nélkül bérelhetünk botnetet és teríthetünk a várható haszonért zsarolóvírust.

Másfelől egyre több olyan "affiliate network" típusú együttműködésnek is tanúi lehetünk, ahol mint pénzkereseti lehetőséget jelentetik meg a ransomware terjesztést, felajánlva cserébe a konstrukcióból így befolyt váltságdíj összeg 85%-át. Megspékelve mindezeket időnként olyan ötletszerű social engineering trükkökkel, mint például az ingyen dekódoló kulcs kilátásba helyezését baráti fertőzésért cserébe.