Ezúttal is titkosításról lesz szó, de nem olyanról, amelyet szándékosan mi kezdeményezünk, hanem olyanról, amely sajnos "megtörténik" velünk. A zsaroló vírusok egyre sűrűbb spamkampányai ma már szinte mindenki postafiókjába érkeznek. A korábbi Locky ransomware készítői most egy újabb változattal álltak elő, és ezzel színre lépett a Diablo6 nevű kártevő.

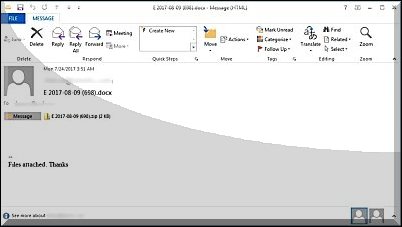

A Diablo6 jellemzően egy ZIP mellékletes e-mail csatolmányként érkezik, ahol a levél tárgysora valamilyen hivatalosnak tűnő, az évszámot és egy egyedi sorszámot is tartalmazó .DOCX dokumentumra hivatkozó bejegyzés.

Maga a ZIP archívum egy VBS downloader kódot tartalmaz, amely egy benne szereplő URL lista alapján az áldozat temp% könyvtárába tölti le és futtatja a zsaroló kártevőt.

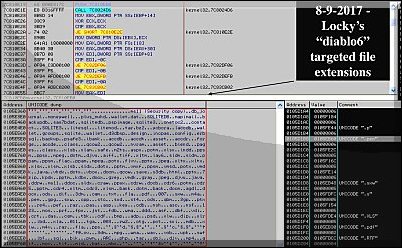

A titkosítandó állományok kiválasztása egy a kártevőben dedikált kiterjesztés lista alapján történik, és ebbe sajnos nagyjából minden értékes dokumentumunk, képállományunk, videónk, mentésünk, backupunk beleesik.

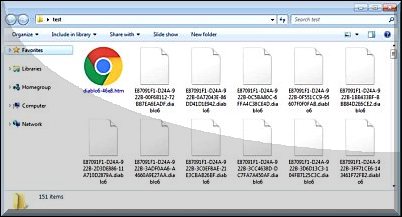

Az elkódolt fájlok neve minden egyes titkosított állománynál egy hexakódokból álló, részben a felhasználó egyedi azonosítójából, részben pedig randomnak tűnő számsor lesz, valamint a ".diablo6" fájlkiterjesztéssel zárul.

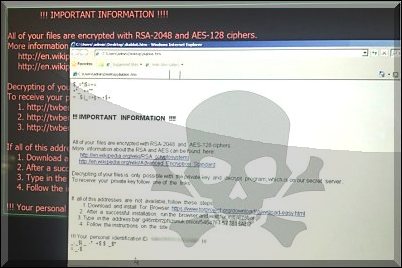

Az RSA-2048 és AES-128 algoritmusok kombinációjával végzett titkosítás befejeztével a kártevő igyekszik eltüntetni saját árulkodó nyomait a fertőzött számítógépről, majd jön a jól ismert váltságdíj követelő forgatókönyv, amely ezúttal 0.49 BTC, azaz nagyjából 520 ezer magyar forintnak megfelelő summát követel az adatok helyreállításáért.

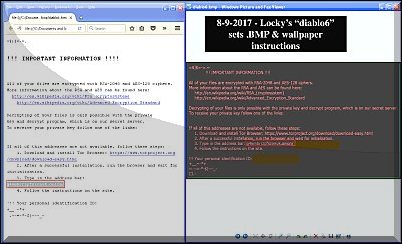

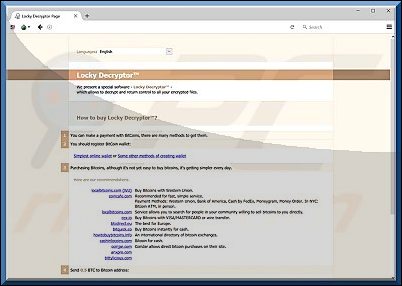

A pórul járt áldozat egy megjelenített .HTM üzenetben, illetve a lecserélt háttérképén arról olvashat, hogy a TOR böngészőt megnyitva tudja letölteni azt a Locky Decryptor programot, amellyel majd az egyedi dekódoló kulcsokért való fizetés után visszanyerheti a titkosított állományaihoz való hozzáférést.

A Bitcoinban fizetett váltságdíjunk visszaigazolása után állítólag megkapjuk azt az egyedi linket, amelynek segítségével aztán elvégezhető a visszaállítás.

Sokszor elmondtuk már, hogy a váltságdíj fizetését nem javasolják a vírusvédelmi szakemberek, részint mert ez a zsarolási üzletágat továbberősíti, részint pedig semmilyen garanciát nem nyújt arra nézve, hogy valóban kapunk is bármilyen, vagy ténylegesen működőképes dekódoló kulcsot.

A védekezéshez és megelőzéshez egy alapos összefoglalót már összeállítottunk korábban, amelyet itt most csak belinkelünk, de emellett nem győzzük eléggé hangúlyozni a rendszeres, csak a mentés idejére csatlakoztatott külső adathordozóra való mentések fontosságát is.

Hímer Attila 2017.08.22. 13:05:56

Augusztus 10-én sikerült egy ilyet benyalnunk. Win 7, Essential (tudom...) mellett.

tech.cert-hungary.hu/tech-blog/150123/zsarolo-kartevok-eltavolitasa - útmutatás megfelelő része szerint eljárva az előző verziókból sikerült helyreállítani a legtöbb adatot.

Nálunk csak a C meghajtón titkosította kizárólag a Microsoft fájlait. A fertőzés e-mailen érkezett, azóta is több káros tartalmú levél érkezett.