Új, Androidon terjedő kémprogramot fedeztek fel az ESET kutatói, amely népszerű alkalmazásoknak álcázza magát. Az ESET figyelt fel az Android/SpyC23.A nevű új kémprogram változatra, amelyet az APT-C-23 nevű, 2017. óta főként a Közel-Keleten aktív, hírhedten veszélyes bűnözői csoport áll. A friss, továbbfejlesztett kémprogram bővített eszköztárral, új lopakodó funkciókkal és megújított C&C kommunikációval rendelkezik.

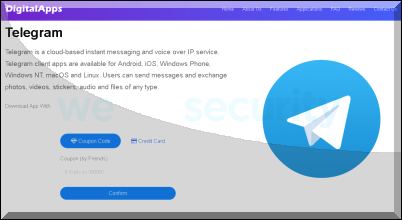

A rosszindulatú program egyik terjeszkedési útvonala az Android hamisított alkalmazás áruházán keresztül vezet: a felhasználók átverése érdekében olyan jól ismert üzenetküldő appoknak álcázza magát, mint a Threema vagy a Telegram.

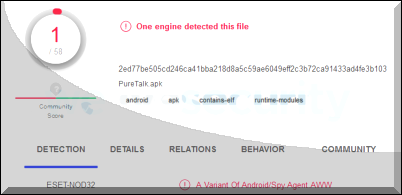

A szakemberek akkor kezdtek el nyomozni a gyanús szoftver után, amikor az egyik kutató Twitteren beszámolt egy addig ismeretlen androidos kártevőről, még 2020 áprilisában. A közös elemzés során pedig az derült ki, hogy ez a kártékony szoftver az APT-C-23 fegyvertárának része: a mobilos kártevőjük egy új, továbbfejlesztett verziója.

Lukáš Štefanko, az ESET kutatója szerint, aki behatóan tanulmányozta az Android/SpyC23.A-t elmondta, hogy a kémprogramra az Android hamisított áruházában találtak rá, ahol első ránézésre hitelesnek tűnő alkalmazások mögött bújt meg. A rosszindulatú szoftver olyan alkalmazásokban rejtőzött el, mint az AndroidUpdate, a Threema és a Telegram.

Néhány esetben az áldozatok egyszerre töltötték le a kártékony szoftvert és az álcázásra használt appot. A letöltés után a kártevő egy sor bizalmas jellegű engedélyt kér, amiket biztonsági funkciónak álcáz. Vagyis a támadók megtévesztéssel vették rá az áldozatokat arra, hogy különféle bizalmas engedélyeket is megadjanak a rosszindulatú szoftvernek. Például az értesítések elolvasásához kért engedélyt üzenettitkosítási funkciónak álcázták.

Az engedélyezés után a kártevő többféle kémtevékenységet végez, követve a C&C vezérlőszervertől kapott távoli utasításokat. A hangrögzítésen, a hívásnaplók, SMS-ek és névjegyek szűrésén, illetve a fájlok ellopásán túl a megújított Android/SpyC23.A az üzenetküldő alkalmazások értesítéseit is el tudja olvasni, telefonhívásokat rögzít és visszautasíthat olyan értesítéseket, amik az Androidok beépített biztonsági alkalmazásaitól érkeznek.

A kártékony szoftver C&C kommunikációját is továbbfejlesztették, emiatt a távoli vezérlőszervert még nehezebben ismerik fel a kiberbiztonsági kutatók.

Köztudott, hogy az APT-C-23 csoport tagjai Windows és Android elemeket is felhasználnak a működésük során. A Two-tailed Scorpion (Kétfarkú Skorpió) név alatt futó Android elemekről először az Qihoo 360 Technology nevű kínai internetes biztonsági vállalat számolt be 2017-ben. Azóta már megannyi tanulmány jelent meg az APT-C-23 mobilon terjedő kártevőiről.

Az Android/SpyC23.A – a csoport kémprogramjának legújabb verziója – megannyi új fejlesztése miatt vált még veszélyesebbé a felhasználók számára.

A védekezéshez, megelőzéshez fontos az Android-felhasználóknak, hogy a kémprogramokkal szembeni biztonságuk megőrzése érdekében csak és kizárólag az eredeti, hivatalos Google Play Áruházból töltsenek le alkalmazásokat, minden esetben alaposan ellenőrizzék az engedélykéréseket, és használjanak megbízható, naprakész mobilos biztonsági megoldást. Ennek a különösen fejlett kémprogramnak a leleplezése remélhetőleg tovább erősítheti a trójai támadások elleni tudatos védekezés fontosságát.

Az ESET szakértői a Google Play védelmi csapatának kulcsszereplőiként azt javasolják a felhasználóknak, hogy minden platformon használjanak megbízható és hiteles védelmi szoftvert. További technikai részletek a WeLiveSecurity "APT-C-23 group evolves its Android spyware" című angol nyelvű blogposztjában olvashatók.