Alig pár nap telt csak el Costa Rica elleni zsarolóvírus támadás óta, máris újabb incidens debütált a láthatáron. Közvetlen szomszédunk, Ausztria a helyszín, és a szövetségi tartományok közül ezúttal Karintia került a célkeresztbe.

Az incidens még a múlt hét kedden történt, és a tartomány honlapja, valamint a teljes számítógépes rendszer leállt. A támadást a BlackCat (alias ALPHV) csoport vállalta magára, és váltságdíjként 5 millió dollárnak (kb. 1.9 mrd forint) megfelelő összeget követeltek egy olyan visszafejtő eszközért, amellyel állítólag rövid idő alatt helyreállhatna a működés. Értesülések szerint ennek megfizetését Karintia megtagadta.

Jelenleg több ezer munkaállomás volt kénytelen leállni, a hivatalos weblap mellett működképtelen az e-mail szolgáltatás, és a teljes adminisztráció, így például szünetel a COVID-19 tesztek feldolgozása, útlevélkiadás, közlekedési bírságok és egyéb hivatalos ügyek intézése.

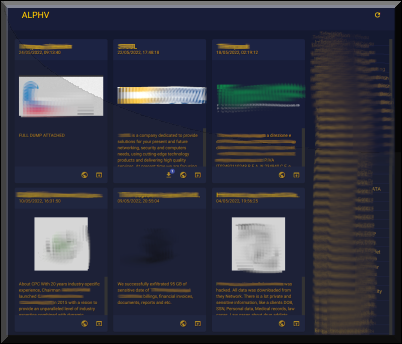

A Bleeping Computer cikke szerint jelenleg nem találhatók ellopott és nyilvánosságra hozott adatok a banda szivárogtatási webhelyén, ami jelentheti az is, hogy a doxing, vagyis az adatlopás nem volt sikeres, de az is lehetséges, hogy a háttérben esetleg folyik egyfajta alku, ami még nem zárult le.

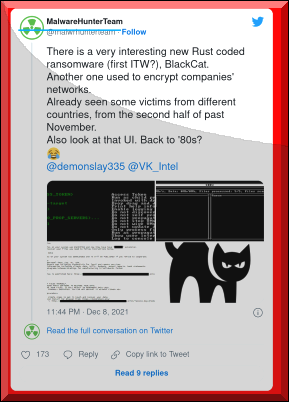

A 2021. novemberében megjelent, és azóta erőteljesen feltörekvő BlackCat csoportnak hosszú bűnlajstroma van, több tucat zsarolóvírus támadást hajtottak már végre, amikben Bitcoinban és Moneroban követeltek pénzt.

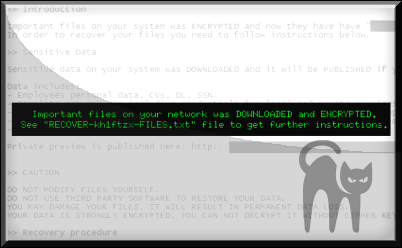

A kártevőt a szokásos C/C++ helyett Rust nyelven programozták, és mertek nagyot álmodni, mert a célbavett rendszerek között találjuk nem csak a Windows, hanem a Linux és VMWare ESXi platformokat is.

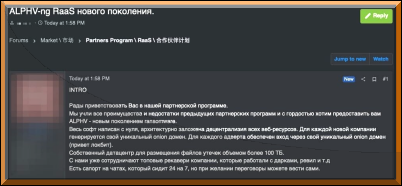

Hogy mennyire kifinomult kártevőről van szó, azt jól mutatja az az információ, ami egy fórumbejegyzésben olvasható. Eszerint az elkódolás, titkosítás több különböző módon történhet. A fájl teljes titkosítása nyilván számukra a legbiztonságosabb, de egyben a leglassabb is. A gyors módszert más bandák is alkalmazzák, ahol az első N megabyte titkosítása történik meg, de ezzel is sikeres a károkozás, és roppant gyors. Nem ajánlott használni, a lehető leginkább bizonytalan megoldás, de a leggyorsabb.

Az úgynevezett DotPattern módszeren kívül létezik még az automatikus mód, ahol pedig a fájl típusától és méretétől függően választják ki a legjobb stratégiát a sebesség/biztonság szempontjából. Ez azt mutatja, hogy ez a banda mennyire fejlett más bűnözői csoportokhoz képest.

Bár még nem tudni, hogy az osztrák Karintia szövetségi államot megcélzó BlackCat támadás célzott vagy véletlenszerű volt-e, az ilyen jellegű, kritikus adatokkal dolgozó állami hivatalok általában szerényebb biztonsági költségvetéssel rendelkeznek, mint a magánszektor.

Így elképzelhető, hogy egy tárgyalási folyamat végén hajlandóak lesznek kifizetni a követelt váltságdíjat, különösen ha az adatlopás sikeres volt, és nem csak a hosszabb kiesést és adatvesztést nem akarják kockáztatni, hanem az adatok nyilvánossá tételét is el akarják kerülni.