A fájljainkat titkosító és azok visszaalakításáért váltságdíjat szedő kártevőből egy vadonatúj, többnyelvű változat jelent meg a napokban. Amennyiben valakinek megfertőzte a gépét, akkor már egyedül csak offline mentésből lehetséges a helyreállítás, ugyanis jelenlegi ismereteink szerint a fájlok dekódolása sajnos egyelőre nem végezhető el.

Az új változatnak magyarországi fertőzéséről először január 19-én kettő órakor érkezett bejelentés, és a jelek szerint spam levelek útján terjedt. A megfigyelt fertőzés esetén a kéretlen levél arra hivatkozott, hogy fax üzenetet kaptunk, melyet a mellékletre kattintva tekinthetünk meg.

Ha valaki bedőlt a trükknek és kattintott, annak kellemetlen meglepetésben lehetett része, ugyanis a CTB-Locker nevezetű kártevő töltődött le a számítógépére. A célja az egésznek a váltságdíj, amelyet Bitcoinban követel a program.

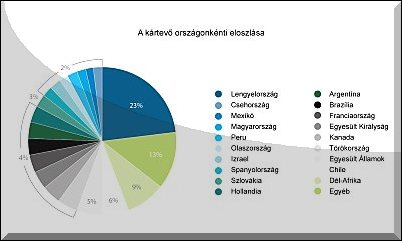

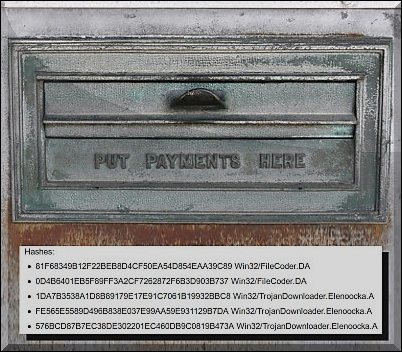

A kártevő országonkénti eloszlása tekintetében az eddigi tapasztalatok szerint Lengyelország, Csehország és Mexikó érintett a legerősebben, de mi is szereplünk a tortadiagramon 2%-os részesedéssel. A kártevő letöltő modulját "Win32/TrojanDownloader.Elenoocka.A" néven, míg magát a CTB-Locker-t "Win32/FileCoder.DA" néven detektálják az ESET védelmi programjai.

A végeredmény igen hasonló CryptoLocker vagy TorrentLocker fertőzéshez, vagyis a megadott - mint például MP4, .pem, .jpg, .doc, .cer, stb. - kiterjesztésű állományokat erős - az RSA-nál erősebb Elliptical curve Cryptography (ECC) - titkosítással elkódolja, amely gyakorlatilag lehetetlenné teszi, hogy visszaszerezzük a fájljainkat.

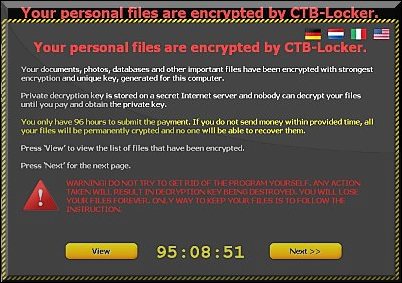

Miután végzett a titkosítási művelettel, a malware az asztal hátterét megváltoztatva egy figyelmeztető üzenetet jelenít meg, ekkor az alább látható feliratot olvashatjuk:

"Your personal files are encrypted by CTB-Locker." vagyis a CTB-Locker titkosította a személyes állományainkat. A fizetésre 96 órát, azaz 4 napot kapunk.

Ez a korábbi időintervallumokhoz képest hosszabb, és valószínűleg azt szolgálja, hogy ha a felhasználó hosszabb ideig fél, akkor talán nagyobb lesz a fizetési hajlandósága. Itt már szemlátomást nem babra megy a játék, 8 Bitcoint követelnek, ami nagyjából 1680 USD, vagy 460 ezer HUF.

A leírások tanúsága szerint pedig a 96 órás határidő elteltével ráadásul megduplázódik a váltságdíj összege. A Test lehetőség segítségével 5 darab tetszőleges állományunkat ingyen helyreállíthatjuk, ám a többire keresztet lehet vetni. A biztonsági cégek továbbra sem javasolják a váltságdíj fizetését a bajbajutott felhasználóknak.

Ennek két oka is van, egyfelől semmilyen garancia nincs arra, hogy valóban kapunk helyreállító kulcsot, ugyanis itt a elsősorban a gátlástalan pénzkeresésről szól ez a történet. Másfelől pedig minden kifizetett és bűnözőkhöz kerülő összeg bátorítja ezeket a csoportokat további hasonló cselekményekre.

A szakemberek felhívják a figyelmet a Windows rendszerek azonnali frissítésére, és arra, hogy soha ne nyissunk meg ismeretlen mellékletet. Emellett ugyancsak fontos az antivírus program megfelelő beállítása is.

Ez az ESET biztonsági szoftverek esetében például azt jelenti, hogy azokon a gépeken, ahol ez esetleg jelenleg nem aktív, ott mindenképpen javasolt az "ESET Live Grid" és a "Kiterjesztett heurisztika a fájlok futtatásakor" funkciók haladéktalan bekapcsolása.

Bár a begyűjtött minták alapján rövid idő alatt elkészült a kártevő felismerésére szolgáló szignatúra, amit a 11038 számú vírusdefiníciós adatbázissal még aznap, január 19-én délután publikáltak a frissítési szervereken, a megfelelő védelem tekintetében itt is hasonlókat lehet elmondani, mint a tavalyi CryptoLocker, illetve TorrentLocker esetében, vagyis hogy a megelőzésen legyen a fő hangsúly. Ebben csak a rendszeres mentés segít, mert a helyreállítás enélkül gyakorlatilag lehetetlen.

Ezzel kapcsolatban fontos tisztázni, hogy a helyi mentés egymagában kevés: vagyis a Backup, a lokális Shadow Copy, a rendszer-visszaállítás vagy éppen a helyi tükrözés nem ér semmit, mert a kártevő ezeket letörli, illetve a helyben tárolt tükrözött másolatokat is ugyanúgy letitkosítja.

Emellett azt is fontos megemlíteni, hogy ha már egyszer bejutott a gépünkre a kártevő, akkor minden Windows alatt felcsatlakoztatott, betűjellel megosztásként hozzárendelt - külső meghajtónkon is végigfut a titkosításával, így sajnos az összes bedugott USB tárolónk, hálózati meghajtóink, de még a felhős tárhelyünk is áldozatul eshet.

Ez pedig még akkor is így van, ha az adott megosztás nem is Windows alapú gépen található, de onnan elérhető.

Tehát legyen párhuzamosan több különböző verziónk is a teljes (nem inkrementális) mentésekből, tartsuk ezeket offline, akár több különböző fizikai helyszínen is tárolhatjuk őket. És ne kizárólag egyetlen kópia álljon rendelkezésre, amely rendszeresen felülírja az előző egyetlen mentésünket. Ha ugyanis mégis bejutna a fertőzés, akkor így hamarabb találunk korábbi sértetlen állapotot, és nagyobb eséllyel lesz miből válogatni.

gigabursch 2015.01.23. 18:24:51

A HDD leradírozásával, s utána egy meglévő rendszercopyval a történet - ha jól értem csak vesződséget okoz, de kárt már nem?

pingwin · http://pingwin.blog.hu 2015.01.23. 23:23:29

bexxter 2015.01.23. 23:31:31

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2015.01.23. 23:36:30

Igen, pontosan igy van, Linux alatt nem terjed, es Mac alatt sem - egyelore?!. De ha fel van mappelve Linux alol egy sharelt mappa a fertozott Win fele, akkor azt siman le tudja gyalulni.

A mentes - nem inkrementalis, hanem teljes - a legjobb vedelem Windows alatt. Persze a virusvedelem is segithet, ha eppen nem a legeslegujabb verziot kapjuk a nyakunkba - bar egy naprakeszre hibafoltozott Win rendszeren egy jo inernet security csomag HIPS modulja akar konkret szignatura nelkul is meg tudja ezeket fogni.

didyman 2015.01.29. 09:34:18

0x000132f 2015.02.04. 23:03:26

Védekezni természetesen lehet.

Otthoni felhasználók egy kis önkorlátozással akár meg is úszhatják a következő hullámot is.

A gépet mindennapi használatra korlátozott fiókkal használjuk.

Ez persze nem újdonság, de ha helyi házirendben korlátozzuk a futtatható állományokat helyét, olyan mappákra ahová a felhasználónak nincs írásjoga nagyot léptünk előre.

support.microsoft.com/kb/310791?wa=wsignin1.0

Cégek tovább védelmet is bevezethetnek:

A vírus e-mail-ben csupán egy downloader-t küld el.

Ez csupán 30-40 kbye és a feldata eltölteni és futtatni a víruskódot. Egyenlőre a kártevő nem tud proxy szervert használni, pláne nem authentikálni, úgyhogy a direkt internetelérés korlátozása szintén további védelmet adhat.

_B_ 2015.02.05. 23:21:21