Az Ashley Madison sztoriról még biztosan sokat fogunk hallani, hiszen az augusztusi incidens kapcsán olyan adatok kerültek nyilvánosságra, mint nevek, e-mailcimek, bankkártya információk, szexuális preferenciák, sőt közprédává váltak a feltöltött fotók, illetve az ügyfelek és a belső munkatársak levelezése. Ketten a történetben azonban már biztosan egymásra találtak: a nem törődöm szolgáltató és a figyelmetlen júzer.

Az üzemeltető Avid Life Media fizetős szolgáltatása anonimitást ígért ugyan, ám ezt nem csak, hogy nem tartotta be, hanem számos egyéb durva hibát is elkövettek. A 37 millió "ügyfél" most joggal aggódhat. És nem csak azért, mert benne voltak a házasságtörésekben, hanem mert a weboldal üzemeltetői, akikben megbíztak, a részletek ismeretében láthatóan nem álltak a helyzet magaslatán.

A jelszavak PHP bcrypt-es tárolása viszont legalább nem rossz, ahhoz képest, hogy a statisztikák szerint általában az üzemeltetők 30%-a még mindig sima olvasható plaintextben tárolja ezeket.

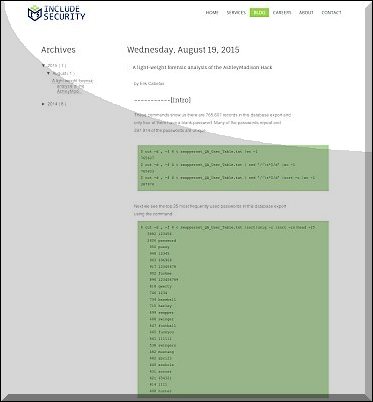

A neten található széles kínálatból több elemzést is elolvastunk, az egyik például forensics szemmel túrt bele az adatokba, és Erik Cabetas írásában többek közt vizsgálta az Impact Team által használt PGP publikus kulcsot, de a letöltött adatbázisokból szépen megmutatta a "Banks.xlsx" állományt is, amely az Ashley Madisonhoz kapcsolódó ügyfél számlaszámokat tartalmazza.

Izgalmas a kiszivárgott Office dokumentumok listája is, ezek szerint az egyik Powerpoint állományban az alábbi meta-data szerepel: "Created by 'Diana Horvat' on Dec 5 2012 and last updated by 'Tatiana Kresling'".

Szemlátomást egy másik blog szerzője, Gabor Szathmari sem kímélta a "select *"-ot :-). A kódban is talált néhány érdekes dolgot, elmondása szerint egy nagyjából tíz perces túrással olyanokat lehetett felfedezni, mint például az Amazon webhez tartozó AWS tokeneket, bedrótozott adatbázis jelszavakat, tanúsítványok privát kulcsait, és hasonlókat.

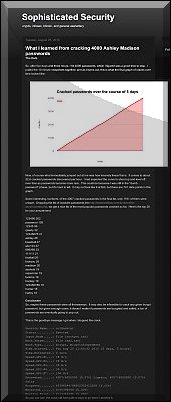

Azt az üzemszerű félrelépők továbbra is helyesen teszik, ha az ilyen helyekre nem a céges vagy saját e-mail címükről regisztrálnak, hanem ehhez egy külön semmitmondó accountot foglalnak le egy Yahoo! vagy hasonló levelezőnél. Természetesen a jelszóhashek napvilágra kerülése újra ráirányítja a figyelmet arra, hogy mekkora oktondiság primitív, rövid, ezáltal könnyen törhető jelszavakat választani (123456, pussy, blowjob, password, qwerty, stb.), és emellett mekkora lúzerség ezt az egyet esetlegesen további más webes helyszíneken is belépésre használni.

Emlékezetes, hogy az Adobe feltörés után is az derült ki, több, mint 2 millió felhasználónak szintén az "123456" jelentette a "biztonságos" jelszót.

Az pedig már csak hab a tortán, hogy az ígért, és 19 dollárárt árusított "végleges törlés" sem működött, ennek még lesznek utóhatásai a bírósági tárgyalótermekben.

Az Impact Team által kikerült 9.7 GB adat - amelyet saját PGP kulccsal is hitelesítettek - mindenesetre sok tanulsággal szolgálhat nem csak a felhasználóknak - akik vélhetően nem ilyen "affair"-re számítottak -, hanem az IT szakma képviselőinek számára is.

A biztonsági terület egyik "nagy öreg"-jének számító és 78 éves korában elhunyt Klaus Brunnsteinről olyan jól ismert szakemberek emlékeztek meg nemrég, mint Graham Cluley, Dr Alan Solomon, vagy Aryeh Goretsky. Halála nagy veszteség nem csak hazájának, Németországnak, de az egész világnak, és a vírusvédelemmel foglalkozó különféle szakmai munkacsoportoknak is. Brunnstein régóta mozgott a számítógépes biztonság területén, például alapítótagja volt a Computer Anti-Virus Research Organisation (CARO) nemzetközi szervezetnek is.

Ami miatt most ebben a kontextusban hivatkozunk rá, hogy meggyőződése szerint amíg az iskolák és egyetemek nem kezdik el a biztonságos programozást széles körben oktatni, addig sajnos nem várható érdemi javulás a mostani sebezhetőségeket kihasználó vírusáradattal, és támadásokkal szemben.

swfla 2015.09.09. 04:16:33

GABOR2 2015.09.29. 15:58:49