Az alliteráló cím csak a véletlen műve, a lényeg sokkal inkább az, hogy akár lesz második, meg sokadik hullám, akár nem, többé kevésbé minden cégnél teret nyert már a homeoffice, így a sötét oldalnak érdemes volt régi-új social engineering módszerekkel támadni a munkavállalókat.

Aki az IT biztonság kenyerét eszi, az nem nagyon kerülhette el Kevin Mitnick nevét, munkásságát - értékeljük azt erkölcsileg bárhogyan is, mindenképpen jelentős "aha" élményt okozott akkoriban sokaknak. Több könyve is megjelent, három magyar nyelven is, amelyben azt mutatta meg, hogy a leggyengébb láncszem, az ember megtévesztését, kihasználását hogyan vitte tökélyre, sőt művészi szintre.

Az IT biztonsági képzések, tréningek nem véletlenül tartalmaznak a puszta műszaki kérdések mellett ilyen témákat is, hiszen lehet az embernek bármilyen erős jelszava, ha abban a hitben, hogy a vállalati rendszergazdával beszél, naivan bediktálja azt telefonon egy vadigennek, akkor ezzel lenulláz mindent.

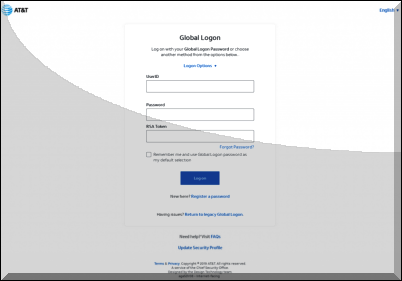

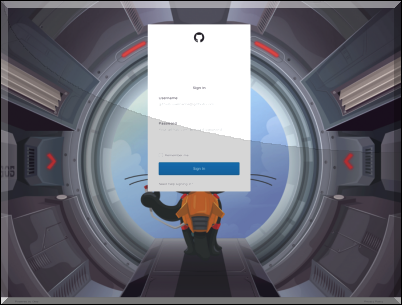

Tavasz óta látszik egy olyan forgatókönyv, aminek az a lényege, hogy a támadók e-mailben próbálkoznak munkavállalókat elérni, és a céges VPN oldalak adathalász hasonmásaira átirányítgatni őket. Most is ugyanez történik, de már telefonhívásokkal kiegészülve, hogy az említett vállalati VPN hitelesítő adatokat a bűnözők ellophassák.

Brian Krebs szerint az elmúlt félévben több tucat, de lehet, hogy több száz rosszindulatú domain bejegyzés beregisztrálására került sor, és ezekkel a jelek szerint elsősorban a világ vezető vállalatait célozták meg, elsősorban a pénzügyi, távközlési és szociális média területére koncentrálva.

Az akció telefonhívásokkal (vishing) kezdődik, amelyet a megcélzott szervezetnél távolról dolgozó alkalmazottakkal folytatnak. Az adathalászok elmagyarázzák, hogy a munkaadó informatikai részlegétől hívják őket, hogy segítsenek a vállalat virtuális magánhálózati (VPN) technológiájával kapcsolatos problémák elhárításában, beállításában.

Az átlag munkavállalók többsége esetében - különösen akik nem részesültek külön homeoffice miatt biztonsági képzésben - nem az a kérdés merül fel bennük, hogy ez most biztos igaz-e, hanem hogy ez VPN nekem kínai, és lehetőleg ne tartson sokáig a beavatkozás, mert sürgősen dolgozni kell. Ha itt aztán szépen bediktálják a csalóknak a kért VPN azonosítókat, úgy valóban nem fog sokáig tartani.

A mese szólhat arról is, hogy valaki egy újonnan felvett alkalmazott, aki éppen nem boldogul a biztonsági beállításokkal, ezért kér sürgős segítséget, illetve kéri el a "kolléga" accountját. Ehhez akár kamu LinkedIn profilt is szerkesztenek a csalók, hogy kérdés esetén tudjanak rá hivatkozni. A legtöbb helyen ez szerencsére kiegészül valamilyen OTP vagy többfaktoros hitelesítéssel is, így a támadóknak roppant gyorsnak kell lenniük, hiszen gyakran másodpercekben vagy percekben mérhető időablak áll csak a rendelkezésükre.

Ha viszont sikerrel járnak, akkor hozzáférnek a belső vállalati eszközökhöz, beleértve a szociális média és e-mail fiókokat, valamint kapcsolódó pénzügyi eszközöket, például a bankszámlákat, kriptovalutákat. A 85+ ezres munkavállalóval rendelkező Google esetén egyébként, miután ott 2017-ben bevezették a Ubikeyt, egyetlen ilyen sikeres támadást sem észleltek.

A friss beszámolók szerint a csalók szisztematikusan próbálgatják végig a megcélzott cégek munkavállalóit, így ha valaki gyanakodott, és éppen nem adott meg semmit, akkor máris lépnek a következő névre a listájukban, immár finomítva a sztorit és beépítve a korábbi beszélgetésekből nyert információkat, tanulságokat.

Figyelemre méltó, hogy a hamis domainek bejegyzésekor is ügyesen járnak el a támadók, ugyanis egy címről csak egy domaint foglalnak le, így ha borul a dolog, és jön a leleplezés, akkor is csak egyet vesztenek el, és nem az összeset. Óvatosságukra az is jellemző, hogy már eleve olyan regisztrátoroknál jegyeznek be címeket, ahol Bitcoinnal is tudnak fizetni.

ⲘⲁⲭѴⲁl ⲂⲓrⲥⲁⲘⲁⲛ ⲔöⲍÍró · http://bircahang.org 2020.08.28. 07:21:06

So No 2020.08.28. 16:26:34

Visceroid 2020.08.28. 18:32:26

worxland 2020.08.28. 20:55:12

P1sty 2020.08.28. 22:28:02

Pont annyira, mint azt hinni, hogy a rendszergazda tudja a jelszavad. Sőt, ez legalább olyan veszélyes tévedés. Snowden is így szerezte meg a cias anyagokat.

A rendszergazdának soha nem szabad tudnia a jelszavadat. Eleve a jelszónál alapvetés, hogy csak akkor ér bármit is, ha rajtad kívül senki nem tudja.

Általában az eljárás új ember felvételekor az, hogy vagy kap egy egyszeri jelszót, amit az első belépéskor kötelezően meg kell változtatnia, vagy pedig az új account létrehozásakor a user gépeli be a kívánt jelszavát. Mondjuk ez a második módszer már necces, de elterjedt.

P1sty 2020.08.28. 22:30:43

Akkor valóban birka vagy. Gratulálok, az ilyenek miatt keresnek egy rahedli pénzt a kiberbűnözők. Taps-taps.

ⲘⲁⲭѴⲁl ⲂⲓrⲥⲁⲘⲁⲛ ⲔöⲍÍró · http://bircahang.org 2020.08.28. 22:33:57

Van a cégnál IT-s ember, több is, ez az ő dolguk, nem az enyém.

GyMasa 2020.08.28. 22:57:28

Nem kell tudnia.

Neki más irányból van hozzáférése a rendszerhez.

Szóval semmi szüksége a jelszavunkra...

P1sty 2020.08.29. 01:20:51

Egy másik posztbeli kommenteknél már elég hosszan kifejttetem, hogy ha a felhasználó maga adja meg a belépési adatait a támadónak, az ellen a jóisten se tud védekezni. Hülye felhasználó ellen a legjobb it se ér semmit.

ⲘⲁⲭѴⲁl ⲂⲓrⲥⲁⲘⲁⲛ ⲔöⲍÍró · http://bircahang.org 2020.08.29. 07:12:03

S miért adnám meg másnak adataimat?

Viszont sok esetben ez kötelező cégen belül a vezetőnek, miközben elmondják "ne add meg senkinek", sokszor maga az IT-s kéri, hogy adjam meg.

So No 2020.08.29. 11:48:41

P1sty 2020.08.29. 14:26:49

De nem ezt mondtad, hanem: "termeszetesen alapbol tudja a jelszavunk"

Az, hogy meg tudja változtatni, az egy dolog. De az egyrészt fel fog tűnni a felhasználónak, és szól (jó esetben), másrészt nyoma marad a logokban. Nagyon nem egyenértékű azzal, mintha tudná a felhasználó jelszavát.

P1sty 2020.08.29. 14:34:29

"S miért adnám meg másnak adataimat?"

Erről szól a poszt, a social engeenering típusú támadàsokról, amiknek pont az a lényege, hogy nem mindenféle vudus hekkeléssel lépnek be egy rendszerbe, hanem kicsalják egy belépésre jogosult belépesi adatait. te annyival kommentelted, hogy "Én kattintok és pont. ".

ⲘⲁⲭѴⲁl ⲂⲓrⲥⲁⲘⲁⲛ ⲔöⲍÍró · http://bircahang.org 2020.08.29. 15:02:45

Nagyobb cégnál az emberek eleve ismerik egymás jelszavait, lásd "lépj be helyettem", "léoj ki helyettem", az IT-s kéri, stb. Így a hivatalosan kiküldött utasításokat "soha, senkinek nem adhatod meg" senki se veszi komolyan.

impala 2020.08.29. 15:11:19

ⲘⲁⲭѴⲁl ⲂⲓrⲥⲁⲘⲁⲛ ⲔöⲍÍró · http://bircahang.org 2020.08.29. 15:14:32

Csupa nagy nyugati cég.

Olyan is volt - ez persze extrém - ahol az ügyfelek "titkos" felhasználói neve és jelszava egy txt fájlban voltak a szerveren minden titkosítás nélkül.

P1sty 2020.08.29. 15:26:27

Én ilyen kuplerájt max kis-közèp szektorban láttam eddig. El nem tudom képzelni, hogy egy multinál így menejenek a dolgok.

GyMasa 2020.08.29. 16:22:40

Egyet értek... Nálunk 3 havonta kell jelszót cserélni, és nem fogadja el az utolsó 6 jelszót...