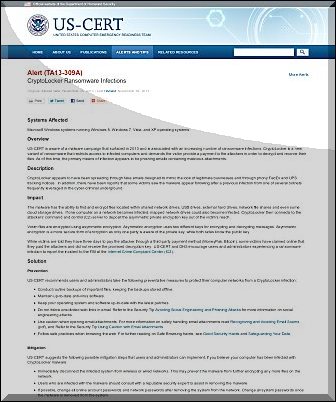

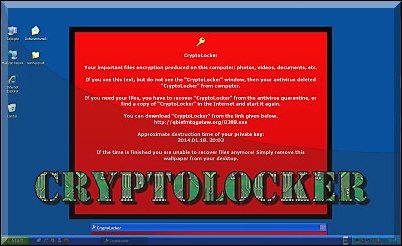

Egy korábbi posztunkban már szépen összefoglaltuk a legfontosabb tudnivalókat a merevlemezünk, illetve adataink 2048 bites RSA kulccsal elkódoló zsaroló kártevővel kapcsolatban. Ahogy ott is elmondtuk, az a legfontosabb, hogy a legnagyobb hangsúlyt a megelőzésre tegyük, mert a mentesítés sokszor nehézkes, vagy időnként akár nem is lehetséges. Ebben egyfelől a naprakész védelem, másfelől a frissen tartott szoftverkörnyezet, valamint a biztonságtudatos viselkedés segíthet nekünk. És még valami: a rendszeres és alapos mentés, most éppen erről lesz szó.

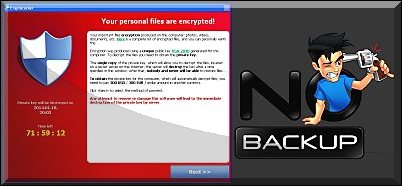

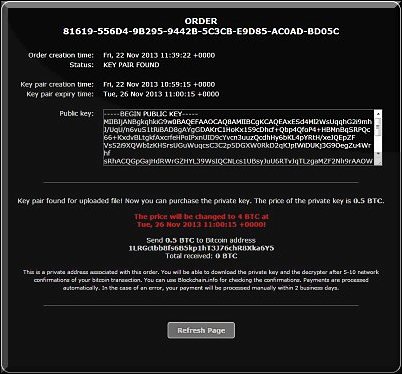

Miért fontos a rendszeres és külső adathordozóra való mentés? Mert a helyreállítás enélkül gyakorlatilag lehetetlen. Sőt, semmilyen garancia nincs arra sem, hogy az esetleges váltságdíj fizetés után valóban kapunk privát kulcsot, és újra hozzáférünk az adatainkhoz: vagy igen, vagy nem. Azért említsük meg a "kért" összegeket is: nem kispályáznak, ugyanis 300 eurótól (körülbelül 90 ezer forint) egészen a brutális 3000 USD-ig terjedő (2200 EUR, azaz 680 ezer forintnak megfelelő) summát - emlékezzünk csak arra, hogy pár éve a hamis antivírusok még 50 dollárnyi "aprópénzzel" is beérték. Emellett nehezíti a helyzetet az is, hogy egyes kártevők képesek a helyi backup állományainkat is törölni, sőt a Cryptolocker újabb variánsai sajnos már szisztematikusan vadásznak a rendszer visszaállítás adatfájljaira. Illetve egyes friss Cryptolocker verziók a korábban még esetlegesen kiskaput jelentő úgynevezett Shadow Copy fájlokat is könyörtelenül megsemmisítik, természetesen pedánsan még az elkódolási procedúra előtt.

Így akkor marad nekünk a mentés, mint egyetlen hadra fogható módszer, de ezt sem mindegy, hogyan tesszük, ezért most ehhez adunk néhány hasznos tanácsot. Először is azt kell tudni, ha a mentés csupán helyi: vagyis az említett backup, local shadowcopy, rendszer-visszaállítás vagy éppen helyi tükrözés, akkor ez nem ér semmit, mert a kártevő letörli, illetve a helyben tárolt tükrözött másolatokat is letitkosítja. Emellett, hogy ne legyen olyan egyszerű az élet, azt is fontos megemlíteni, hogy ha már egyszer bejutott a gépünkre a Cryptolocker, akkor minden Windows alatt mappelt - értsd felcsatlakoztatott, betűjellel megosztásként hozzárendelt - meghajtónkon is végiggyalogol a titkosításával, így sajnos az összes bedugott USB tárolónk, hálózati meghajtóink, de még a felhős tárhelyünk is áldozatul eshet. Ez pedig még akkor is így van, ha az adott megosztás nem is Windows alapú gépen található, de onnan elérhető, sajnos mi láttunk így Linuxos megosztást tönkrezúzni.

Az első talán az lehet, hogy győződjünk meg arról, ha a mentésünk készen van, akkor azonnal le legyen választva a tároló eszköz a rendszerről. Ugye a fentiek miatt a nap 24 órájában csatlakoztatott külső merevlemez állományai ugyanúgy elvesznek, mint a helyi tartalom. Emellett pedig készítsünk rendszeresen csak olvasható formátumban - CD, DVD lemezre is. Mind a megírt optikai lemezeket, mind pedig az esetleges külső winchestert érdemes a géptől távol, például egy másik lakásban, tűzbiztos széfben tárolni. Természetesen a kisebb adatkapacitás nehezíti a feladatot, de ennek ellenére hasznos, mert egyelőre olyan vírust, amelyik DVD lemezre írna, egyelőre még nem ismerünk :-) És azt csak zárójelben jegyezzük meg, a mentést titkosítani is érdemes, hiszen ha egyedül csak azt lopnák el, akkor is veszteséget szenvedünk el.

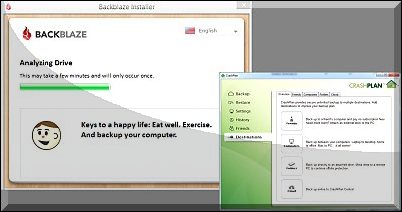

A felhős tárhely is besegíthet a mentésben, mi mindazonáltal itt is a titkosított tárolásban hiszünk, de ezt döntse el mindenki maga. Felhő tárhely esetében kétféleképpen is menthetünk: vagy egy dedikált munkakönyvtárunkat, meghajtónkat szinkronizáljuk vele valós időben, vagy alkalmanként oda is feltöltjük a mentési köteteinket. Számos ilyen felhős alkalmazás nem hagyományos betűjeles megosztásként viselkedik, hanem saját tárolási formátumban dolgozik, így ezek zömével elkerülhető, hogy ott is dúlás, pusztítás legyen. Azt sem szabad elfelejteni, ha beüt egy esetleges fertőzés, azonnal meg kell akadályozni, hogy a sérült adatok felülírhassák a korábbi tiszta mentési fájlokat.

Amint említettük, legyen párhuzamosan több különböző verziónk is a mentésből, ne mindig bambán és gépiesen felülírva az előzőt. Ha egyszer kiderül, hogy esetleg mégis bejutott a fertőzés, akkor így nagyobb eséllyel találunk korábbi sértetlen állapotot, lesz miből válogatni a nehéz órákban. Itt végül is ellentmondunk annak a régi szabálynak, hogy ne tároljunk semmit se redundánsan, most éppen pontosan erre van szükség.

Egy jó mentési szisztéma kiválasztása, megtervezése persze hosszabb ideig tart, de mindenképpen érdemes vele foglalkozni, ne legyünk lusták, mert egyre inkább nélkülözhetetlen. Ahogy láttuk, muszáj rendszeresen nem csak inkrementális (egymásra épülő), hanem néha teljes különálló mentéseket is végezni, sőt ezek közül valamilyen logika és ütemezés alapján egyes adathordozókat nem felülírva azokat véglegesen örökre megőrizni. Végül, de nem utolsó sorban régi vesszőparipánkat is emlegetjük újfent, miszerint csak a kipróbált, visszaállítással is tesztelt mentés nevezhető valódi mentésnek.