Tegnapelőtt, 29-én volt a magyarországi premierje a hackerekről szóló Michael Mann filmnek, amely például a nagy Sony hack után talán sokakat érdekelhetett. Nem voltunk restek beülni rá, végignéztük a Chris Hemsworth főszereplésével készült mozit, és a számítógépes biztonság kapcsán néhány keresetlen szóban pár gondolatot is megosztunk most róla.

Kezdjük azzal, hogy nem magát a filmet fogjuk itt értékelni vagy filmművészeti szempontból elemezgetni, aki ilyesmire kíváncsi, annak tudatnyi lehetősége van filmkritikákat találni ezen a linken itt és a másikon itt, meg egy harmadikon itt.

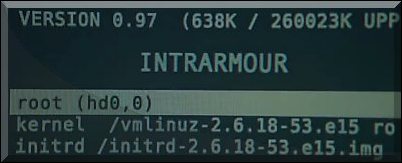

A támadásokat megjelenítő CGI jelenetek Mátrixot vagy Tront idéztek, mindenesetre roppant látványos volt. A szakmai vonatkozások, már ami a bevillanó képernyőtartalmakat illeti, szintén rendben voltak, szerencsére itt egyetlen hacker sem "DOS DIR" paranccsal akart bankokba betörni ;-) Hexa editorokat, Linux parancssort, mount parancsokat és hasonlókat láthattunk, amik teljesen rendben voltak és hitelesnek hatottak.

Ugyancsak passzol a valósággal a támadások nemzetközi jellege, és hogy amikor az adat egy csomó szerveren át megy, akkor a követés a valóságban sem abszolút evidens. Nem hiányzott az NSA Black Widow megfigyelő szoftverének emlegetése sem, amelyről és a hasonló technikákról leginkább Edward Snowden "munkássága" miatt hallhattunk, olvashattunk széleskörben az utóbbi esztendőkben.

Haladva a technikai részletek felé először nyissunk akkor egy csokrot a kevésbé valószerű dolgokra, hogy aztán már csak a valósághű, és tanulságos részek következhessenek. Amikor Malájziában az elhagyott parton az ónbánya közelében notebookkal a kézben neteztek, nem volt teljesen világos, honnan jönne ehhez elég erős wifi jel. Ugyancsak hihetetlen volt, amikor - spoiler warning - a végén a főhősök ellovagolnak a naplementébe elrepülnek a reptérről, hogy az ottani arcfelismerő kamera vajon miért nem szúrja ki a körözés alatt álló emberünket.

Lassan a negatívumok végére is érünk, sőt amit most említek, ez már nem is a filmkészítők sara, hanem a szinkroné. A Remote Access Tool RAT rövidítésére többször hangoztatott patkány is elég furcsán hangzott, hasonlóan a Payload helyett használt "rakomány"-hoz. De a hagyma router is kissé erőltetettnek hatott.

Amit viszont maximálisan mindenkinek a figyelmébe lehet ajánlani, az a kávéval direkt-véletlenü leöntött prezentációs trükk, amikor egy csinos nő megkéri a Bank Sentra Agatis portását, ugyan nyomtassa ki neki gyorsan újra a lapokat, ehhez csak be kell dugnia ezt az USB kulcsot.

Ugye az mindenkinek megvan, hogy az Autorun vírus miért lehet még most 2015-ben is a vírustoplistán, pedig a Microsoft már 2011 februárjában kiadta azt a frissítést, amely alapértelmezetten letiltja ezt a veszélyes funkciót? De emlegettük már azt is, amikor egy biztonsági konferencián szétszórtak USB kulcsokat, és igen, mindig akadt olyan, aki lépre ment ennek.

A másik a jelszó reset volt, itt az idő rövidsége miatt nem a célszemély lehetséges jelszavainak kitalálása, vagy a személyes adatok birtokában történő jelszóemlékeztető kérés trükk szerepel, hanem nemes egyszerűséggel a potenciális áldozat - aki nem akart hozzáférést adni a Black Widowhoz - főnöke nevében írt csali e-mail hozott megoldást. Az üzenet - kínaiak próbáltak hozzáférni adatokhoz, ezért azonnal változtasson jelszót - hihetőn hangzott, és itt is a PDF móka volt elsütve.

A főnök csatolt dokumentum ugyanis látszólag a jelszóválasztáshoz tartalmazott fontos információkat, ám a rákattintás után azonnal elindult benne egy kémprogram is. Egyébként a különféle IT biztonsági felmérések eredményei azt mutatják, szinte mindenki átverhető adathalászattal.

Nyilván tanulságszempontból a megfelelő hozzállást nem elég csak egy évben egyszer az adatvédelmi napon helyesen gyakoroli, hanem azt rendszeres képzések, tréningek keretében folyamatosan oktatni, és számonkérni is kell az alkalmazottaktól. Ebben elég, ha csak a New York Times szerkesztőség elleni támadásra gondolunk, ahol elég volt egy kéretlen e-mailben érkezett PDF-re való kattintás ahhoz, hogy 3 hónapig észervétlenül átjáróház legyen az összes ottani gép a kínaiaknak.

Ezek kivédéséhez adott a tavalyi ITBN keretében egy remek összefoglalót Oroszi Eszter, amelyben minden fontos trükk, potenciális social engineering technika szerepelt, amelyre minden vállalati környezetben dolgozónak naprakészen fel kell(ene) készülnie.

A lényeg, a klaviatúra sem állt rosszabbul Chris barátunk kezében, mint korábban Thor kalapácsa. Bár geek szempontból sajnos több volt benne a terrorista lövöldözés, mint az izgalmas technikai részletek, de azért a néhány említett apróbb furcsaságtól eltekintve abszolút élvezhető, remek akciófilmet láthattunk.

pythonozok · http://visszabeszelo.blog.hu 2015.02.01. 12:03:39

Ami a konferencián osztogatott, fertőző pendrive-okat illeti... attól tartok, a résztvevők többsége inkább csak érdeklődő, nem kellő (egészséges ) paranoiával felvértezett szakember.

steery 2015.02.01. 14:07:33

zdanee 2015.02.01. 14:36:57

Ilyesmit manapság bárki tud otthon is csinálni, egy kínai Arduino klón $2-3, egy WiFi modullal egybeépített mikrokontroller (ESP8266) $5, vannak próbálkozások microSD kártyák beágyazott mikrokontrollerét programozni (ezek amúgy meglepően erős cuccok, 1-200 MHz-es 32 bites, 0.5-1MB RAM-al és a vezérelni kívánt flash memória miatt gyakorlatilag korlátlan tárhellyel), vagy ötletes a telefontöltőbe épített keylogger, ami a wireless MS billentyűzetek összes leütését el tudja menteni és mobilneten továbbítani a támadónak, miközben egy funkcionális töltőnek néz ki. Sőt, kihúzva is működik: techcrunch.com/2015/01/14/this-fake-phone-charger-is-actually-recording-every-key-you-type/

2015.02.01. 14:38:43

zdanee 2015.02.01. 14:38:55

GG81 2015.02.01. 15:39:15

Szakmai szemmel a könyv ezerszer élvezhetőbb, ahogy a blogban is sok a magyarázat a filmhez, egyes támadásokhoz, az a könyvben nagyon izgalmasan meg van jelenítve, több benne az előzmény is.

Azonban tény, hogy a hétköznapi IT ismeretekkel rendelkező, széles nézőközönséget célzó filmként a rendőri, nyomozós (a jó) oldal feldolgozása volt célravezető.

nyisziati 2015.02.01. 16:07:40

Ja, kéne. Csak amikor a főnök leszól, hogy "Józsikám kész vagy már a kóddal? Sokba van ám a totojázásod a cégnek!", akkor nehéz... :)

porthosz 2015.02.01. 16:58:01

Ez kb. elindul az operációs rendszertől meg a protokoloktól és különböző libektől amik a tákolmány tákolmányai. Ékes példája pl a dns poison.

pythonozok · http://visszabeszelo.blog.hu 2015.02.01. 17:31:24

pythonozok · http://visszabeszelo.blog.hu 2015.02.01. 17:34:19

Jegkoko 2015.02.01. 19:18:29

steery 2015.02.02. 16:30:30

Akkor talán át kéne alakítani a teljes üzleti modellt is a fejlesztés megkezdése előtt. Nem pár év alatt elavuló dolgokban kéne gondolkodni, hanem évszázadokon, sőt évezredeken át használható termékekben. Hogy ne egyszer használatos, eldobható szoftvereink és hardvereink legyenek, hanem tartósak és tartósan használhatóak.

Ehhez két dolog kell:

1. Lassítani az eszelős, kizsákmányoló kapitalista világrenden, ami erőlteti a technológiai és pénzügyi szingularitást és a jólét hamis ígéretével tönkretesz mindent.

2. A hardver és szoftverfejlesztésről le kell tiltani az üzleti vállalkozásokat és közhasznú szervezetek kezébe kell adni a munkát. Ezeket az állam támogathatja vagy akár start-up modellen keresztül a leendő felhasználók is.

nyisziati 2015.02.02. 20:43:03

Ez a rendszer legnagyobb csapdája, úgy hiszem.

danialves · http://smokingbarrels.blog.hu 2015.02.06. 11:16:39

Szóval szerintem egy-két helyen bőven elvetették a sulykot, inkább tűnt a film egy nagyon felduzzasztott CSI-nak az ilyenek miatt.