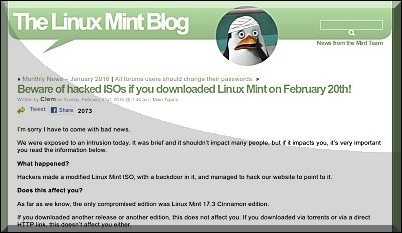

Ha valaki éppen február 20-án töltötte le a Linux Mint telepítő csomagját a hivatalos oldalról, akkor a szokásos ingyenes, nyíltforráskodú operációs rendszeren felül ezúttal valami egyebet is kapott, aminek biztosan nem fog örülni: ugyanis aznap egy hátsóajtó is szerepelt a hackerek által feltört és módosított ISO állományban.

Clem Lefebre szerint kizárólag azok lehetnek veszélyben, akik február 20-án a Linux Mint 17.3 Cinnamon disztribúciót letöltötték a weblapjukról, amit előzőleg ismeretlenek feltörtek.

A gyaníthatóan bolgár támadók az eredeti linkeket kicserélték a preparált, backdoor kártevőt tartalmazó csomagra mutató URL hivatkozásokkal.

A fejlesztők szerint a betörés miatt állítólag egyedül csak ezek a letöltési linkek sérültek, maguk a Linux disztribúció hivatalos tárolói sértetlenek maradtak, de a szerver újratelepítését mindenesetre el fogják végezni.

Az igaz, hogy mindig minden szoftverben lehet találni sebezhetőségeket, a fejlesztés egy örök folyamat, amely sosincs kész, a felügyelet, a frissítés, a tesztelés mindig a felszínre hoz újabb és újabb foltozni valókat.

Ám emellett ahogy azt már a trójaiakkal kapcsolatos jótanácsainkban sokszor hangsúlyoztuk, a megbízható letöltési oldal választása mellett mindig ellenőrizzük a telepítőkészlet sértetlenségét is a hash összeg segítségével. Ha sérült, vagy rosszindulatúan módosított a csomag, akkor ebből azt telepítés előtt azonnal észrevehetjük.

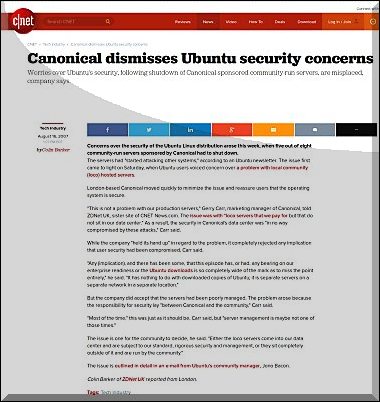

Következzen néhány hasonló Linuxos incidens a múltból. 2007. augusztus 16-án kiderült, hogy a Canonical csoport anyagi támogatásával fenntartott nyolc Ubuntu fejlesztői kiszolgáló közül öt fertőzött. A szervereket önkéntes rendszergazdáknak kellett volna karbantartani, erre azonban gyakorlatilag nem került sor. A vizsgálat során a szerveren futó mindegyik olyan szoftvert, amelynek a pontos verziószáma egyáltalán megállapítható volt, biztonsági szempontból elavultnak találták.

A nagy veszély abban állt, hogy ha a támadók esetleg hozzáfértek volna a forráskódokhoz és a hivatalos bináris csomagokhoz (futtatható formára lefordított fájlok), saját kártékony kódjaikkal észrevétlenül megtoldhatták volna azokat, így minden, a fertőzött szervert használó Ubuntut telepítő vagy azt frissítő gép megfertőződhetett volna. Emiatt végül az üzemeltetők kénytelenek voltak a korábbi dátumú, biztosan tiszta mentésből visszaállítani egy fertőzetlen állapotot és ebből töltötték fel végül a szervereken tárolt tartalmakat.

2009. decemberében a Gnome-look.org oldalon található képernyővédő "érdekességeiről" két külön topikban is értekeztek, egy UbuntuForumos és egy másik Kubuntus beszélgetés is írt a részletekről. Az történt, hogy a képernyővédő mellé titokban érkezett még egy DDoS támadásokhoz is használható extra script az áldozatok számítógépére. A gyanús .DEB csomagot később leszedték a Gnome-look.org weboldalról.

A nagy tanulság itt is annyi, hogy hiába van ott a nagyságrendekkel biztonságosabb alternatív platform (vírusok és férgek szempontjából), ha helytelen hozzáállással ellenőrizetlen és megbízhatatlan forrásból való telepítéssel saját magunk ártunk magunknak. GPG-vel alá nem írt, illetve nem hivatalos tárolókból, nem megbízható fejlesztők weboldaláról letöltött tartalom mindig lehet ilyen gyenge láncszem.

Ahogy kártevők is vannak, úgy léteznek egyébként vírusvédelmi megoldások az alternatív platformokra is. Persze Macintoshon vagy Linuxon szerencsére nyoma sincs a már 300 milliónál is nagyobb Windowsos kártevő hadnak, de azért a százezres számot már biztosan meghaladja az ezek alá az operációs rendszerek alá kártevők mennyisége. Ezért figyelni, óvatosnak lenni és védekezni itt sem árt.

Hóhér az utolsó barátod · http://internetszemete.blog.hu 2016.02.22. 13:11:00

Viszont valami nagyon nem kerek nekem ebben a sztoriban. Van egy mint-et használó virtuális gépem. A tegnap lefuttatott "apt-get update && apt-get dist-upgrade" végrehajtása során a /etc/issue és még két hasonló fájlra pampogott, hogy ellenőrizzem őket, felül akarom-e írni az új verzióval? Az eltérés mindössze annyi, hogy mindhárom fájlban lecserélte volna a Mint 17.2 szöveget Ubuntu 14.04-re. Lehet, hogy nem csak a linkeket írták át?

A másik: ha bele tudtak piszkálni az oldal tartalmába, mibe került volna a checksumokat is módosítani? Úgy rémlik, sima sha/md5 hash-ek vannak, nincs gpg... (tévedés joga fenntartva, nem igazán használom azt a gépet)

Indexes seggfejek 2016.02.23. 03:38:51

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2016.02.23. 06:14:50

www.zdnet.com/article/hacker-hundreds-were-tricked-into-installing-linux-mint-backdoor/

ColT · http://kilatas.great-site.net 2016.02.23. 06:59:20

Gyulimali 2016.02.23. 09:06:47

Ja, meg a "néhány" nagy incidens az éppen kettő....