A 2014-ben vizsgált TorrentLocker zsarolóvírus még mindig aktív. Ez leginkább annak köszönhető, hogy célzott spam-támadásokkal választja ki áldozatait, így elkerüli a legnépszerűbb zsarolóvírusok keltette figyelmet. Az ESET kutatói azonban az első vizsgálat óta folyamatosan nyomon követték a kártevő viselkedését, így a vizsgálatok során megfigyelték, hogy bizonyos országok felhasználóinak adatait a kártevő érdekes módon nem titkosítja.

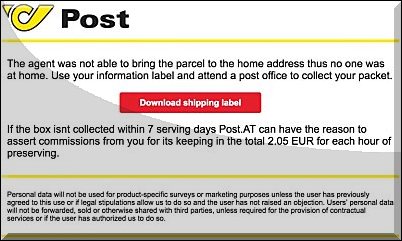

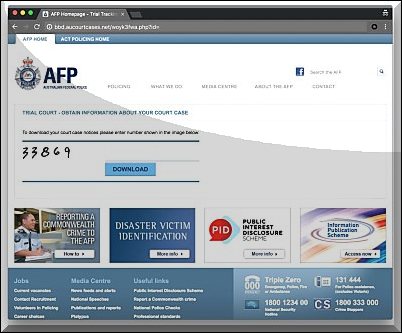

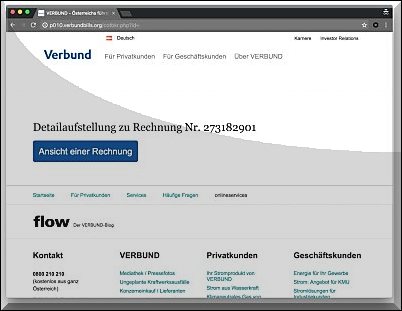

A TorrentLocker e-mailben terjed, amelyben egy dokumentum letöltésére biztatják az áldozatokat (ez általában egy számla vagy azonosító kód a csomagok nyomon követéséhez). Ha a felhasználó letölti és megnyitja a rosszindulatú dokumentumot, az futtatja a TorrentLockert, amely kommunikálni kezd a vezérlőszerverrel (C&C) és titkosítja az áldozat fájljait.

A TorrentLocker egy jól ismert tulajdonsága a letöltés, a zsarolás szövege, illetve a fizetési módok lokalizálása: az áldozatok a saját nyelvükön kapnak információt, és saját valutájukban jelenik meg a váltságdíj összege.

"A TorrentLocker mögött lévő csapat úgy tűnik, még mindig működik. Tökéletesítették taktikáikat és továbbfejlesztették a zsarolóvírust, miközben igyekeztek elkerülni a figyelmet" - mondta Marc-Etienne M. Léveillé, az ESET zsarolóvírus kutatója.

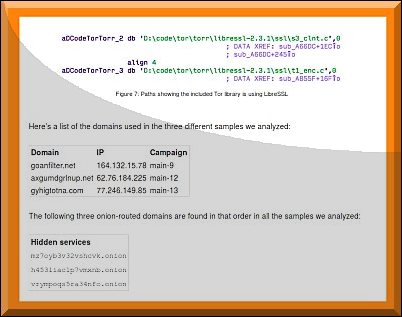

A bűnözők által a TorrentLockeren elvégzett friss fejlesztések az internethasználókat védő mechanizmusokat igyekeznek gyengíteni, ehhez például módosították a kártevő és a vezérlőszerver kapcsolatát, a C&C szerver védelmét a titkosítás egy további rétegével, és erősítették a felhasználók összezavarását, illetve az áldozatok fájljainak titkosítási folyamatát.

Az először 2013. őszén megjelent CryptoLockerként is ismert zsarolóvírus egy másik újdonsága, hogy hozzáadtak egy olyan scriptet, melynek segítségével a futtatható kártevő mindig az éppen aktuális legfrissebb verziójához vezet.

A spam üzenetben lévő link egy PHP scripthez vezet, amely egy feltört szerveren van. Ez a script leellenőrzi, hogy a látogató a célországból érkezett, és ha igen, átirányítja arra az oldalra, ahonnan a kártevő következő eleme letöltődik. Ellenkező esetben a vírus a Google oldalára irányítja a felhasználót.

A malware-t és a kampányait elemezve az ESET kutatói felfedezték, hogy 22 ország kapta meg a zsaroló vagy fizetői oldal lokalizált verzióját. Azonban ezek közül 7 országot (Franciaország, Japán, Martinique, Portugália, a Koreai Köztársaság, Tajvan és Thaiföld) eddig nem sújtott jelentős TorrentLocker spam kampány sem.

Az ESET kutatói arra is felfigyeltek, hogy a TorrentLocker nem titkosítja bizonyos országok - Kína, Oroszország, Ukrajna és az Egyesült Államok - felhasználóinak adatait.

A TorrentLocker fejlesztéseiről szóló részletes beszámoló megtalálható az ESET hivatalos blogján.

http://www.welivesecurity.com/2016/09/01/torrentlocker-crypto-ransomware-still-active-using-tactics/

Az ESET angol nyelvű tippjei arra, hogy hogyan védjük meg magunkat a zsarolóvírusoktól, itt található.

http://www.welivesecurity.com/2013/12/12/11-things-you-can-do-to-protect-against-ransomware-including-cryptolocker/

Magyarul pedig itt a blogon írtunk részletes útmutatót:

http://antivirus.blog.hu/2016/04/18/minden_amit_a_zsaroloprogramokrol_tudni_kell