Aki régóta foglalkozik számítógépes biztonsággal, az biztosan hallott az SQL.Slammer/Zaphire féregről, amelyik a 2003-ban frissítetlen SQL szervereket támadott meg. Ezzel kapcsolatos mai 100 forintos kérdésünk, hogy ennyi idő után most vajon létezhet-e még olyan környezet, ahol a Microsoft SQL 2000 Szerveren mind a mai napig nem futtatták le a 15 éves túlcsordulásos sebezhetőség 2002-ben megjelent javítófoltját?

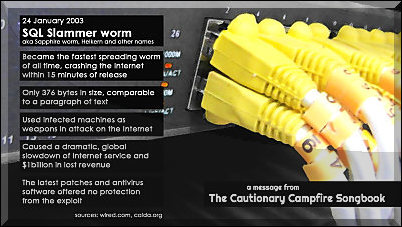

Sokan emlékezhetnek arra, hogy 2003. januárját az SQL.Slammer "dobta fel", hiszen akik korábban úgy könyvelték el, hogy csak futtatható állományokban vagy boot szektorban lehetnek vírusproblémák, nagyot csalódtak. A Microsoft SQL szervereket támadó Slammer (vagy más néven Zaphire) féreg a nem frissített rendszerekben található biztonsági rést használta ki, és villámgyorsan terjedt tovább, és jelentős hálózati zavarok, leállásokat okozott az interneten.

Külön érdekesség volt, hogy a lemezen nem keletkezett kártékony kód, hanem az kizárólag a gép memóriában volt jelen. Egy elemző cég későbbi jelentése szerint a megfertőződött SQL-szerverek 90 százaléka már a járvány első tíz percében áldozatul esett.

A Slammernek már az első félórában 75 ezer számítógépet sikerült megfertőznie, becslések szerint legalább 205 ezer gépre kerülhetett rá, és összességében pedig több mint 1 milliárd USD kárt okozott.

Utólag pedig bebizonyosodott, hogy az SQL hiba felfedezője, David Litchfield biztonsági kutató a Black Hat konferencián előadva óvatlanul nyilvánosságra hozta az ezzel kapcsolatos puffertúlcsordulást kihasználó demonstrációs kód részletét, és ebből keletkezett aztán az emlegetett, mindössze 376 bájt hosszúságú kártékony Slammer kód.

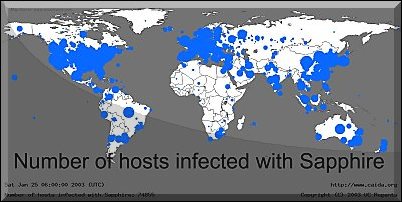

Napjainkhoz ugorva pedig adódhat a kérdés, érdemes lehet-e még ezt az őskövület kódot manapság piszkálgatni? Valószínűleg igen, ugyanis az az új hír, hogy a Checkpoint kutatói végeztek egy felmérést 2016. november és december hónapban, és nagy meglepetésükre azt találták, hogy a 1434-es UDP portot támadó régi jó ismerősünk például az Egyesült Államokban még jócskán aktív, ott a támadások 26%-a írható a rovására.

7%-os eredményt rögzítettek Izraelben és az Egyesült Királyságban is, ahol szemlátomást szintén lemaradás tapasztalható a hibajavítások frontján. A lekérdezett IP címek tanúsága alapján vélelmezhetően Kína, Vietnam, Mexikó és Ukrajna állhat az adott támadások hátterében.

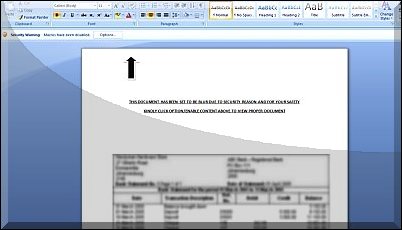

Egyénként ilyesfajta főnixmadár-szerű feltámadásra már korábban is láthattunk példát. A makró vírusok például eredetileg 1997-ben jelentek meg, de mégis sok év múltával, 2014. június és július hónapjában fordultak elő olyan kampányidőszakok, amikor a statisztikákban bőven a hibahatár felett jelentkeztek ilyen fajta Microsoft Office mellékletes e-mailes támadások. Különféle "invoice", "parcel delivery", "court summon" és hasonló átverős tárgysorokkal jöttek a próbálkozások.

Itt már a sok helyen alapból letiltott makrók/VBS miatt a kártevők első kérése egy a makrókat újraengedélyező social engineering trükk volt ("please switch on the running of Macros") - persze mindezt csakis a csorbítatlan felhasználói élmény érdekében ;-)