A gyári tárolókat, hivatalos piactereket azért szeretjük, mert általuk nagyobb biztonságot kapunk, remélünk. Ez nagyjából teljesül is, ám kivételek sajnos mindig akadnak, így a biztonságtudatosság legfelső fokát keresve úgy is fogalmazhatunk, hogy figyelni, óvatosnak lenni, gyanakodni semmilyen helyzetben nem ördögtől való.

A Hável József előtt tisztelgő címadás után, de mai történetünkbe való fejes ugrás előtt egy kis múltidézővel felelevenítünk pár korábbi incidenst, amely részint az alternatív platformok ab ovo sebezhetetlenségébe vetett vakhitet cáfolták, részint olyan, megbízhatónak gondolt hivatalos források, gyári tárolók, letöltési helyek estek különféle trójai akciók áldozatául, amelyre akkoriban senki nem gondolt volna.

2007. augusztus 16-án kiderült, hogy a Canonical csoport anyagi támogatásával fenntartott nyolc Ubuntu fejlesztői kiszolgáló közül öt fertőzött. A szervereket önkéntes rendszergazdáknak kellett volna karbantartani, erre azonban gyakorlatilag nem került sor. A vizsgálat során a szerveren futó mindegyik olyan szoftvert, amelynek a pontos verziószáma egyáltalán megállapítható volt, biztonsági szempontból elavultnak találták.

A nagy veszély abban állt, hogy ha a támadók esetleg hozzáfértek volna a forráskódokhoz és a hivatalos bináris csomagokhoz (futtatható formára lefordított fájlok), saját kártékony kódjaikkal észrevétlenül megtoldhatták volna azokat, így minden, a fertőzött szervert használó Ubuntut telepítő vagy azt frissítő gép megfertőződhetett volna. Emiatt végül az üzemeltetők kénytelenek voltak a korábbi dátumú, biztosan tiszta mentésből visszaállítani egy fertőzetlen állapotot és ebből töltötték fel végül a szervereken tárolt tartalmakat.

2009. decemberében a Gnome-look.org oldalon található képernyővédő "érdekességeiről" két külön topikban is értekeztek, egy UbuntuForumos és egy másik Kubuntus beszélgetés is írt a részletekről. Az történt, hogy a képernyővédő mellé titokban érkezett még egy DDoS támadásokhoz is használható extra trójai script az áldozatok számítógépére.

A nagy tanulság annyi, hogy hiába van ott a nagyságrendekkel biztonságosabb alternatív platform (vírusok és férgek szempontjából), ha helytelen hozzáállással ellenőrizetlen és megbízhatatlan forrásból való telepítéssel saját magunk ártunk magunknak. GPG-vel alá nem írt, illetve nem hivatalos tárolókból, nem megbízható fejlesztők weboldaláról letöltött tartalom mindig lehet ilyen gyenge láncszem.

2013. áprilisában felbukkant a Linux/Cdorked malware kapcsán egy Apache-kompatibilis károkozó. A telemetriai adatok szerint már 2012. decemberében aktivizálódott, és észrevétlenül hátsó ajtót hozott létre a kiszolgálókon, átirányítás kártékony oldalakra, DNS hijacking, stb. A naplóállományokból nem volt kimutatható, mert csak a memóriában található, ezért szerver oldalon integritás-ellenőrzéssel lehetett kiszűrni.

2015. májusában leplezte le az ESET a Linux/Mumblehard kártevőt, amely a Linuxot és a BSD rendszereket futtató szervereket támadta, a kártevő elsődleges célja pedig az volt, hogy a fertőzött eszközöket kéretlen leveleket küldő botnet kiépítésére használja fel. A biztonsági kutatók a 7 hónapos vizsgálati periódus alatt több mint 8500 ezzel kapcsolatos egyedi IP címet azonosítottak.

Ugyancsak nem számít már rendkívüli eseménynek, ha egy szoftver gyári letöltési oldala trójaival mérgezett, ez történt például 2017-ben az OSX alatt használt Transmission alkalmazás weboldalának feltörésekor, vagy az Eltima Media Player program esetében is.

De említhetnénk azt a számtalanul rengeteg alkalmat is, amikor a hivatalos Google Play piactér alkalmazásairól derültek ki dehonesztáló részletek.

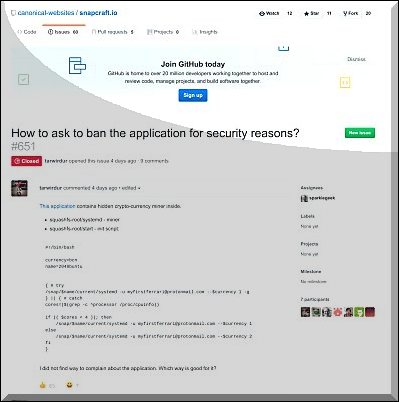

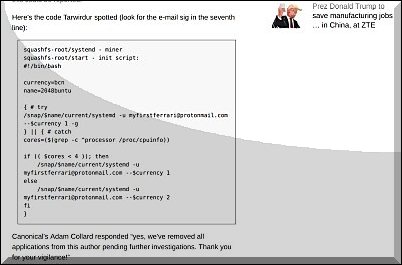

És akkor most már tényleg ráfordulunk az aktuális incidensre, amelyben az derült ki, hogy az Ubuntu Store hivatalos alkalmazásaiba rejtve crypto bányászatot folytató trójai kódrészleteket találtak. Emiatt egy állítólagos "Nicholas Tomb" által aláírt "2048buntu" és "Hextris" alkalmazásokat kivették a tárolókból.

A GitHubon nyilvánosságra hozták azt a rejtett szkriptet is, amelynek segítségével a tettes nagy reményekkel egy Ferrarit szeretett volna összehozni a rosszindulatú kódja segítségével (myfirstferrari@protonmail.com). Egyébiránt a PGP algoritmusban nemrég talált sebezhetőség miatt még az is lehet, hogy ezáltal könnyebben sikerül majd leleplezni a tettest.

A rejtett Bitcoin bányászat egyre divatosabb a bűnözők körében, tavaly például ismeretlen támadók szkripteket juttattak be a nagy forgalmú weboldalakba, amelyek leginkább az orosz, ukrán, fehérorosz, moldáv és kazah felhasználókat érintették, ennek során ugyanis a bányászat közvetlenül a felhasználók böngészőjében, a JavaScript program használatával történt.

De emlékezetes lehet az az eset is, amikor idén februárban feltörték a Tesla Cloudflare felhőjét, és abban azon túl, hogy érzékeny (tulajdonosi, jármű, lokációs és műszeres telemetriai) adatokat loptak el, Bitcoint bányásztak az erőforrással.

Összegezve, ellenőrzés nélkül nem létezik biztonság, emiatt változhatott meg 2012-ben az idők szelére hallgatva a Mac marketingüzenete is, "It doesn't get PC viruses"-ről "It's built to be safe"-re.

Vagy ahogy Thomas Jefferson fogalmazta meg mindezt, persze még nem számítógépes környezetekre gondolva: "A szabadság ára az örökos éberség". És mindemellett azt is jó tudni, hogy csak az első Ferrari megszerzése a nehéz, utána már minden egyszerű ;-)

2018.05.15. 18:18:45

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2018.05.15. 20:06:44

Igen, ez valóban a snapcraft .

snapcraft.io/store

Valami olyasmi filozófiával, hogy a függőségek kezelése, install, unintsall ebben a kísérleti kontrukciónál egyszerűbb a hagyományos telepítéshez viszonyítva (csakúgy mint az AppImage, ami meg legegyszerűsítve egy app = egy fájl).

A felelősségüket azért én nem vitatnám el:

"© 2018 Canonical Ltd.

Ubuntu and Canonical are registered trademarks of Canonical Ltd.

You can contribute to, or report problems with, snapd, Snapcraft, or this site.

Powered by the Canonical Distribution of Kubernetes · Service status"

2018.05.16. 06:56:19

2018.05.16. 07:07:00

Jó, nekem úgy általában nem jön be a snap. Egyrészt nem szeretem, ha egy rendszeren párhuzamosan több csomagkezelő van (apt, snap, pip, gems stb.), mert istentelen kavarodást okoz. Másrészt a függőségek kezelésének szemléltetésére elég feltenni egy 9-es javat apt-vel, majd intellij/pycharm IDE-t snappel. Szó nélkül felmegy, épp csak nem működik, mert neki 8-as java kellene. Az meg említésre sem méltó, hogy képes megtartani három-négy, eltérő verziót ugyanabból a szoftverből, amíg le nem szedem őket. (Főleg a core aminél feltűnő) Persze ez utóbbi lehet az én hibám, nem néztem utána, hogy a régi szemetet miért nem szedi le.

De pl az sem jön be, hogy minden csomag minden verziója egy-egy külön mount-ot hoz magával.