Elképesztő, hogy nem csak a számítógépes vírusok történelme is már 36 esztendős, de szinte hihetetlen, hogy a mai klasszikusnak számító ransomware első tipikus szereplője, a CryptoLocker is 2013-ban bukkant fel, azaz ez a támadási módszer is már 10 éves.

A napokban olvashattunk arról, hogy 2021-ben az átlagos váltságdíj már 2.2 millió dollárnak megfelelő összegre emelkedett a Palo Alto Unit42 beszámolója szerint, és ez az előző évihez képest 144%-kal nőtt. Több tucat híres-hírhedt csoport fejleszt-terjeszt zsarolóvírus fertőzést, és a Ransomware as a Service (RaaS), azaz a bérelhető szolgáltatásként igénybe vehető ransomware üzletág is már évek óta pörög a darkneten.

A felkínált elemek közt olyan extrákat találhatunk, mint 7/24 support, nyelvi támogatás nyújtása, váltságdíj-tárgyalások kezelése, a megszerzett doxing adatok tárolása-közzététele, direkt telefonhívások az áldozatoknak, vagy éppen DDoS támadás indítása vonakodó fizetés esetén.

A ransomwarek száma már több ezres nagyságrendű, rendkívül elterjedtek, és technikai fejlődésük-fejlesztésük is töretlen: rámennek a backupokra, árnyékmásolatokra és törlik ezeket, képesek a hálózatban terjedni, jogosultsági szintet tudnak emelni, szótáralapú támadást intéznek a primitív hálózati jelszavakra, és az erős egyedi gyors elkódolást is egyre ügyesebb algoritmusok végzik.

Ezek sok esetben ügyesen kikerülik a Windows rendszerállományait, és az értékes pótolhatatlan felhasználói dokumentumokra, fájlokra fókuszálnak, gyakran ezeknek is csak az első pár ezer bájtját hazavágva tényleg rekordidő alatt darálnak le hatalmas merevlemezeket, hálózati vagy felhős tárolókat, sőt egész hálózati szegmenseket.

Most egy olyan teszt eredménye jelent meg, ahol a Robot Wars vetélkedőhöz hasonlóan a ransomware programok mérték össze egymással az erejüket az arénában, ami egy 53GB méretű válogatott teszt adatmennyiséget jelent, benne 98 ezer pdf, doc, xls, és hasonló tipikus Office és egyéb felhasználói állománnyal. Vajon ki képes hamarabb ledarálni ezt a nem kevés mennyiséget: ez volt a jelen kihívás lényege, és a versenyben a jelentősebb zsarolóvírus családokból több, különböző verzió is a startmezőre állhatott.

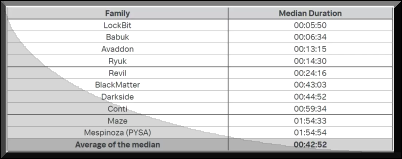

A vizsgálatot a Splunk információbiztonsági kutatói végezték Windows 10 és Windows Server 2019 rendszereken, összesen 400 titkosítási tesztet 10 különböző kártevő családból, családonként tíz-tíz mintával.

Az eredmény hirdetés alapján a vitathatatlan győztes a LockBit lett 5 perc 50 másodperces eredményével, ami egyfelől elképesztő gyorsaság és hatékonyság, másfelől például olyan neves szereplőknek, mint a jól ismert DarkSide vagy a Conti - számukra érdekes módon mindez több, mint tízszer annyi időbe tellett: 44 és 59 perc. Csalódást okozott a hírhedt Maze, hiszen számára majdnem két órára, 1 óra 54 percre volt szüksége ugyanehhez.

Az élmezőnyben végzett még a Babuk, Avaddon, Ryuk és a REvil is, ezek a programok nagyon gyors pusztítási képességeket tudtak villantani. Az első helyezett LockBit kiemelkedő teljesítményét úgy is megfogalmazhatjuk, hogy 25 ezer fájl percenkénti titkosítására volt képes.

Számunkra a látványos technikai érdekességen túl mindez azért is lehet tanulságos figyelmeztetés, mert jól láthatóan drasztikusan lerövidült az az időablak, ami a szokatlan, gyanús tevékenység felismerése és az azt követő reagálás között marad a felhasználói-védekezői oldalon.

Mindez még az összes ransomware szereplőt figyelembe vevő átlagolt eredménynél is csak mindössze 43 perc, és ez a fajta zsarolási modell sajnos túl jól és eredményesen működik.