Egyre gyakrabban hallhatunk olyan kártevőkről, amely célzottan bizonyos iparterületek, vagy országok ellen irányulnak, készítőinek kilétét ugyan homály fedi, de azért az "érdek a világ ura" jegyében lehetnek burkolt sejtéseink, hogy kifejlesztésük kinek állhatott leginkább érdekében. A kormányzati malware lassan már nem bombasztikus meglepetés, hanem sajnos jobbára hétköznapjaink része.

Ezúttal Brian Krebs számol be arról, hogy antivírus kutatók olyan kémprogramot lepleztek le, amely izraeli és palesztin célpontok ellen kémkedett. A Norman cég szakemberei először 2012. októberében figyeltek fel arra a rosszindulatú kódra, amely Word mellékletes e-mailben terjedve különféle izraeli hivatalok - például rendőrség, vámhivatal - ellen irányult, és célja az ott tárolt információk ellopása, valamint hátsó ajtón keresztüli későbbi távoli parancsvezérlés kiépítése volt.

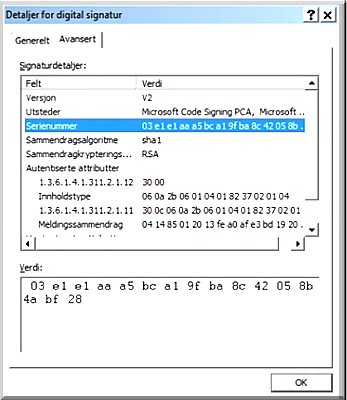

Beszámolók szerint az Xtreme RAT program legfrissebb, már Windows 8 kompatiblis rendszerére támaszkodva hamis Microsoft tanúsítványok felhasználásával igyekeztek a támadók információkat begyűjteni. Ebből az is kiderül, nem igazán szokták a tanúsítványokat a felhasználók megfelelően ellenőrizni, másfelől a közel-keleti hackereknél az is bevett jelenség, hogy a támadók egyre gyakrabban vesznek igénybe olyan már kész kifejlesztett rendszereket, mint a Blackshades, XtremeRAT vagy a Dark Comet, és ezek segítségével próbálnak célzott információszerzési műveleteket megvalósítani.

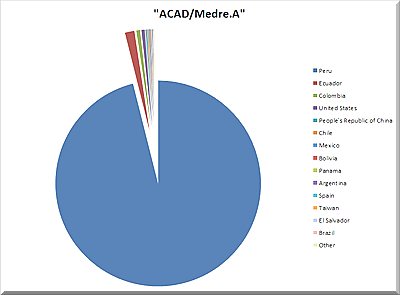

Emlékezetes lehet mindenkinek az az AutoCAD rajzokat lopó, ipari kémkedésre specializálódott kártevő is, melyet az ESET víruskutatói lepleztek le idén júniusban. A begyűjtött mintákból egyértelműen sikerült azonosítani, hogy az ACAD/Medre.A féreg a számítógéppel segített tervezés egyik legismertebb eszközének, a Magyarországon is széles körben használt AutoCAD rajzállományok ellopására, illetve ezek e-mailben Kínába való továbbítására lett kifejlesztve.

Az ESET kutatói felvették a kapcsolatot az ügyben érintett Tencent nevű kínai internetszolgáltatóval, a kínai CERT-tel (Chinese National Computer Virus Emergency Response Center) és magával az AutoDesk céggel is, aki az AutoCAD programot fejlesztette és forgalmazza világszerte. A vizsgálatok szerint addigra több tízezer rajzot sikerült már a kártevőnek ellopni, ezek döntő többsége perui számítógépekről került illetéktelen kezekbe.

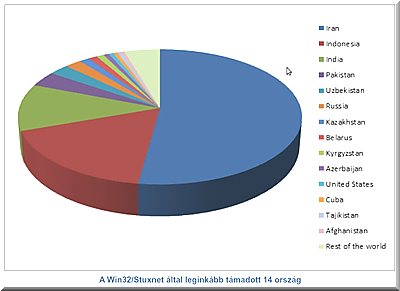

Abban a kutatók világszerte egyetértenek, veszélyes precedenst teremtettek az államilag finanszírozott kormányzati malwarek, mint a Flame, Stuxnet vagy a DuQu. Egyértelműen kijelenthetjük, az ilyen államilag támogatott digitális terrorizmus helytelen út, ha kártevőkkel és kémprogramokkal kívánják a szereplők legyőzni a politikai ellenfeleiket. Mert ahogy minden kártékony kód előbb-utóbb nyilvánosságra kerül és közismert lesz, azonnal felhasználják, módosítják, másolják, ingyenesen terjesztik, vagy éppen eladják, a lényeg, hogy nem tartható kordában, és idővel nem csak az eredeti célcsoportokra, hanem már mindenkire nézve veszélyes további tömeges átiratokban, változatokban tér vissza, erre jó példa, mikor amerikai olajcégeket támadott a Stuxnet.

Ahogy Mikko Hypponen mondta egy interjúban: "A Stuxnet és a Flame olyan, mint James Bond, a kormány által finanszírozott támadó szuper kütyü, kiemelt költségvetésből, korlátlan erőforrásokkal, mindig a legújabb és legjobb technológiát használhatja. És azt már tudjuk a filmekből, ha James Bond ölni akar, akkor James Bond ölni is fog." Egy dolgot viszont elfelejtettek a kormányzati kártevők politikus megrendelői: a szellem mostantól sosem fog visszaszivárogni a palackjába, hanem zsinórmérték és "elfogadható" hétköznapi eszköz lesz az országokat irányítók szemében.

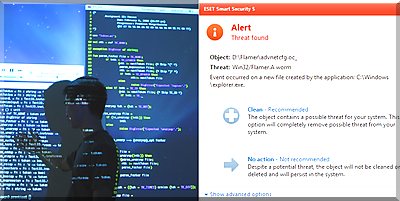

Az antivírus iparágnak pedig folyamatosan azon kell dolgozni, minden esetben észlelje ezeket a kémprogramokat, támadó kártevőket, teljesen függetlenül attól, hogy azt ki és kik ellen készítette, mert nem létezik jó malware.