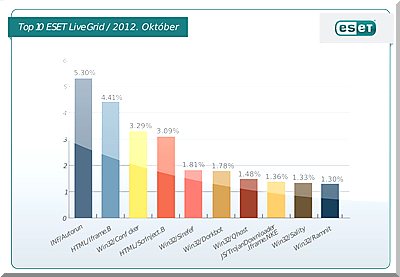

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2012. októberében a következő 10 károkozó terjedt a legnagyobb számban.

Előző havi összesítésünk óta első az Autorun, immár fél éve újra a vezető helyen koccinthatunk vele. A már korábban szintén leírtnak gondolt Conficker féreg is előrébb rukkolt a korábbi negyedikről a harmadik helyre, és szinte el sem hisszük, hogy egy 2008-as biztonsági bulletinben tárgyalt (Microsoft Windows MS08-067) hibát még 2012-ben is sikeresen használhat ki ez a hálózati féreg, de a sok frissítetlen rendszer miatt mégis sikerül neki.

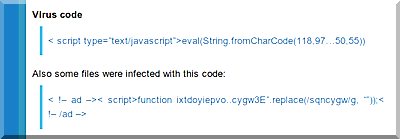

A második pozícióba lépett előre a fertőzött weboldalakon keresztül terjedő HTML/Iframe, amely HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Az őskövületnek számító Autorun és Conficker jelenlétén, és előkelő helyezésén kívül egyedüli meglepetés a Win32/Ramnit vírus visszatérése a toplista utolsó helyére. A Win32/Ramnit egy olyan fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség.

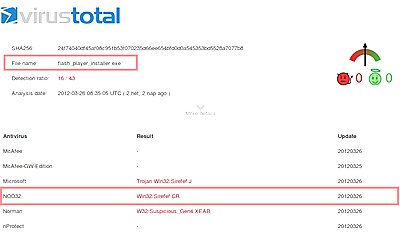

Továbbra is jellemző tehát, hogy a naprakész vírusvédelem mellett az operációs rendszernek magának, valamint a felhasználói szoftverek, és olyan kiemelt fontosságú, gyakran támadott komponensek - mint például a Java, Adobe Reader, Adobe Flash Player - frissítéseinek elhanyagolása, pedig ezek foltozása kiemelt jelentőséggel bír. A védekezéshez elengedhetetlen elem a hibajavítások rendszeres, azonnali letöltése és mielőbbi futtatása. Ha ez a lépés kimarad, vagy hosszabb ideig elhanyagolják, ez szinte bérletet jelent a fertőzések rendszeres beszerzésére.

Az ESET Global Trends Report ehavi kiadásában ezúttal is igyekszik kiragadni az utóbbi időszak IT incidensekkel kapcsolatos különlegességeket, így ebben a hónapban említésre kerültek az egyre gyakoribb support jellegű csalások. A gyanútlan áldozat kap egy kéretlen e-mailt vagy telefonhívást, melyben nem létező technikai hibára figyelmeztetik - néha arcátlanul akár a Microsoft nevében jelentkeznek - majd borsos számlát nyújtanak be a "segítségért", illetve kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat. A borsosnak mondott számla egyáltalán nem költői túlzás, hiszen esetenként akár 450 USD (több, mint százezer forint) összeget is igyekeznek legombolni az ügyfelekről, és ez az átverési mód egyre nagyobb mértékben terjed. Már 2011-ben úgy nyilatkozott a felhasználók 15 százaléka, miszerint ők már kaptak ilyen hamis levelet vagy telefonhívást.

A "segítséget" nyújtók kedvelt módszere, hogy egy linkre irányítják az áldozatot, aki ezzel magának telepíti azt a trójai kártevőt, amely ellopja az összes bizalmas adatát. A Guardian információi szerint évi 2 millió angol fontnak megfelelő összeget keresnek a hamis supporthívásokkal üzletelő bűnözők. Ha egyszer valóban számítógépes javításra szorulunk, azt semmiképpen ne a Facebook lájkok, kéretlen e-mailek vagy kéretlen telefonhívások alapján tegyük, hanem leinformálható és megbízható szakszervizbe, hivatalos terméktámogatásba helyezzük inkább a bizalmunkat.

Az úgynevezett "londoni csalás"-ok száma is folyamatosan növekszik. A nigériai (419-es) átverések egyfajta modern formája alapján a feltört Facebook vagy Twitter accountokat - amelyeket jellemzően nem varázslatos hackereszközökkel, hanem a harmatgyenge jelszavak szimpla kitalálásával szerzik meg - arra használják, hogy az eredeti tulajdonos ismerőseinek üzenetet küldenek az áldozat nevében. Ebben elpanaszolják, hogy valamelyik nagyvárosban, például Londonban ragadtak a repülőtéren, mert ellopták a táskájukat az összes iratukkal együtt, és a hazautazásra sürgősen pénzt - mondjuk ezer eurót - kérnek kölcsön. Aki túlságosan naiv és hiszékeny, a csalóknak küldi el az összeget, mielőtt a fiók feltörése egyáltalán kiderülhetne.

Októberi fontosabb blogposztjainkat áttekintve a Skype vírus volt az egyik érdekesség, amely hamis chat üzenetekben terjedve látszólag a profil képünkre vagy egy állítólagos frissítésre mutató linket mellékelt, és igyekezett a kattintásra rávenni az áldozatokat. Érdemes jól megjegyezni, hogy a frissítést javasoló linkek mindig a gyártótól, vagy a futó program saját felbukkanó ablakában érkeznek, és sosem ismerős vagy ismeretlen partnerek csevegő üzenetében.

Emellett szóba került a Macintosh platformon komoly incidenst okozó Flashback trójai is, amely mint emlékezetes, 600 000 gépet tudott botnetes kártevővel megfertőzni. Az ESET alaposabb vizsgálatokat végzett az Apple számítógépeit megtámadó trójaival kapcsolatban, és nem csak a kódot, de a hálózati kommunikációt is igyekeztek kielemezni, az eredményeket pedig egy szemléletes infógrafikában tették közzé.

Biztonsági szempontból ugyancsak alapvető fontossággal bír a megfelelően erős jelszavak választása is, hiszen többek közt a Conficker féreg is alkalmaz terjedése során egy könnyű és gyakori jelszavakat tartalmazó gyűjtemény segítségével működő szótáralapú törést. Egy mobilbiztonsági cég nemrégiben közreadta statisztikáját a webre kiszivárgott leggyakoribb jelszavakról, és ebből nem csak az derült ki, hogy mint az várható volt, a "password" és az "123456" a leggyakrabban használt szó erre a célra, hanem az is, hogy sajnálatos módon a felhasználók jelentős része ugyanazt a gyenge jelszót több, különböző oldalon való belépésre is használják.

Talán a hónap legkiemelkedőbb posztja foglalkozott azzal az okostelefonokat érintő biztonsági hibával, amely lehetővé tette a kiber-bűnözőknek, hogy távolról töröljenek adatokat az Androidos telefonkészülékekről, például úgy, hogy a felhasználót egy URL címre csalogatják, akár közvetlenül, akár egy egyszerű szöveges üzenettel vagy QR kód használatával. Az ESET kutatói azonnal igyekeztek a veszélyeztetett felhasználók segítségére sietni, és rekord gyorsasággal kiadták azt a Google Play-ből bárki által ingyenesen elérhető ESET USSD Control nevű alkalmazást, amely a telefonon tárolt összes adatot biztonságba helyezi, és minden esetben blokkolja a kártékony parancsok végrehajtását.

Vírustoplista

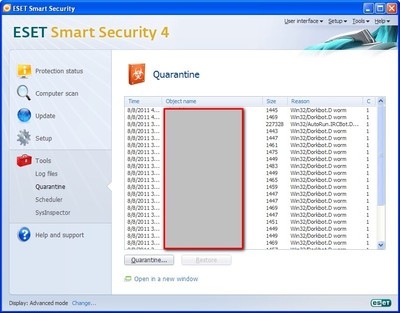

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2012. októberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 25.15 %-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag oldalán.

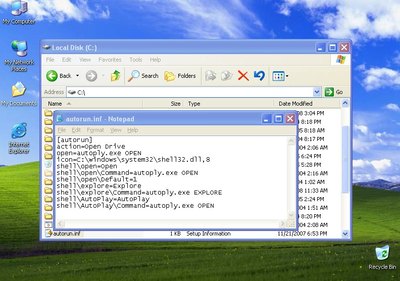

1. INF/Autorun vírus

Elterjedtsége az októberi fertőzések között: 5.30%

Előző havi helyezés: 1.

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

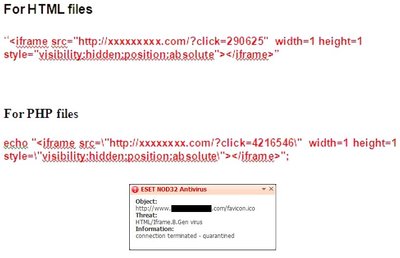

2. HTML/Iframe.B.Gen vírus

Elterjedtsége az októberi fertőzések között: 4.41%

Előző havi helyezés: 3.

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

3. Win32/Conficker féreg

Elterjedtsége az októberi fertőzések között: 3.29%

Előző havi helyezés: 4.

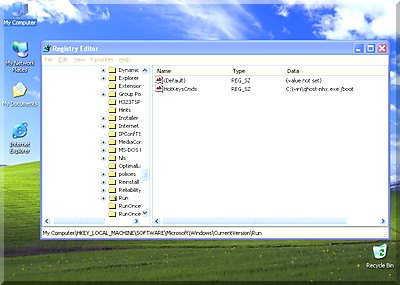

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

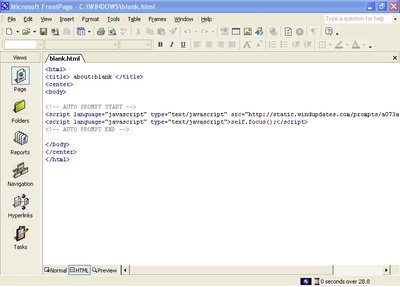

4. HTML/ScrInject.B trójai

Elterjedtsége az októberi fertőzések között: 3.09%

Előző havi helyezés: 2.

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

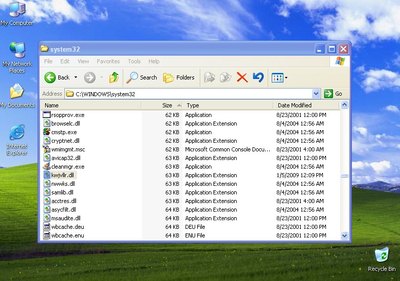

5. Win32/Sirefef trójai

Elterjedtsége az októberi fertőzések között: 1.81%

Előző havi helyezés: 5.

Működés: A Win32/Sirefef egy olyan trójai, mely titokban és kéretlenül átirányítja az online keresőmotorok eredményét különféle adwareket tartalmazó weboldalakra. Működése közben különféle kártékony SYS és DLL állományokat hoz létre a megfertőzött számítógép c:\windows\system32 mappájában, és eredményes rejtőzködése érdekében rootkites technológiát is használ.

Bővebb információ: http://www.virusradar.com/Win32_Sirefef.A/description

6. Win32/Dorkbot féreg

Elterjedtsége az októberi fertőzések között: 1.78%

Előző havi helyezés: 7.

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. Win32/Qhost trójai

Elterjedtsége az októberi fertőzések között: 1.48%

Előző havi helyezés: 8.

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

8. JS/TrojanDownloader.Iframe.NKE trójai

Elterjedtsége az októberi fertőzések között: 1.36%

Előző havi helyezés: 9.

Működés: A JS/TrojanDownloader.Iframe.NKE trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

9. Win32/Sality vírus

Elterjedtsége az októberi fertőzések között: 1.33%

Előző havi helyezés: 10.

Működés: A Win32/Sality egy polimorfikus (alakváltó kóddal rendelkező) fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

10. Win32/Ramnit vírus

Elterjedtsége az októberi fertőzések között: 1.30%

Előző havi helyezés: 28.

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en