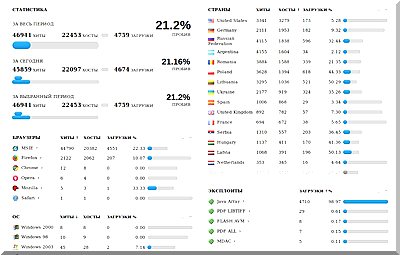

Egy frissen készült tanulmány szerint a népszerű és közkeletű kártevők által kihasznált exploitok legalább kétévesek vagy még ennél is korábbiak. A Solutionary's Security Engineering Research Team (SERT) több tucat exploit kitet vizsgált meg és úgy találta, ezek túlnyomó többsége, mintegy 70%-a orosz eredetű.

A szervezet huszonhat különféle kártevőkészítő generátor programot végignézve arra a következtetésre jutott, legalább hetven százalékban Oroszországban jelent meg vagy ott is készítettek ezeket. Második helyezett, mondhatjuk ezüst érmes Kína lett a maga 7.7%-os eredményével, de dobogós még ezen felül Brazília is. Érdekes módon a tavalyi év végén egyfajta visszaesést regisztráltak a távoli elosztott túlterheléses támadásokban (DDoS), pedig ez az, amire a fertőzött botneteket a legtöbbször használni szokták.

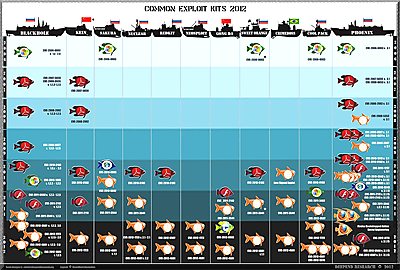

A legnépszerűbb termék a BlackHole 2.0 lett, annak ellenére, hogy a konkurens exploit kitekhez képest kevesebb számú sebezhetőség kihasználását kínálja, szemben például a Phoenix Kittel, amely az összes sérülékenység akár 16%-át is képes kiaknázni. Az is meglepő volt, hogy a beépített sebezhetőségek közt még ma is lehetett 2004-es évjáratút találni, bár ha belegondolunk, hányan használnak még manapság is XP rendszert, akkor nyilván ez sem véletlen. Mindenesetre érdemes hangsúlyozni, hogy a naprakész vírusvédelmi internetbiztonsági csomagon felül az olajozott patch menedzsmentnek is milyen kiemelt szerepe van.

Emlékezetes, tavaly márciusban lepleződött le az a grúziai botnet, amely megpróbált dokumentumokat és tanúsítványokat lopni, képes volt audió és videó felvételeket is készíteni, valamint a helyi hálózatot is átböngészte információkat keresve. Ha így haladunk, a "Vagy mégsem" illetve a "Kártékony antivirus linkek - villám őrjárat" sorozatunkhoz hasonlóan lassan az "xxx országból szeretettel" is egy önálló rovatunk lehet. Azoknak pedig, akik a részletekbe is szeretnének kicsit belelátni vagy belemerülni, mellékeljük a "Red Dot" nevű exploit toolkit elemzését.

Végezetül érdemes lehet elolvasni a kibertámadások és állami kiberhadviselés témában azt a beszélgetést, amely az idei müncheni DLD konferencián készült, és Eugene Kaspersky, a Kaspersky Lab alapítója valamint Mikko Hyppönen, az F-Secure kutatási igazgatója folytatott egymással. Egyetértettek abban, hogy a "boldog" 80-as, 90-es évek után mára sokkal szigorúbb korszakba léptünk, és az államilag készített kiber-kártevők ellen elképesztően nehéz a védekezés.

A műfaj megjelenése pedig nagyon rossz inspiráló precedenst teremtett, és az amerikai-izraeli példán felbuzdulva sajnos egyre több ország szeretne ezekhez hasonló célzott támadásra képes fegyvert kifejleszteni és lépnek a kísérletezgetés rögös útjára.