Az Egyesült Államok Igazságügy-minisztériuma jelentette be, hogy Thaiföld kiadja azt a 24 esztendős algériai férfit, akit azzal vádolnak, hogy ő állt a híres-hírhedt Zeus botnet készlet, a SpyEye hátterében.

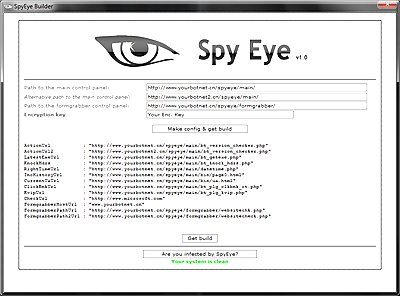

BX1, azaz Hamza Bendelladj a szerzője és forgalmazója ennek a világszerte igen széles körben használt, pénzügyi csalásokra specializálódott eszközkészletnek. Várhatóan Atlantában fog majd bíróság elé állni, ugyanis az egyik C&C, azaz kommunikációs vezérlőszerverét éppen itt foglalták le a hatóságok. Bendelladj teljes körű "szolgáltatást" nyújtott az ügyfeleinek az online feketepiacokon, így bérelni lehetett nála botnetet, technikai támogatással, egységesített adminisztrációs felületről vezérelve, saját statisztikai modullal, és különféle pénzintézetek online webbanki oldalai ellen elkészített támadókódokat is kaphattak. Ezek segítségével arra nyílt lehetősége a bérbevevő bűnözőknek, hogy az ott tranzakciókat végrehajtó ügyfelek adatait megkaparinthassák. Egy korábban Grúziában lefoglalt másik vezérlő szerveren nem kevesebb, mint 253 különböző pénzintézet elleni támadás adatait találták meg.

Bendelladj akkor került horogra, amikor az év elején éppen Malajziából Egyiptomba akart volna utazni. Az ellene felhozott vádak még 2011-re nyúlnak vissza, és összesen 23 pontban fogják vizsgálni a bűnösségét, többek közt számítógépes csalások elkövetése miatt. Ha minden vádpontban bebizonyosodik a bűnössége, akár életfogytiglant is kaphat, és emellett mintegy 14 millió dollár bírsággal is szembe kell néznie. Emlékezetes, hogy egy februári vizsgálat eredménye szerint Észak-Amerikában az otthoni hálózatok 13%-a fertőzött, a kompromittált gépek felén pedig valamilyen kifejezetten kritikus veszélyességű, például botnetes kártevő volt.

Zeus, SpyEye és hasonló botnetekkel mi is foglalkoztunk már itt jó néhányszor. Érdemes megemlíteni, hogy a botnetes vezérlő szerverek igen változatos körből kerülhetnek ki. Az első hagyományos klasszikus botnetek korábban általában egyetlen C&C központi ellenőrző szerver segítségével voltak irányíthatóak, ám ha ezt lelőtték, időbe telt, amíg más úton pótolták a kommunikációt. Ezért aztán új megközelítések jöttek, és a nem hagyományos utak egyik úttörőjeként például már 2009-ben is szerepeltek Twitter posztok RSS feedjei mint vezérlők. Amit aztán később követtek a további közösségi helyek, mint a LinkedIn és társai, de szerepelt még a repertoárban a JPG kép és a Word 2007 doksi is. Sok szó esett már a nehezebben kiiktatható Peer to Peer (P2P) egyre újabb irányítási módszerekről is, amelyeket aztán legutóbb az Evernote jegyzetkezelő alkalmazás követett a sorban idén márciusban.

Fecooka · http://www.boorze.com/ 2013.05.07. 16:36:56

Kindle Fire vásárlás 2013.05.07. 20:35:14

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2013.05.08. 10:36:37

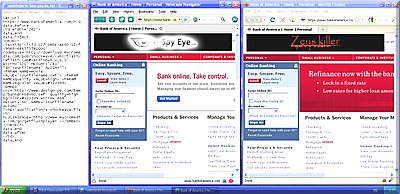

Alul pedig szintén az 1.1 adminjában egy demo konfig látható, amellyel arra lehet utasítani a kártevőt, hogy SpyEye, illetve Zeuskiller hirdetési bannert injektáljon a bank weblapjába.