A kínai hackerek tavalyi New York Times elleni akciója kapcsán érdemes megismerkedni azzal, hogy pontosan milyen trükkökkel tudtak a támadok hozzáférést szerezni, fertőzni, hátsó ajtót nyitni szerkesztőség gépein.

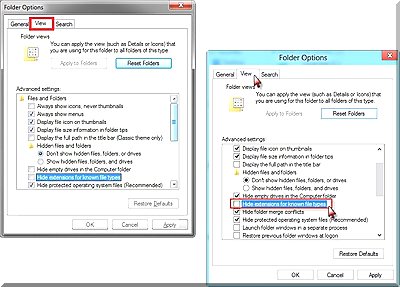

A Cyber Squared egyik hírszerző tisztje szerint már legalább egy éve zajlik különféle támadásoknál az a forgatókönyv, amely a Dropbox segítségével juttatja célba a kártevőket. A módszer lényege, hogy nem magának a Dropbox vagy a Wordpress rendszerén belüli közvetlen sebezhetőségeket használnak ki, hanem ezekre mindössze mint közvetítő infrastruktúrára támaszkodtak: oda töltöttek fel olyan célzott csali preparált dokumentumokat, amelyekről külön e-mailes értesítést is küldtek a kiszemelt áldozatoknak. A Dropboxba feltöltött .ZIP fájlnak álcázott dokumentum azonban egy olyan PDF dokumentumnak látszó állományt tartalmazott, amely valójában .SCR, azaz végrehajtható fájl volt, kattintás után ez aztán telepítette is a hátsóajtót az adott számítógépre. Falra hányt borsó rovatunkban már többször is foglalkoztunk az "Ismert fájl típusok megmutatása" című idióta módon alapértelmezetten rejtett opció feloldásával, de hiába a korábbi rengeteg intő példa a fejlesztőknek - például 2000-ben a Loveletter - miért botorság nem megjeleníteni fontos részleteket, a hozzáállás sajnos az újabb Windows változatokban azóta is változatlan maradt :-(

Ha a backdoor már üzemelt, akkor kapcsolatba lépett a támadók által létrehozott rosszindulatú Wordpress oldallal, ahonnan megkapta a vezérlő (C&C) szerver IP címét, a megfelelő portszámot, ahonnan további komponenseket töltött le, illetve parancsokat fogadott, vagyis ezzel távolról irányítva teljes mértékben át lehetett venni az uralmat a szerkesztőségi gépek felett. Ilyen vezérlő szerver egyébként tulajdonképpen bármi lehet, mi is számoltunk be korábban olyan érdekesnek, vagy aktuálisan újdonságnak számító technikákról, mint a Twitter posztok, vagy legutóbb például idén márciusban az Evernote accountok segítségével történő botnetes kommunikáció volt éppen műsoron.

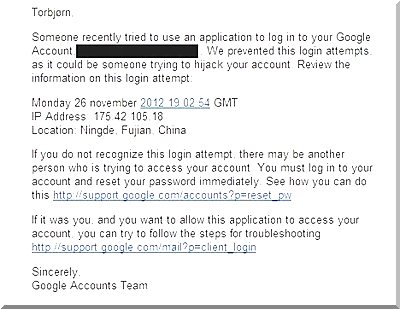

A támadók nagy számú magánszemélynek és ügynökségnek küldték szét azokat az e-maileket, akiket egy bizonyos szakmai téma érdekelhetett, és ezt a bizonyos rosszindulatú hivatkozást tartalmazták. A megfelelően kiválasztott csali téma esetünkben az ASEAN (Délkelet-ázsiai Nemzetek Szövetsége) és az USA közötti kereskedelmi kapcsolatokkal kapcsolatos egyezmény tervezet, nyilatkozat volt, amely sikeresen fel is keltette a kiszemelt célpontok érdeklődését, és elérték, hogy letöltsenek és kattintsanak is. Nyilván az is belejátszik, hogy van egyfajta kialakult bizalom a Dropbox irányába, ezért a cégek, vállalatok alaphelyzetben nem teszik tiltólistára a Dropbox, vagy Wordpress alapú oldalak elérését, hiszen sok esetben maguk is aktívan használják ezeket, így egy-egy kártékony oldal esetenként radar alatt maradhat egy ideig. Hasonló helyzetekben, ha már valahol egy éppen folyamatban lévő célzott támadást sikerült leleplezni, az a legjobb módszer, ha a hasonló profilú cégek biztonsági szakemberei felveszik egymással a kapcsolatot, figyelmeztetik egymást az aktuális veszélyre, és a szükséges ellenlépésekre.

Emlékezetes, hogy a támadók 2012. szeptemberében hatoltak be a NYT szerkesztőség gépeire, amit ők viszont sajnálatos módon csak 4 hónappal később, 2013. januárban vettek észre. A támadás időben egybeesett azzal, amikor az újság intenzíven foglalkozott a kínai miniszterelnök, Wen Jiabao rokonainak állítólagos, jelentős anyagi hasznot hozó üzleti visszaéléseivel. A jelek szerint bár a hackerek megszerezték és visszafejtették az összes munkavállaló belső hálózaton használt jelszavát, igazából csak azon néhány újságíró iránt érdeklődtek komolyabban, akik részt vettek a fent említett cikk megírásában, igen nagy valószínűséggel az újságírók forrásait próbálták meg ilymódon kideríteni.