A tizedik Hacktivity találkozón vagyunk túl, megpróbáljuk kicsit megmutatni a teljesség igénye nélkül, milyen volt a hackerek találkozója. Akik már a kezdetektől, vagyis a Budai Fonó óta látogatók, sok változásnak lehettek tanúi, és persze a hacker társadalom is próbálja meghatározni a maga helyét, helyzetét, amely manapság kétségkívül nem egyszerű feladat.

Soha ennyi morális kérdés nem került még a felszínre, míg a korábbi beszámolók jobbára a technikai összefoglalók szintjén mozogtak, ezúttal azonban többeknél is előkerült ez az aspektus. Kezdjünk bele az összefoglalóba, aztán majd kitérünk erre is a megfelelő helyeken. Na szóval ha valaki csak egy csöppnyit is érdeklődik a számítógépes, biztonsági témák után, nehéz elképzelni, hogy csak Charlie Miller vagy Mikko Hypponen nevét látva ne jöjjön el egy ilyen rangos eseményre.

Szokás szerint először Papp Péter köszöntötte az egybegyűlteket a jubileumi tizedik Hacktivityn, és ezúttal hihetetlen módon semmilyen időbeli csúszás nem volt, pontban időben kezdődött a program.

A külföldi keynote speakerek előtt műsoron kívül Zala Mihály, a hazai hárombetűs NBF, azaz a Nemzeti Biztonsági Felügyelet elnöke beszélt röviden a közönségnek. Hangsúlyozta, a hackerek nagyon is hasznos tagjai lehetnek a társadalomnak, hiszen a különféle számítógépes incidensekben, a kritikus infrastruktúrák esetleges támadásai elleni védekezésben szakértelműkkel kiemelt szerepet játszanak.

Elismerően szólt a magyar hackerek tudásáról, valamint kitért arra is, hogy több évnyi előkészítő munka után szerencsés módon végre megszületett idén tavasszal a magyar információbiztonsági törvény is, amely nagyon fontos lépés volt a digitális információk biztonságának szabályozásában.

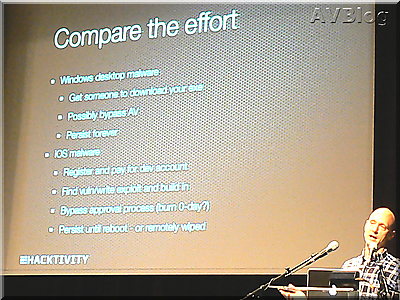

Utána Charlie Miller következett, akit mindenféle Mac-es hackelésből, Pwn2own részvételei által vagy éppenséggel például a The Mac Hacker's Handbook társszerzőjeként is ismerhetünk. A mobileszközökkel kapcsolatos támadások voltak az előadásának a középpontjában, és egyfelől láthattuk, azért itt a folyamatos fejlődés következtében technikailag egyre nehezebb feladat kártevőket készíteni, így ezek száma azért még mindig messze áll a Windows világ +130 milliós vírus mennyiségéhez.

Másfelől az iOS rendszer zártsága ebből a szempontból kifejezetten előnyös, hiszen a kártevő készítőknek és terjesztőknek azt is nézni kell, mekkora munkával mennyire kifizetődő, mennyire éri meg a fejlesztés, így gyakorlatilag minimális számú PoC (Proof of Concept) kódon felül itt jó a helyzet. Androidnál viszont elindult ugyan egy kártevő hullám, de ez sokféle szempont miatt is szerinte nehézkesebb terep egy Windows környezethez képest: ebben szerepet játszik a gyártónkénti fregmentáltság, az hogy az applikációk egy sandboxban futnak, de az is látható, hogy az okostelefon operációs rendszereinek fejlesztésekor látszólag sokat tanultak a PC-s világ vírustörténelméből.

Remélhetőleg Mikko Hypponent sem kell senkinek bemutatni, aki az F-Secure-tól érkezett, és előadását azzal kezdte, hogy az úgynevezett kiberháború kifejezést túl gyakran és indokolatlanul használják manapság a különféle incidensek kapcsán. Emlékezetes lehet, hogy korábban a Stuxnet kapcsán nyilatkozott úgy, hogy az ilyen államilag támogatott digitális terrorizmus helytelen út, ha szabotázsra tervezett kártevőkkel, vírusokkal, kémprogramokkal kívánják a szereplők legyőzni a politikai ellenfeleiket. Sajnos ez a fegyverkezési verseny azóta is tart, és nem csak nagy ütemben bővítik a kiberhadseregeiket az országok, de a kihasználható sebezhetőségek szabályozatlan piacán az egyik legnagyobb felvásárlói is a különféle kormányzati szervek.

Az állami kémkedés, lehallgatás a titkosszolgálatok, rendőrségi szervek részéről is elhatalmasodott az utóbbi időben, és ebben az emlegetett exploitokon alapuló szándékos kártevős fertőzések is kiemelt szerepet játszanak. Utalva az amerikai szolgáltatókra elmondta, józan ésszel senki nem hiheti, ha ingyen kap például a Gmailes levelezéséhez egy sok gigabájtos tárhelyet a Google-tól, mindeközben pedig a Google jelentős nyereséget tud felmutatni, akkor nem kell elgondolkozni az okokon.

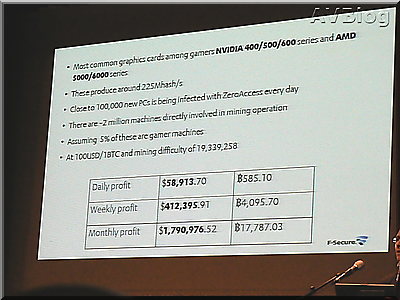

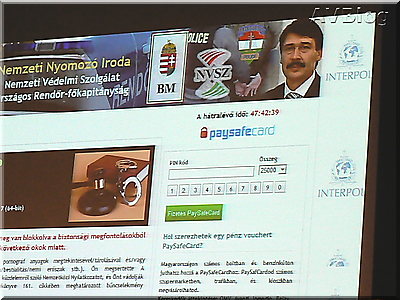

A botnetes kártevők kapcsán szólt arról, hogy újabban virtuális pénz, azaz Bitcoin bányászatra is mind inkább kihasználják a megfertőzött zombigépek kapacitását, és ezzel elképesztő összegeket képesek keresni. Egy kétmilliós hálózat esetén az elérhető profit 58 ezer dollár NAPONTA, 1.7 millió pedig havonta. Ez utóbbi jó magyar forintban mintegy 390 millió HUF havi keresetnek felel meg. És mivel a számítástechnikai eszközök lassan a háztartás minden területére beszivárognak - hűtő, sütő, fűtés, stb. - várhatóan ezen készülékek erőforrásainak tömeges és rejtett kihasználására - például Bitcoin bányászatra - is fel kell majd készülni a jövőben. A rendőrség nevében érkező zsaroló kártevők screenshot gyűjteményéből pedig kaphattunk tőle egy Áder Jánosos verziót.

Varga-Perke Bálint, azaz Buherátor következett ezután, és témája pedig a vírusirtó rendszerek viselkedés-alapú, heurisztikus képességek felmérésének vizsgálata volt. A Heureka nevezetű alkalmazással tesztelve az egyértelműen támadó viselkedésre - például reverse shell nyitás - számos antivírus nem jelzett időben, vagy egyáltalán nem, így ezeknek a képességeknek az erőteljesebb fejlesztésére hívta fel a figyelmet, megemlítve azt is, sajnálatos módon még mindig kőkorszaki és udvariatlan a kapcsolattartás az egyes a gyártók részéről.

Esetenként nem csak hogy az érdemi és konstruktív párbeszéd nem alakul ki, hanem néhányan egyáltalán nem is válaszolnak az ilyen figyelemfelhívó észrevételekre, hibajelzésekre.

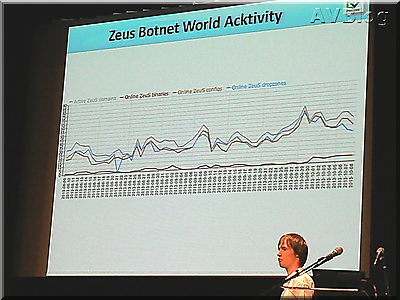

Dr. Leitold Ferenc és Horváth Botond előadása a botnetes kártevők vezérlő szervereinek C&C (Command and Control) kommunikációjával foglalkozott. A kártevők döntő többsége már évek óta az internet felől érkezik. Emiatt aztán a kártékony URL-ek blokkolása, illetve a zombihálózatok vezérlőszervereinek időben történő felismerése, lekapcsolása szerepelhet a biztonsági szakemberek céljai között.

Több végpontvédelmi eszközzel is végeztek alapos teszteket, amelyek nem minden esetben tudták hatékonyan felismerni az ilyen irányú, például DNS vagy HTTP kérésekben található kommunikációt. A Zeus és hasonló, személyes, illetve banki adatok ellopására kifejlesztett botnetes hálózatok elleni küzdelemben fontos szerepe van az olyan jellegű kutatásoknak is, mint például a titkosított információk megfejtése, vagy a kártékony URL-ek életciklusának megfigyelése.

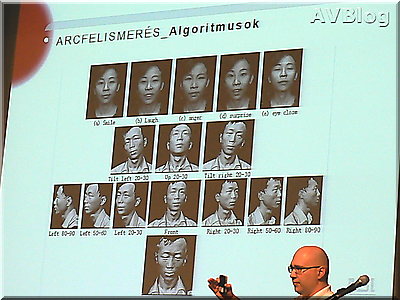

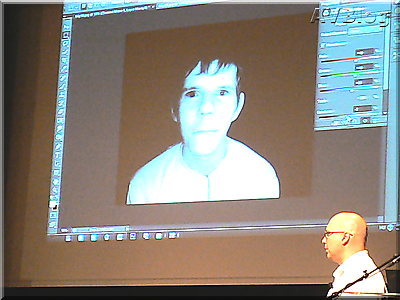

Fehér András és Otti Csaba bemutatójában a biometrikus azonosítás játszotta a főszerepet. Az arcfelismerő rendszerek működésének ismertetése után azt demonstrálták, hogy némely esetben a papírlapra kinyomtatott arc is elegendő lehet az ilyen azonosítási rendszerek kijátszására, illetve az alapos tesztelések nélkülözhetetlenek ezen a területen is, hiszen a támadók is igen kreatívan igyekeznek ezeket megkerülni.

A nyomtatott papír mellett így akár a 3 dimenziós és kifestett gipszlenyomat is elegendő egy arcról az illetéktelen belépéshez.

Charlie Miller jófej módon beugrott egy hiányzó előadó helyett, és a Chris Valasekkel végzett közös nyári autóhackelésről tartott egy kis bemutatót, amit videó bejátszások színesítettek. A Ford Escapen, és Toyota Priuson végzett kísérleteknél az üzenetek küldése broadcast alapú, nincs azonosítva a küldő, vagyis így nem lehet megmondani egy üzenetről, hogy azt ki küldte vagy ki generálta.

A modern gépjárművek rendszereibe való belepiszkálással az EcomCat készlettel nem csak a kijelzők adatainak meghamisítása, nyilvánvalóan eszement értékek megjelenítése volt izgalmas, hanem a legbrutálisabb effektek akkor jelentkeztek, mikor például a kanyarodásba tudtak menet közben látványosan beavatkozni, de persze volt fékezgetés, fényekkel való játék, meg dudálás is. Jellemző módon az előadás alatt még a földön is ültek, itt kicsinek bizonyult az emeleti terem.

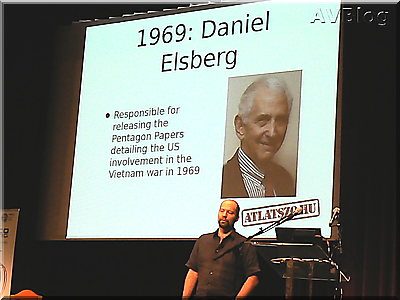

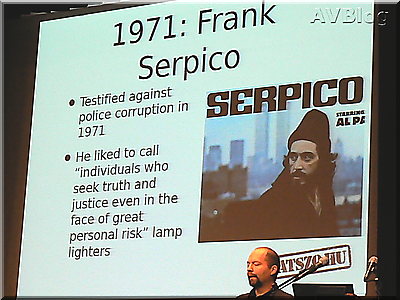

Maróy Ákos aktivista a jövő Snowden-jeinek és Assange-ainak igyekezett kitaposott ösvényt mutatni. Ebben a GlobaLeaks platform előnyére, működési mechanizmusára hívta fel a figyelmet, és persze azt is megemlítette, nem veszélytelen dolog az ilyen kiszivárogtatás, másrészt néha igen nehéz megítélni, mikor járunk el etikusan és erkölcsileg helyesen.

A kiszivárogtatónak a többi kollégával szembemenve sokszor brutálisan nehéz dolga van, és ehhez olyan példát is említett, mint a korrupt rendőrökről szóló klasszikus Serpico című film, amelyben Al Pacino játssza a főszerepet.

Ha valaki esetleg nem ismerné, ideje megnézni, hogy fogalma legyen arról, hogy belülről sokszor milyen kilátástalannak látszik a helyzet, és tűnnek reménytelennek a leosztott erőviszonyok. A leakdirectory.org mellett megtudhattuk, hogy 2013 márciusa óta a magyarleaks.hu is elindult már.

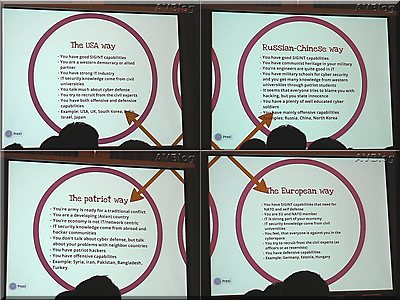

Krasznay Csaba előadása több szempontból is rendkívül érdekes volt. A kiberkatonák a nagyvilágban témát körbejárva nyilvánvalóvá vált, hogy a különböző történelmű és politikai szerepű országok eltérő módon rendezkednek be a kiberháborúra. A fegyverkezés mindenhol jellemző, ám Kínában a hackerek szinte nemzeti hősnek számítanak, akik annak idején például az egyetemek közötti hallgatócserével is alaposan kihasználták a lehetőséget, hogy az USA-ban minél többet tanulhassanak, majd hazamenve azt országuk érdekében hasznosíthassák. A katonai hackereket tömegesen és nagyon magas szakmai színvonalon képzik ki Kínában.

A négyféle fő hozzáállásból az első félét a támadásokban és védekezésben egyaránt erős USA jelenti, ebben a körben találhatjuk még Japánt, az Egyesült Királyságot, Dél-Koreát, Indiát és Izraelt. Második csoport a már említett kínai és az orosz út, ez elsősorban a támadásokra helyezi a hangsúlyt, ide sorolható még Észak-Korea is.

Harmadikként létezik aztán az úgynevezett hazafias ág, amelynek követői például Szíria, Irán, Pakisztán, Bangladesh és Törökország, amelyek nem rendelkeznek különösebben erős kibervédelmi potenciállal, ám a hazafias hackerek készek a különféle támadásokra a környező országokkal szembeni konfliktusaikban. Végül a negyedik lehetőség a védekezésre hangsúlyt helyező módszer, amelyet európai útnak is hívhatunk, és ahol a NATO, illetve EU tagországokban a szakemberek elsősorban a civil szférából verbuválódnak, és védelemre összpontosítva igyekeznek elhárítani a támadásokat, ide sorolhatjuk Németországot, Észtországot, valamint Magyarországot is.

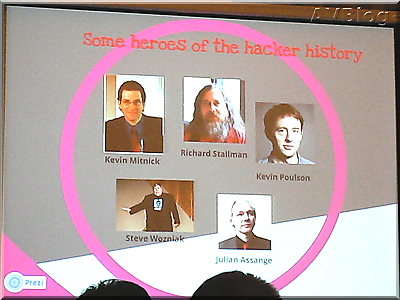

A hackerek szerepvállalásának, illetve az ilyen tevékenységben való részvétel elutasításának egyaránt tanúi lehetünk, sokszor meglepő metamorfózisok is lejátszódnak, mint például Mudge, azaz Peiter C. Zatko esetében. Ezeket a fordulatokat, szerep- illetve munkavállalásokat igen nehéz megítélni, de nyilván arra is szükség van, hogy más szereplők viszont megmaradjanak olyannak, amilyennek megismertük őket, például jó lenne, ha olyan slide-ot sosem kellene majd látnunk, ami Richard Stallman belépésől tudósít a Microsofthoz ;-)

Aki valami miatt kívül rekedt az előadói termeken, az házon belül a Ustream segítségével követhette a benti eseményeket két bilincs nyitás között. Erős napot zárt a Hacktivity, így jött az esti lazítás, 90-es évek zenéi, alkoholos befolyásoltságú elágazó italkeverékek, és hasonlók. A következő részben meglepő módon a második nappal folytatjuk majd a beszámolót, illetve megmártózunk egy Workshopban is - minden kiderül majd a folytatásból.