A tizedik Hacktivity találkozón vagyunk túl, megpróbáljuk kicsit megmutatni a teljesség igénye nélkül, milyen volt a hackerek találkozója. Akik már a kezdetektől, vagyis a Budai Fonó óta látogatók, sok változásnak lehettek tanúi, és persze a hacker társadalom is próbálja meghatározni a maga helyét, helyzetét, amely manapság kétségkívül nem egyszerű feladat.

A tegnapi nap nem múlt el nyomtalanul, erről talán a későig maradók tudnának többet mesélni ;-) Mi tegnap mindenesetre még távozása előtt sikeresen elcsíptük Hypponent, és kértünk tőle az antivirus.blog nevében egy autogramot. A második nap azért már érezhetően kevesebben voltak, de a fél tízes kezdés mindenképpen emberbarát időpontnak minősíthető, és megfelelő volt még a későn fekvők számára is.

Az érdekes témákkal kapcsolatosan az első nap is voltak már kritikus pontok, átfedések, hiszen néhányszor szívünk szerint mindkét párhuzamos előadásra elmentünk volna, a workshopokról nem is beszélve, ám egyet mégis muszáj volt választani. Míg mi például reggel a Dome-ban ültünk, addig a nagyteremben eközben Dr. Eszteri Dániel, a Budapesti Rendőr-főkapitányság Számítógépes Bűnözés Elleni Alosztályának bűnügyi előadója a kiberbűnözésről beszélt, amit persze ugyancsak jó lett volna végighallgatni. Remélhetőleg ezt a feltöltött videókból hamarosan pótolni tudjuk.

Itt mellesleg még azt is érdemes megjegyezni, hogy végig zseniális pólókkal találkozhattunk a rendezvényen, például már Kocsis Tomi 0. day-ese sem volt semmi, volt "In asm we trust", meg "I Pwned your mom as well as your root password", de Robert Lipovsky például egy "NASA rocket scientist" feliratú pólóban, míg Balázs Zoli a C64-es játékból ismerős Spy VS Spy játék figuráit viselte magán az előadása során.

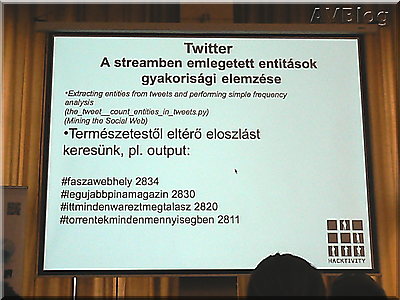

Az indulásnál mi Bardóczi Ákos "Adatbányászat a közösségi web korában" című bemutatójára mentünk el, mert tetszett a figyelemfelkeltő mottója: "The real intelligence hero is Sherlock Holmes, not James Bond." És valóban kellemes meglepetést hozott, mert bár a nyelvészet nem egy egyszerű tudomány, sőt a vele kapcsolatos szakkifejezések puszta megtanulása is bravúrszámba megy, mindenki könnyen beláthatja, hogy a nyelvészek segítsége nélkül többek közt például hatékony netes keresés sem létezne. A nagy megosztási mánia korában egyáltalán nem okoz gondot learatni másokról az érdekesnek tűnő nyilvános információkat, ilyen jellegű adatbányászkodásról mi is írtunk már többször.

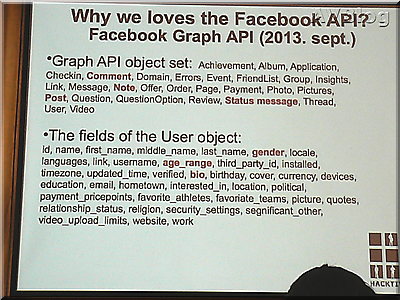

Többek közt négy évente a választásokkor előhozzák, ki járt meleg fesztiválon Kanadában tíz éve, és kisdobosként ki rálépett valakinek a lábára a villamoson. A Facebook adatok között pedig nem csak a válóperes ügyvédek, hanem a leendő munkáltatók is szívesen szétnéznek, nem is beszélve a youropenbook típusú, vagy az API-n keresztüli kényes adatok kényelmes keresésére tervezett módszerekről, amikkel a drog használat, vizsgán való csalás, szexuális szokások, főnök nyilvános szidása, vallási hovatartozás és hasonlóakat lehet a felhasználókról kigyűjteni rendkívül egyszerűen.

A beírt szövegeink a számítógépes nyelvészeti szakember szerint egy jól definiálható és egyénre jellemző lenyomatot képeznek, így ennek ismeretében a kellemetlenkedő trollok is könnyen azonosíthatókká válnak. Ugyancsak jellemző napi feladattá vált a plágiumok ellenőrzése, ebben viszont ha nem azonos, hanem különböző nyelvek közt kell vizsgálódni, jócskán megnehezíti a munkát. Megtudhattuk, hogy a nyelvi elemzés területén is működnek már hazai törvényszéki szakértők, akik többek közt például a névtelen fenyegetők elleni nyomozásokban adnak tanácsot a hatóságoknak, illetve a chatszobák beszélgetési szövegeiből tudják igen nagy hatékonysággal kiszűrni a rejtőzködő pedofilokat.

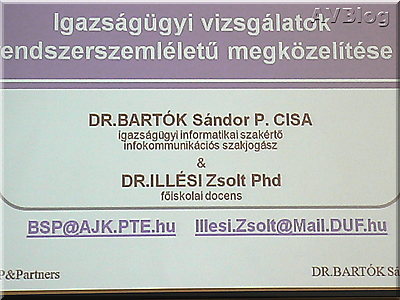

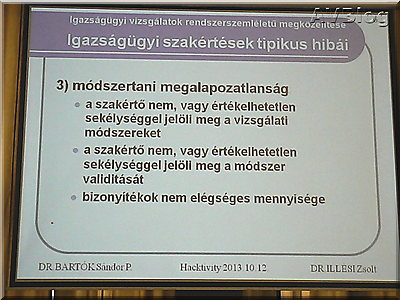

A következő előadó BSP, azaz Dr. Bartók Sándor Péter volt, aki az informatikai igazságügyi szakértők munkájával kapcsolatosan elmondta, jelenleg nincs egységes módszertan és követelmény, így tulajdonképpen minden szakértő úgy vizsgálódik, ahogy akar. Emiatt aztán úgynevezett módszertani levelek megalkotásával próbálják definiálni, szabályozni, illetve biztosítani a jövőbeni egységes szakmaiságot. Az Igazságügyi Szakértői Kamara (MISZK) az eddig szabályozatlan nyomrögzítési, bűnjel azonosítási megoldások helyébe javasol egy kamarai módszertant, mellyel a szakértők szakszerűen előkészített és konzervált bizonyítékokat kaphatnának.

A szakmaiatlan, megalapozatlan szakvélemények időnként problémát okoznak, ezek az egész szakértői közösség számára hátrányosak. Emellett az egyetlen ember által lefedett szakterületek is túlságosan szélesek, lehetetlen például a különféle adatbázis szerkezetek, operációs rendszerek, adathordozók, RAID rendszerek, mobileszközök, okostelefonok vagy könyvelési rendszerek közül mindegyik forenzikus vizsgálatához egyformán megbízhatóan, és professzionális módon érteni, ezekhez a naprakész és drága programokat, technikai eszközöket beszerezni.

A korábbi kártékony böngészőkiegészítős előadásairól is ismert Balázs Zoltán lépett ezután a színpadra "Alice in eXploitland" című bemutatójával. Az exploitok elleni védelmek kijátszása az idő előrehaladtával, és az egyre fejlettebb védelmi mechanizmusok miatt egyre nehezebb feladat, ennek illusztrálására elmondta, a korábbi támadásokhoz képest manapság már egy ASLR (Address Space Layout Randomization) + DEP (Data Execution Prevention) kijátszása ugyan nem lehetetlen, de azért mindenképpen haladó csoportos kihívás.

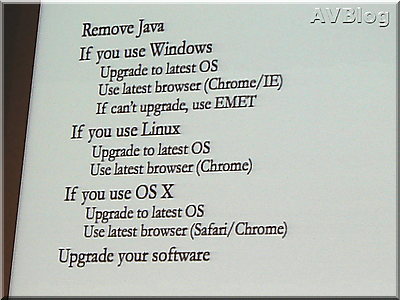

A védekezésben, a biztonsági rések okozta kockázatok csökkentésében az EMET (Enhanced Mitigation Experience Toolkit) eszközkészlet tehet jó szolgálatot, ennek segítségével ugyanis nem csak a teljes rendszer szintjén, hanem külön-külön bármely alkalmazásra is bekapcsolhatjuk a DEP, SEHOP, Heapspray, ASLR, stb. funkciókat. Emellett ugyancsak erősen javasolt uninstallálni a Javat (főként ha azt egyáltalán nem is használjuk), kikapcsolni a böngészőkliensben a Java Plugint, hiszen ha egyedül csak a Metasploit alatt nézünk körül, még mindig számos exploitot találunk hozzá. És persze a biztonsági frissítésekkel naprakész operációs rendszer, illetve legfrissebb verziójú böngésző kliens futtatása is hasonlóképpen fontos.

A továbbiakban az ESET-től érkező Robert Lipovskyt szólították, aki a Facebook alatti kártevőkről tartott előadást. Elsőként a Win32/Delf trójait hozta szóba, amely egyaránt terjedt Facebook és az orosz VKontakte alatt is. Hasonlóan, amit Hypponen is említett, itt is szerepet kapott a megfertőzött gépekkel történő Bitcoin bányászat is.

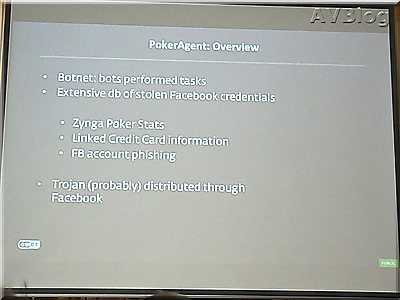

A másik esetben egy eredetileg 2012. márciusában leleplezett botnet kapcsán olyan érdekességeket észleltek, hogy a PokerAgent kártevő nem csak a Facebook belépési adatokat lopta el, illetve az esetlegesen itt megadott bankkártya információkat, hanem emellett célzottan igyekezett a Zynga Poker játékosokat is megtámadni. Elsősorban izraeli felhasználók voltak veszélyben, és különféle érdekesnek látszó videós tartalmak ajánlásánál egyrészt egy hamis hasonmás Facebook oldalra kerültek a naiv kattintók, ahol az adathalász oldal ellopta a nevüket-jelszavukat, ezzel több, mint 16 ezer adata került illetéktelen kezekbe.

Másrészt a videó megtekintése előtt/helyett egy állítólagos kodek telepítését kérték tőlük, és aki ezt megtette, az magát a kártevőt telepítette fel. Vicces módon arra is volt példa, hogy az állítólagos kodek telepítése előtt vakriasztásra hivatkozva arra kérték a felhasználót, kapcsolja ki időlegesen a vírusvédelmet. A Zynga Poker kapcsán le kell szögezni, egyáltalán nem szokványos, hogy ilyen extrém funkcionalitás kerüljön egy botnetes kártevőbe. A védekezéshez kapcsolódva pedig arra hívta fel a figyelmet a szakember, hogy semmiképpen ne adjuk meg a Facebook rendszerében a bankkártya adatainkat.

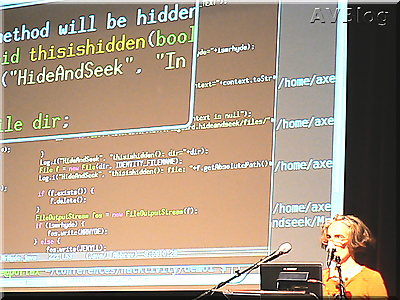

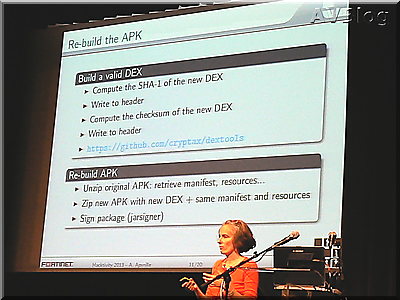

Női előadót tisztelhettünk Axelle Apvrille személyében, aki az Android Dalvik Executables (DEX) programokról szólva bemutatta, hogyan lehet egy eljárást könnyen elrejteni. Kicsit a rootkites hook-ra emlékeztetően a kísérleti (PoC, Proof of Concept) kódjában az elrejtett eljárás láthatóságát aztán nem csak ki-be lehetett kapcsolni, de meg is lehetett azt hívni.

A rejtés hatására a szokványos dissasemblerek (baksmali, apktool, Androguard, IDA Pro, stb.) egyáltalán nem érzékelték. Az ellenőrzési módszerek hiánya miatt egy ilyen technika esetleges alkalmazása valós veszélyt jelenthet például egy jövőbeni rejtőzködő kártevő formájában, azonban egyúttal bemutatásra került az a módszer is, amellyel sikeresen lehet az ilyen rejtett kódokat kimutatni.

Két előadás között aztán nem is workshopra, hanem egész pontosan termékdemó előadásra jutott egy kis időnk, így a földszinti kisebb termek egyikében a Secunia alkalmazás patch management eszközéről hallhattunk pár keresetlen szót Kocsis Tamástól és Rácz Balázstól.

Így többek közt megmutatták, hogy a Secunia CSI, azaz Corporate Software Inspector hogyan képes ebben az alkalmazás frissítési munkában segíteni a nagyvállalatok esetében: a tesztelt frissítésekből egyszerűen csomagokat állíthatunk össze, ezek a Windows környezetben azonnal használhatók, míg Macintosh illetve Linux környezetben csak listát kapunk ezekről. Élhetünk ezek mellett a rendszeres frissítési értesítésekre való feliratkozási lehetőséggel is, amely szintén hasznos segítség lehet ezen a területen.

Magánemberek esetében a Linux általában mindent frissít, a Windows futtatásakor a PSI (Secunia Personal Software Inspector) segíthet a naprakészen-tartásban, és a Mac rendszereknél is létezik megoldás, hiszen az ottani update csak az Apple szoftvereket frissíti: ez pedig az AppBodega program, köszönet érte Wollner Zolinak :-)

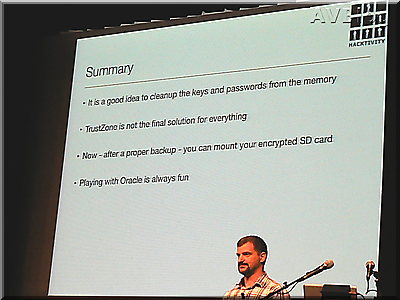

Utolsóként Tóth László és Spala Ferenc esti előadását láthattuk "Mi a közös az Oracle-ben és Samsungban? Új szemszögből vizsgálják a titkosítást" címmel, ők az elején már azt is megköszönték, hogy a hallgatóság végig maradt.

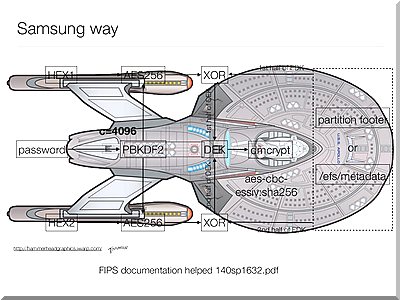

Az Androiddal szemben a Samsung változtatott a titkosítási módszerén, például 128 helyett 256 bites kulcsot használt, és nincs benne zéró padding sem, ám a szakemberek mégis sikeresen tudtak hozzáférni a jelszóhoz. Demójukkal pedig azt is megmutatták, hogy a Samsung eszközök által használt lemeztitkosítást hogyan lehetett megkerülni, és mégis hozzáférni a titkosított SD lemez tartalmához.

Ehhez a Sandy nevű Python programot, valamint saját fejlesztésű John the Ripper moduljukat is bevetették. A fejlesztők számára mindebből talán az is tanulság lehet, hogy a kulcsokat, jelszavakat alaposabban el kell tüntetni a memóriából, valamint a TrustZone technológia sem mindenható.

Összegezve a két napot, szépen bevált, hogy a PPT mindig angol nyelvű, míg az előadás pedig szabadon lehet akár magyar, akár angol. Dicséretesen sokan éltek az angol előadás lehetőségével, így mind a jelenlevő külföldiek jobban értették, másfelől az előadások videofelvételei így sokkal szélesebb közönséghez tudnak majd eljutni, így néhányan talán majd hamarosan külföldi hacker konferenciákon is előadhatnak.

Aki részese volt a két napnak, szívesen hozzáférne már azonnal az adott nap estéjén a lezajlott előadások slide-jaihoz, ez nagyban megkönnyíthetné az alapos visszaemlékezést, és a pontosabb blog és cikk beszámolókat.

Mindent egybevetve tartalmas péntek-szombatot tudhatunk magunk mögött, kedvet és ötleteket nyerhettünk, lesz persze mit kipihenni is, de remélhetőleg minden résztvevőnek tele van már a feje azokkal a tervekkel, hogy legközelebb mit szeretne próbálgatni, letesztelni, elolvasni, megnézni, visszafejteni, szétszerelni, meghackelni.