A botnetek is nagy erővel terjesztik azt a zsaroló programot, amely a merevlemezünk, illetve adataink - ezúttal már 2048 bites RSA kulccsal történő - elkódolásával fenyeget bennünket. Bár időnként rendszeresen elővesszük a témát, ha éppen valami miatt aktuálissá válik - például Bitcoinban is lehet már fizetni a bűnözőknek- de most mintegy összefoglalásképpen, mindent egy helyen: csokorba gyűjtjük a védekezéshez szükséges fontos tudnivalókat.

Első és legfontosabb, hogy a nagyobb hangsúlyt lehetőleg a megelőzésre tegyük, mert a mentesítés, helyreállítás sokszor nehézkes, vagy időnként akár lehetetlen. Bár néha olyan extremitásokat is láthatunk, mint amikor a rendőrök fizetnek váltságdíjat az adataikért, nem árt tudni, hogy semmilyen garancia nincs arra, hogy a fizetés után hozzáférünk az adatainkhoz: vagy igen, vagy nem.

A legnagyobb fegyver a saját adataink rendszeres külső adathordozóra való mentése. Ezt legjobb titkosítva kiírni, illetve az is jó, ha nem egyetlen mentést írunk mindig felül, hanem időnként egyet-egyet archiválunk az örökkévalóságnak - mondjuk DVD lemez formájában is. Nem árt tudni, ha bejutott a gépünkre a Cryptolocker, akkor ha elegendő ideje van, minden Windows alatt mappelt - értsd felcsatlakoztatott, például betűjellel hozzárendelt - meghajtónkon végiggyalogolhat a titkosításával, így a bedugott USB tárolóink, hálózati meghajtóink, de a felhős tárhely is áldozatul eshet.

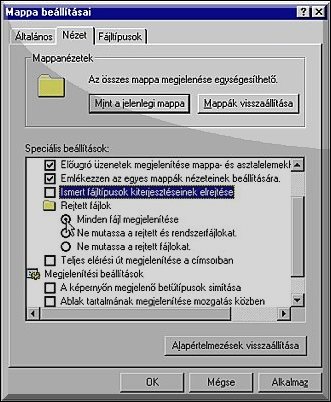

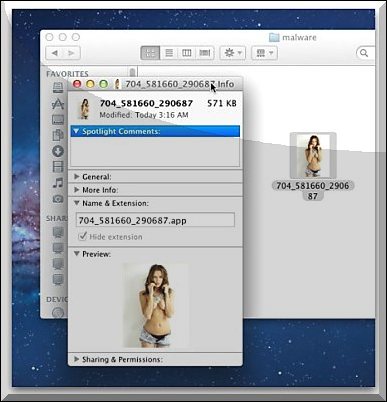

Kapcsoljuk vissza az alapértelmezett láthatatlan ismert fájl kiterjesztéseket, hogy a jól ismert Kournikova.jpg.exe típusú átveréseket kivédhessük. Szinte hihetetlen, hogy a Windows 95 óta hány fertőzés alapult már a dupla, vagy többszörös fájl kiterjesztéseken, amit a Windows azóta is, még a 8-asban is "jótékonyan" eltakar előlünk. Sőt, igazából már nem csak a Windowson tudjuk kikapcsolni ezt az idióta alapértelmezést, hanem a trójaiak elkerülése érdekében immáron Macintoshon is érdemes megfutni ugyanezt a kört.

Szűrjük az e-mail mellékletekben érkező EXE és ZIP állományokat, ezek a leggyakoribb hordozói a fertőzéseknek. Nyilván életszerű esetben kellhet a munkánkhoz is ZIP, de akkor nem kéretlenül és ismeretlen feladótól kapjuk, illetve szokjunk rá a jelszóval titkosított tömörítvények használatához.

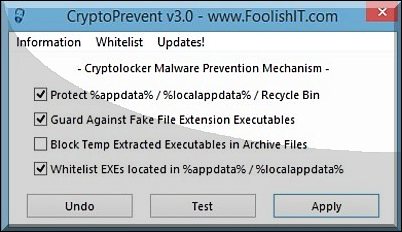

Tudjunk róla, hogy létezik egy úgynevezett Cryptolocker Prevention Kit is, amelyből a megelőzéshez szükséges anyagokat, tudnivalókat, házirendeket ismerhetünk meg.

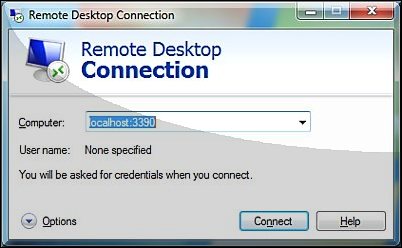

Ha nem használjuk Windows alatt az asztal távoli elérését, úgy tiltsuk le a Remote Desktop Protocol (RDP) protokollt, ehhez XP, Win7 és Win8 alatt is vannak megfelelő útmutatók, mi itt most a 7-eshez valót linkeltük be.

Tartsuk naprakészen nem csak az operációs rendszerünket, de minden felhasználói programunkat is. Természetesen ezek közt is vannak olyan kiemelkedően veszélyes, széleskörűen kihasznált elemek, mind az Adobe Flash, Oracle Java vagy az Adobe PDF. Windows alatt a nem Microsoftos, thirdparty programok frissítésit legkönnyebben a Secunia Personal Inspectorral, míg Macintosh alatt a szintén ingyenes Bodega programmal menedzselhetjük.

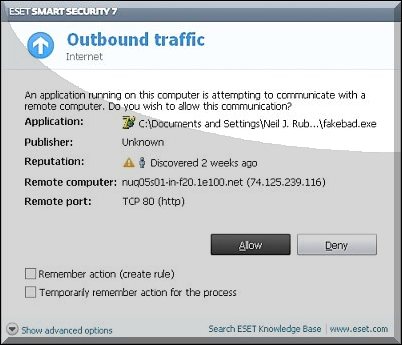

Használjunk rendszeresen frissített, megbízható internetbiztonsági csomagot,benne nem csak antivírust, hanem tűzfalat is, ez utóbbi segíthet észlelni, blokkolni az esetleges botnetes C&C forgalmat.

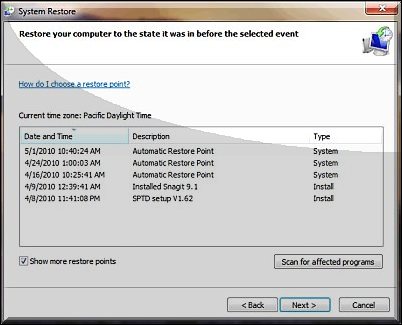

Használjuk a rendszervisszállítási lehetőséget. Ha ez a funkció aktív, akkor az incidens előtti állapotra tudunk visszalépni. Azt viszont nem árt tudni, egyes kártevők képesek a backup állományainkat törölni, sőt a Cryptolocker újabb variánsai is már szisztematikusan vadásznak a rendszer visszaállítás adatfájljaira.

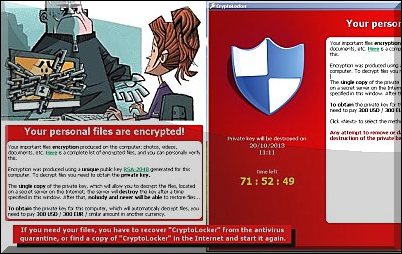

Ha minden kötél szakad, utolsó mentsvárként visszaállíthatjuk az órát a BIOS-ban. Amikor már el vannak kódolva az állományok, miközben nem tudunk mosolyogva friss mentést előhúzni a tarsolyunkból, és már ketyeg a 72 órás határidő a váltságdíj fizetésre, akkor jobb híján ezzel is lehet próbálkozni - inkább minden mindegy alapon, bár ekkor már akár atombunkert is építhetünk Kocsordon. A zsarolóknak való fizetést - mint ahogy azt már a cikk elején is említettük - lehetőség szerint nem javasoljuk. Ez a szokásos okokon felül - bátorítja a bűnözőket további ilyen cselekményre - azzal is magyarázható, hogy számos esetben az utalás ellenére a várva várt dekódoló kulcs később sosem érkezett meg az áldozatokhoz.

Kovacs Nocraft Jozsefne 2013.12.17. 00:53:53