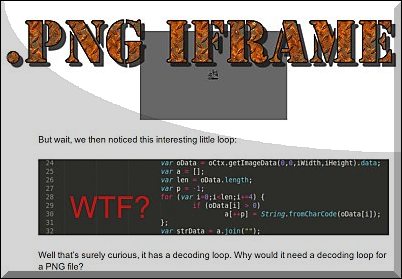

Biztonsági kutatók figyeltek fel arra a módszerre, melynél kártékony PNG fájlok böngészőben való betöltésekor egy trükkös iFrames beszúrással lehetett észrevétlenül átirányítani a weboldalak látogatóit tetszőleges rosszindulatú linkekre.

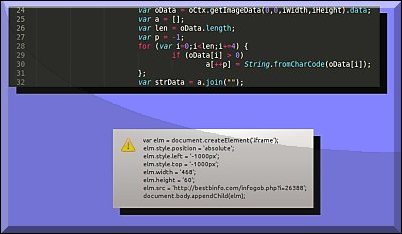

Az iFrame betöltése után megjelenik egy elsőre ártalmatlan jquery.js is, ám később a LoadFile() függvény használata során egy ciklusban kódolódik ki a PNG képbe ágyazott URL, amelyre aztán a böngésző a rejtett átirányítást végzi. A Sucuri szakemberei szerint máris észlelhetőek ilyen valós támadások, vagyis a kártevő megjelent az In the Wild világában. A dolog teljesen észrevehetetlen egy hétköznapi felhasználónak, hiszen a kép akár képernyőn kívüli negatív pozícióban is lehet láthatatlanul, nekünk a későbbiekben viszont majd a "createElement"-ekre lesz érdemes jobban odafigyelni.

Azt is hozzáteszik, hogy nem kizárólag a PNG fájlformátum sebezhető ezzel a módszerrel, hanem akár egyéb más grafikus állomány típusok is. Az is elképzelhető, hogy hamarosan tömegesen jelennek meg a trükköt alkalmazó drive-by-download támadások, és ellephetik majd a Google keresőtalálatokat is az ilyen jellegű SEP mérgezések, hiszen láthatóan nem kell gigantikus erőfeszítés az ilyen rejtett linkes trükkhöz.

A részletes bejegyezést az incidensről és a támadás elemzéséről itt lehet olvasni: http://blog.sucuri.net/2014/02/new-iframe-injections-leverage-png-image-metadata.html

Tomi1977 2014.02.05. 21:01:56

titan 2014.02.06. 12:18:31

Csiken Disztroly · http://youtu.be/ipFHAAR8H-A 2014.02.06. 13:19:57

ElPadre 2014.02.06. 14:51:55

1. a PNG (és egyéb) képformátumokban lehet egyéb szöveges tag, a kép részeként (pl. copyright info, stb).

2. ebbe rakják bele az injektor javascriptet.

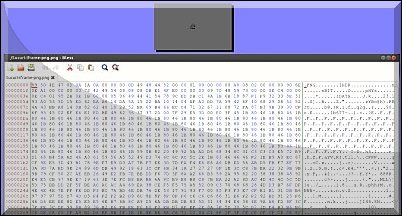

3. a kód csinál egy canvast, rárakja a képet, és innentől be tudja olvasni byte-onként a képet.

4. a script kiolvassa a spéci szöveges tag-et, ami már egy legit malware iframe injenction javascript kód, és végre is hajtja.

5. a trükk: a legtöbb web-pajzs csak a közvetlen scriptet figyeli, nem pedig egy így összeállított scriptet, ami egy PNG file tag-jéből jön... így cselezik ki a web-pajzsot. ennyi.

Hegedűѕ Péter 2014.02.06. 15:30:48

nemjogasz 2014.02.06. 15:37:13

De egyébként tényleg az esetek 90%-ban szerintem semmi szükség nem lenne sima htmlen meg cssen kívül semmire.

Savior 2014.02.06. 16:44:03

qwertzu 2014.02.06. 18:01:41

"2. ebbe rakják bele az injektor javascriptet."

Na ez nem világos. Mi a francért futtat a böngésző egy ilyen talált scriptet?

ElPadre 2014.02.06. 20:29:06

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.02.07. 06:32:49

titan 2014.02.07. 10:00:13

ElPadre 2014.02.07. 10:04:22

a problémát akkor lehet véglegesen megoldani, ha a JS/ES sandbox specifikációját rendesen megírják, és ha a masszívan elterjedt scriptek felhagynak az eval használatával, hogy az eval-t magát ki lehessen iktatni ill. a legszigorúbb sandbox speckók vonatkozzanak rá.

titan 2014.02.07. 10:16:15

Másik: felvetették, hogy a javascript milyen felesleges, szerintem is az, de csak ha túlzott mértékben támaszkodik rá valamilyen oldal, egyébként a felhasználói élmény fokozása érdekében nagyon is jól tud jönni. Ha pl. én fejlesztek valamit, akkor először úgy építem meg, hogy működjön minden javascript mentesen, és utána aggatom rá azokat a kódokat, amik javítanak rajta (pl. adott esetben overlay-ek, css-ből megoldhatatlan animációk). Flash-t már nagyon rég nem használok (egyébként furcsállom, hogy az actionscript problémái mostanában mintha kevésbé kapnának hangot)