Egyáltalán nem véletlen a címben felvetett kérdés. A hétvégén az ISACA 2015 konferencián jártunk, és ott a szokásos IT biztonsági előadások mellett az egyik kiemelt téma a vakok és gyengén látók, illetve az egyéb testi fogyatékossággal élők helyzete volt a számítógépes és egyéb ügyintézéseknél. Mindenesetre a reggeli warmup igen tanulságos tesztje az volt, hogy a nézőtéren mindenki próbálja egy kis időre elképzelni, milyen lehet vakon SMS-t írni, és a feladat szerint a "Vissza a jövőbe" szöveget kellett volna csukott szemmel bepötyögni - láthatóan mérsékelt sikerrel.

A teljes kínálatból mazsolázva a teljesség igénye nélkül kiragadtunk néhány érdekesebb momentumot az egész napos rendezvény programjából, ez következzen most.

A sűrű program első eleme a magyarországi IT biztonsági helyzetet ismertető előadás volt, melyet Sugár Mihály (Bell Research) tartott. Az itt szereplő információbiztonsági helyzetkép már hetedik éve nyújt betekintést a magyar viszonyokba, és többek közt kiderült, hogy egyre kevesebb szervezet végez auditokat, ahol mégis, ott a felső vezetők tudatosan kérik azt. Jól láthatóan tudatosul a szereplőkben, hogy az audit nem IT probléma, hanem cégvezetői kérdés, ez egyébként a nemzetközi tendencia is.

Érzékelhetően megnőttek az elvárások az auditot végrehajtó szakemberekkel szemben is - a legtöbben CISA, ITIL és CISM végzettséget várnak el tőlük. A tapasztalatok szerint a külső behatolás, és az informatikai eszközök ellopása, elvesztése az egyik legjelentősebb incidens forrás.

Ezután Gyimesi Csaba (PwC) következett, aki viszont a nemzetközi trendeket ismertette. Az azonnal látszott, hogy az informatikai incidensek száma, és az ezekkel okozott károk, illetve ezek elhárítására tett erőfeszítések pénzben kifejezhető értéke töretlenül növekszik, ez jelenleg 48%-kal több költséget jelent a tavalyi számadathoz viszonyítva. Régi visszássága ennek a területnek, hogy a magyarországi támadásokat döntő többségében elhallgatják, alig találkozhatunk ezzel kapcsolatos beszámolókkal, illetve az is jellemző, hogy az áldozatok egyáltalán nem is veszik észre ezeket, pedig a nemzetközi statisztikák szerint 12 támadás ér egy átlagos céget naponta.

Érdekes, hogy a belső szálat tartalmazó, azaz a jelenlegi, vagy volt munkatárs segítségével történő támadások mértéke emelkedik ki a nemzetközi incidensek közül leginkább. Ebben a tekintetben a social engineering technikákkal kapcsolatos rendszeres dolgozói oktatások, képzések segíthetnének leginkább, illetve az is jellemző, hogy míg a nagyvállalatok rendszeresen költenek az IT biztonságra, addig a kis cégek spórolnak ezen, pedig mindenki valakinek a beszállítója, azaz a kockázat fennáll, hogy a bűnözők rajtuk keresztül jutnak el nagyobb volumenű célpontokhoz.

Blaskó Zoltán (T-Systems) az APT támadások kapcsán elmondta, hogy az ilyen módszerek áldozataiként adatlopást, hírnév csorbítást elszenvedő cégek komoly versenyhátrányba kerülnek, és komoly veszteségeket kénytelenek elkönyvelni az üzletmenetükben. A tervezett, célzott, és legtöbbször hosszú ideig rejtve maradó Advanced Persistent Threats magyar cégeknél is gyakran jelen van, jellemzően kamera képeket és megnyitott dokumentumokat rejtetten továbbító kártevőket, illetve POS terminálok adatait, valamint VPN és egyéb belépési jelszóadatokra vadászó kártékony kódokat találnak a vizsgálatokat végző szakemberek.

Kiemelte ugyanakkor, hogy a jelenlegi információk arról árulkodnak, hogy a támadások mindössze 20%-a jelent a hálózati rendszer elleni támadást, ezzel szemben sokkal inkább jellemző (80%), hogy azok a különféle alkalmazásokat, és sebezhetőségeit érintik. A helyzet normalizálása érdekében nem ártana javítani azon sem, hogy ma még a cégek 2/3-nál egyáltalán nincsen incidens elhárító csapat (IRT).

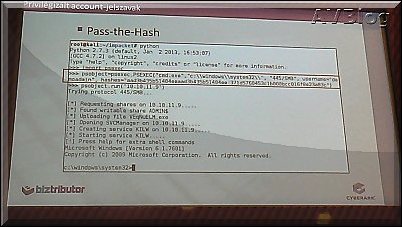

Kocsis "Shark" Tamás (Biztributor) két külön előadással is készült, az egyikben a privilegizált hozzáférések menedzsmentjéről beszélt. A problémát ugye az jelenti, hogy nem csak a hús-vér felhasználóknak, például Alice-nek és Bobnak van jelszavas hozzáférése, hanem léteznek olyan személytelen, sok esetben bedrótozott, és így változtathatatlan accountok is, amelyek különféle szervizek, adminok, szolgáltatások nevében futnak.

Ezzel nem csak az a gond, hogy ez így ellenőrizhetetlen és auditálhatatlan, hanem kőkemény security problémákat okoznak, itt elég ha csak a Pass The Hash támadási fajtára gondolunk, ahol magára az eredeti visszafejtett jelszóra nincs is szükség, elég a hash.

A statisztikák szerint az APT támadások készítői újabban "rákaptak" erre a könnyű módszerre, amit az is tetéz, hogy a Microsoft sajnos nem hajlandó elismerni a probléma súlyosságát - "This not a bug, this is a feature". Ezért érdemes lehet például a Cyber-Ark DNA tool segítségével helyileg ellenőrizni, mi a helyzet a hozzáféréseinkkel, és aztán a kész riport függvényében szükséges megalkotni valamilyen cselekvési tervet.

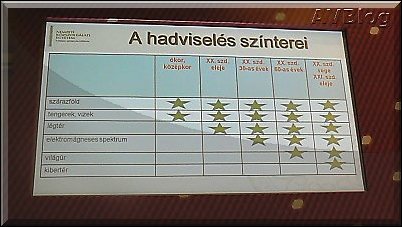

Dr. Muha Lajost, a Nemzeti Közszolgálati Egyetem oktatóját senkinek nem kell bemutatni, mostani előadásában pedig egy történelmi áttekintést kaptunk, milyen rögös úton jutottunk el a korai "szimpla" vírusproblémától a mai korunkat jellemző kiberbiztonságot firtató helyzethez.

A mintegy 20-30 évet felölelő időszak nem csak a vírusok, férgek, rootkitek, hátsóajtók, állami kémprogramok puszta evolúciójáról szól, hanem azokról a folyamatos erőfeszítésekről, és fontos feladatokról is, amelyek segítségével minden ország igyekszik saját infokommunikációját, kritikus infrastruktúráját minél hatékonyabban megvédeni. Ebbe a folyamatba illeszkedik bele például a 2013. évi L. törvényünk is.

Mindenesetre nem csak abban történt változás, hogy manapság a kibertér is a hadviselés színterévé vált, de azzal is érdemes tisztában lenni, hogy a kiberbűnözés egyre növekvő hullámában a hagyományos számítógépes bűnözés mellett ide sorolható a gyermekek szexuális kizsákmányolása és a bankkártya-csalások is.

Hirsch Gábor (Fortinet) előadásában olyan statisztikai adatokat mutatott, melyben hétköznapjaink elhárított támadásairól volt szó. A mennyiségeknél elképesztő számokkal szembesülhettünk: 72 ezer spam, 210 ezer hálózati behatolás próbálkozás, vagy 68 ezer blokkolt számítógépes kártevő - és mindez percenként.

Emellett arra is felhívta a figyelmet, hogy milyen váratlan és nagy pofon volt a szakmának a Stuxnet megjelenése, ahol a terepen repülőgépekről szétszórt USB kulcsokkal sikerült végül is a fertőzést az erőművi izolált környezetbe eljuttatni. Az is tény, hogy a SCADA rendszerek védelme erősen el van hanyagolva, és bár ezek sokszor rendkívül mostoha időjárási körülmények közt üzemelnek, mégis létezik rá ütőképes megoldás, de sajnos egyelőre még kevesen használják.

Makay Kálmán (Symantec) rámutatott, hogy Magyarország szereplése a botnettel fertőzött országok listáján sajnos nem túl jó eredmény, ezzel a helyzettel kapcsolatban még sok tennivaló lenne. Megemlítette még, hogy jelentős növekedés észlelhető a célzott támadások területén is, például az úgynevezett spear-phishing incidensek száma nemzetközi szinten folyamatosan emelkedik.

Emelkedett az adatszivárgások mértéke is, ez a tavalyi esztendőhöz képest 23%-kal nőtt. Szóba került itt is a biztonságtudatosság, illetve ennek hiánya, hiszen ha valaki átverhető, vagy megtévesztéssel valamilyen kártevő telepítésére rávehető, az óriási kockázatot jelent a munkahelyi adatokra nézve. Ezt elsősorban rendszeres oktatással, képzéssel lehet megelőzni.

Egy kerekasztal beszélgetés pedig a bevezetőben említett témakör, azaz a fogyatékossággal élők problémái köré szerveződött. Itt a Svájger Árpád által moderált beszélgetésben nemcsak az érintettek, Vincze Zsuzsanna és egy másik látássérült, Pál Zsolt (Pille) mondta el napi problémáit - például a bankszámla nyitás nehézségeit, vagy a magyarországi weboldalak felolvasószoftver segítségével átélt tapasztalatait, hanem a különféle cégek is igyekeztek aktívan részt venni a vitában, és a megoldás keresésben.

Biró Gabriella (Unicredit) elmondta, a telefonos banki ügyintézésnél biztonsági szabály, ha idegen, harmadik fél is beleszól a beszélgetésbe, akkor az ügyintézőnek kötelező bontani a vonalat. Ezzel akadályozzák meg, ha valakit akarata ellenére kényszerítenének tranzakcióra, igaz ez a gyengén látók esetében az esetleges segítő fél, például bankkártya számát bediktáló látó szerepét zárja ki.

Mindenesetre minden résztvevő konstruktívan állt a dologhoz, és a jövőben szívesen részt vesznek olyan módszerekről szóló egyeztetéseken, ahol megoldást lehet találni az ilyen és hasonló problémákra.

Sárosi Réka szerint az ELMŰ is igyekszik kezelni a helyzetet, így az ügyfélszolgálatos kollégák fel vannak készítve a segítőkész, empatikus hozzáállásra, ám a jogszabályi keretek szerinti két, független segítő, aki a látássérültnek felolvasná aláírás előtt a szerződést, sajnos itt sem valósul meg egyelőre.

Elmondható, hogy egy olyan újszerű, előremutató, a problémákra a figyelmet felhívó, és a lehetséges megoldásokat kereső eszmecsere indult el itt, amivel kapcsolatban egy év múlva talán már konkrét eredményekről is be tudunk majd számolni.

A végére maradt egy izgalmas beszélgetés Kemény Dénessel, a Magyar Vízilabda Szövetség elnökével. Tarján Gábor (ISACA) és dr. Vízi Linda (PR-AUDIT) arról faggatták a népszerű sportvezetőt, hogyan tudta-tudja kezelni karrierje során például az emberi problémákat.

Ebben érdekes párhuzamot vontak az IT biztonsági terület szokványos kulcsproblémáival, és az itt is jelentkező válságmenedzsment, személyi változások és döntések meghozatala, szakmai kiválasztások szempontjai, illetve konfliktus kezeléssel kapcsolatos elvekbe, az ezzel kapcsolatos dilemmákba, stratégia szempontokba kaphattunk bepillantást, mi hogyan zajlik a kulisszák mögött.

Ami nem csak szórakoztató és érdekes volt, de egy kiemelkedő személyiséget is megismerhettünk picit emberközelből. Például: "Bármit csinálsz, profi szinten csináld!", vagy "Ne a helyhez, hanem a személyekhez kötődj!"

Mindazonáltal a vezetői elvek, motivációk, emberekkel való bánásmód ilyen részletességű ismertetése vélhetően nem csak a sportkedvelőknek, hanem a magyarországi IT biztonsági cégek irányítóinak is tanulságos fejezet lehetett.