Nem akar vége szakadni az Edward Snowden által szivárogtatott anyagoknak, és nem csak a lassan három éve

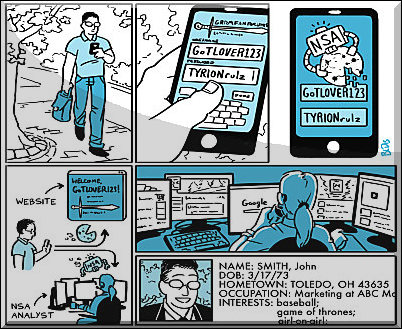

nyilvánosságra kerülő titkos adatok érkeznek azóta is folyamatosan, hanem meglepetések is. Azt már korábban is tudtuk, hogy a naplózott Google keresések, közösségi portálok aktivitása, az elektronikus levelezésen át a böngészési metaadatok, valamint az összes személyes adatig mennyi mindent böngészhettek előzetes engedélyek nélkül az NSA munkatársai. Ezúttal azonban egy érdekes cikkben igen szemléletesen azt is megmutatják, hogy ezek segítségével milyen játszi könnyedséggel és mennyire hihetetlen hatékonyan tudtak más életében kutakodni.

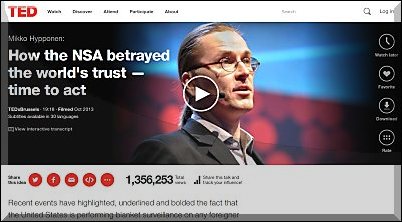

Mikko Hypponen korábbi TED-es előadásában - "Hogyan élt vissza az NSA a világ bizalmával - eljött a tettek ideje" ( How the NSA betrayed the world's trust) - minden eddiginél jobban összefoglalta a tömeges megfigyeléssel kapcsolatos aggodalmakat, nem véletlenül nézték már meg eddig több, mint 1 millió 300 ezren.

Amikor annak idején bebizonyosodott, hogy az XKeyscore többek közt például a Google kereséseket is figyelte/gyűjtötte, az e miatti felháborodás sodort aztán sokakat a Duck-Duck-Go keresőhöz, amely ígérete szerint anonim, azaz szándékosan nem naplóz, nem gyűjt, így egy későbbi esetleges ügyészi megkeresésre nincs mit átadni.

Ha már megkeresések témájánál tartunk, aki kedveli az izgalmakat, annak érdemes a feltörés áldozatává lett Hacking Team nevű olasz, kormányzatoknak kémprogramokat árusító hekkercsoportról szóló beszámolót elolvasni, mert a tőlük kiszivárgott 400 GB publikussá vált dokumentum sok érdekességet rejt.

Ugyancsak nemrég jelent meg az is, miszerint rekord mennyiségű adatot igényeltek az amerikai hatóságok a T-Mobile szolgáltatótól, az előző évhez képest ezek száma 11%-kal emelkedett, 351 ezer ilyen hivatalos megkeresést rögzítettek.

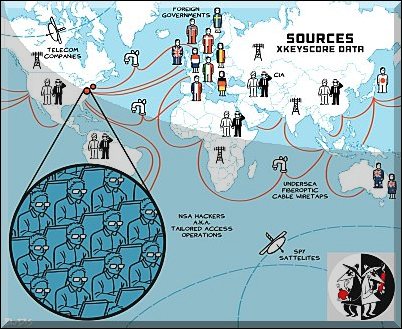

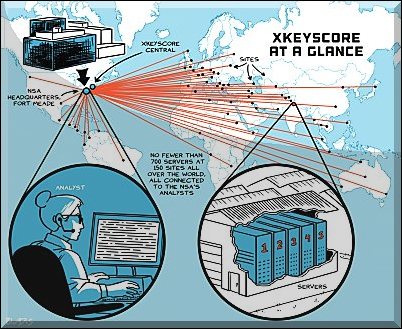

De térjünk vissza az XKeyscore programhoz, a friss adatokból az is kiderül, hogy az adatgyűjtés kezdete még korábbi, ahogyan azt gondolták, kezdete 2008-ra tehető. Az infrastruktúrában több mint 700 szerver állt üzemben az USA-ban, Mexikóban, Brazíliában, az Egyesült Királyságban, Spanyolországban, Oroszországban, Nigériában, Szomáliában, Pakisztánban, Japánban, Ausztráliában, és meg további más országokban.

A dokumentumok szerint a szerverek "full-take data" módban, azaz a teljes hálózati forgalom rögzítésével dolgoztak, és az így begyűjtött teljes adathalmazt 3-5 napig, a metaadatokat pedig 30-tól 45 napig őrizték meg.

A The Intercept hoz is pár példát, mennyire testre szabottan lehetett adatokat - képek, dokumentumok, hanghívások, webkamera fotók, webes keresési előzmények, router infók, közösségi oldalak használatával kapcsolatos információk, billentyűzet naplózás, Skype VOIP beszélgetések, stb. - gyűjteni az éppen aktuális célszemélyekről.

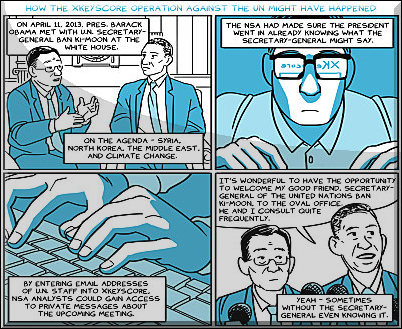

Például amikor Barack Obama az ENSZ főtitkárral, Ban Ki-moon-nal tárgyalt, mennyivel könnyebb lehetett mindez a főtitkár összes munkatársa levelezésének ismeretében :).

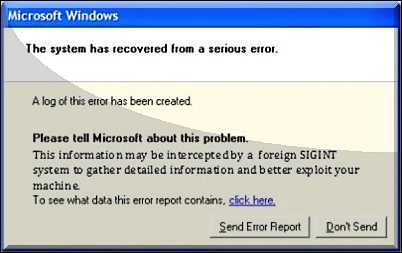

A lehetőségeket jól illusztrálja az példa is, amelyben magáncégek alkalmazottait is mennyire hatékony igyekeztek megfigyelni, ehhez pedig minden létező eszközt igénybe vettek, többek közt például a hamis Windows összeomlás jelentőt is.

Az is érdekes momentum volt, amikor idén májusban kiderült, hogy az XKeyscore mindezeken felül a Google App Store segítségével az Androidos okostelefonok nyomkövetésére is alkalmas volt.

Aki a privát szférájának megerősítésén gondolkodik, annak két érdekes olvasnivalót is ajánlunk. Az egyik egy felmérés, amelyben azt vizsgálták, az amerikai felhasználók milyen változtatásokat, lépéseket tettek az állami kémprogramok totális kontrollja ellen.

Például 25% használ azóta bonyolultabb jelszavakat, 15% félelmében ritkábban használja a közösségi oldalakat, 13% eltávolított a gépéről olyan programokat, amikben megrendült a bizalma, sőt 14% nyilatkozott úgy, hogy azóta az online kommunikáció helyett inkább személyesen beszél ismerőseivel.

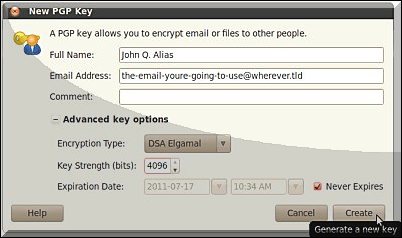

A másik poszt inkább a gyakorlati teendőkre fókuszál, ebben a fájl-, lemez- illetve a levelezés titkosítása, a wifi biztonságosabb használata, a megbízható alkalmazások kiválasztása, a saját adatok rendszeres mentése, valamint készülékeink vírus- és fizikai védelme, és hasonló dolgok, tippek, jó tanácsok szerepelnek benne.

Nem kell ahhoz James Bondnak lenni, hogy olyan titkaink legyenek, amiket nem akarunk mindenkivel megosztani. Védeni a magánéletüket, védeni a privát szféránkat nem ördögtől való elrugaszkodott perverzitás, hanem egy teljesen normális hétköznapi emberi igény :)

pythonozok · http://visszabeszelo.blog.hu 2015.07.08. 21:03:52

Ezzel menj el mondjuk egy olyan oldalra, mint a hup és említsd meg a nagyeszűeknek! ;)

Tuti lesz 6-8 olyan, akinek "semmi védendő, nem publikus" anyag nincs a gépén. És sokszor olyanok állítják ezt, akik a céges VPN-t használják ugyanarról a gépről, ahonnan pornót nézegetnek... :D

(igaz, ezek szokták arról is megmondani a tutit, hogy nem kell ugyanezért se tűzfal, se víruskereső, merminek...)

MOPO3OB · http://tinyurl.com/fakeb0ok 2015.07.09. 09:23:15

pythonozok · http://visszabeszelo.blog.hu 2015.07.09. 09:30:21

A hazai IT szaklapok egyik gyöngyszeme, nagyjából a prog.hu szintjén.

MOPO3OB · http://tinyurl.com/fakeb0ok 2015.07.09. 10:22:17

ze11 2015.07.13. 18:18:34

ze11 2015.07.13. 18:21:28

ze11 2015.07.13. 18:22:05

gothmog 2015.07.14. 13:40:29

ze11 2015.07.14. 14:03:08

pythonozok · http://visszabeszelo.blog.hu 2015.07.15. 17:46:20

hup.hu/node/141564