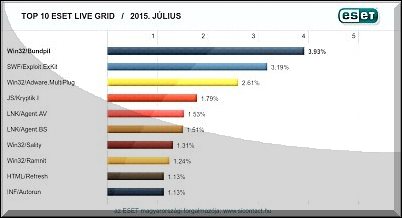

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2015. júliusában a következő 10 károkozó terjedt a legnagyobb számban.

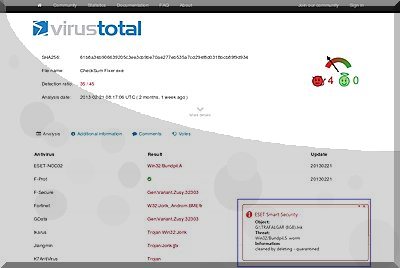

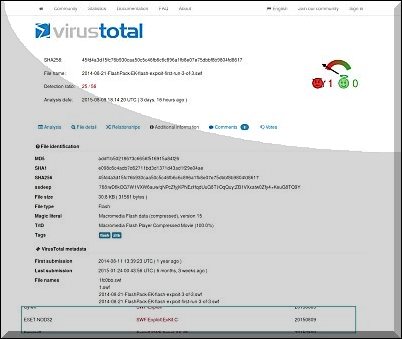

Ebben a hónapban egy új kártevő jelent meg a listánkon, és rögtön a második helyet foglalta el. Az SWF/Exploit.ExKit egy általános összesítő elnevezése azoknak a különféle kártékony kódoknak, amelyek az Adobe Flash szoftverben levő sebezhetőségeket, biztonsági réseket használják ki. Ha a fertőzés sikeres, az lehetővé teszi a távoli támadók számára, hogy az adott rendszeren a felhasználó tudta nélkül tetszőleges kódot futtathassanak.

A gyűjtőnév arra utal, hogy az ilyen trójaiakat elsősorban úgynevezett Exploit Kit-ekkel, azaz kártevő készítő készletekkel generálják. A hatékony védekezéshez nem csak a naprakész vírusvédelem, hanem az Adobe Flash modul frissítése is szükséges.

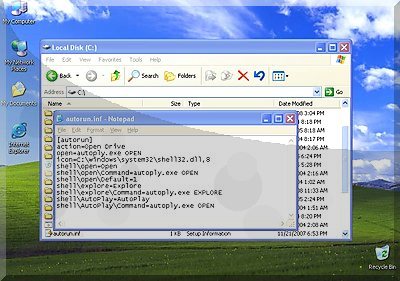

Újabb verzió képviselteti magát az LNK/Agent trójai családból, így az ötödik és hatodik helyen is az a kártékony link hivatkozást tartalmazó kártevő található, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve sokban hasonlít a régi autorun.inf működési mechanizmusára.

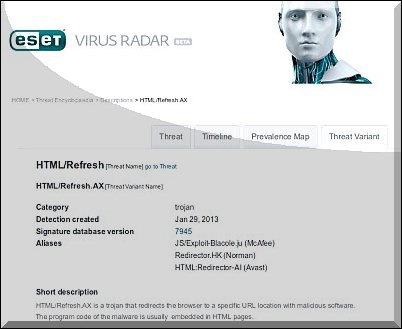

Visszatért a HTML/Refresh, ezúttal kilencedik helyezettként üdvözölhetjük. A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található, vagyis érdemes vigyázni a böngészésnél, például élhetünk az automatikusan lefutó scriptek tiltásával.

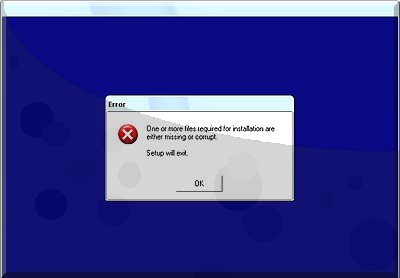

Az ESET Radar Report e havi kiadásában ezúttal arról olvashatunk egy könnyed hangvételű visszatekintést, hogy milyen problémák forrása lehet a programozásnál a nullával való osztás. Az elemi matematikában a nullával való osztás értelmetlen, viszont amikor számítógépes programot írunk, ezt az esetet le kell modellezni saját hibakezelő rutinnal, ellenkező esetben a rendszer üzenetet küld, vagy valamilyen előre nem látható technikai hibába futhatunk bele. Programozási nyelvenként is eltérő, pontosan mi történik a nullával való osztáskor, hiszen C/C++ esetében hibaüzenetet kapunk, míg például Java használatnál egy speciális "Double.POSITIVE_INFINITY" vagy "Double.NEGATIVE_INFINITY" értéket hívunk elő ezzel.

Egy biztos, a programok alapos tesztelésénél azt is ellenőrizni kell, hogy ezeket az eseteket is probléma mentesen le tudja-e kezelni az alkalmazás, hiszen hibás eredményt, lefagyást, vagy egyéb nem kívánatos mellékhatást nem szabad produkálniuk.

Az antivirus blog júliusi fontosabb blogposztjai között először is beszámoltunk arról, hogy egy közös nemzetközi hadművelet keretében a hatóságok nagy erőkkel lecsaptak a Zeus és Spyeye banki trójait terjesztő, és alkalmazó bűnözői hálózatra. A most leleplezett bűnözői csoport által okozott kár mértéke eléri a 2.2 millió eurót.

Írtunk emellett arról, hogy Kalifornia államban mostantól már kizárólag csak olyan telefont lehet értékesíteni, amelyben alapértelmezetten engedélyezett állapotban tartalmazza a lopásgátló Kill Switch opciót. Korábban a tesztelt városokban 20-40%-kal csökkent a mobil lopások száma.

Szóba került emellett az is, hogy mostanában nagyon kedvelt trükk, hogy népszerű játékok hamisított hasonmásaival terjesztenek kártékony trójai kódokat a Google Play áruházban.

Ezúttal a Cowboy Adventure és a Jump Chess programokról derült ki, hogy egy adathalász Facebook bejelentkezési ablakot dobott fel, és aki ide begépelte az azonosítóját, azt a program ellopta, és észrevétlenül egy távoli szerverre továbbította.

Arról is értesülhettünk, hogy a Microsoft azt tanácsolja a Skype felhasználóknak, hogy haladéktalanul változtassák meg jelszavukat.

Egy új, látszólag valamelyik ismerősüktől érkező átverős link egy .ru végződésű oldalra vezet, a trükk végén pedig az ismeretlen támadók hozzáférnek az áldozat névjegyzékéhez, illetve sokan arról panaszkodtak, hogy azóta elérhetetlenek lettek ismerőseik számára.

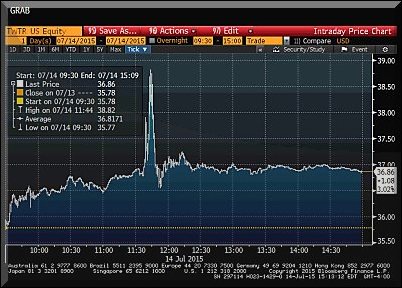

Egyik posztunkban az volt olvasható, hogy eladják a Twittert. Vagy mégsem? A Bloomberg nevében megjelent beszámoló szerint érkezett egy 31 milliárd dolláros felvásárlási ajánlat a Twitterre.

Az információt később a valódi Bloomberg cáfolta, ám a csaló elkövetőket egyelőre még nem azonosították. De valakiknek ez biztosan szépen hozott a konyhára.

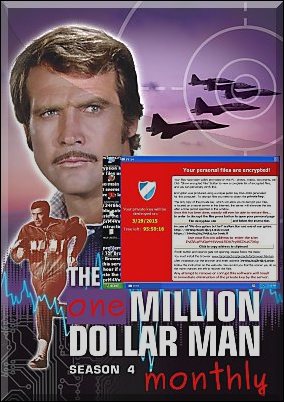

Végül hírt adtunk róla, hogy a legfrissebb szövetségi jelentések arról számolnak be, miszerint a felhasználói adatokat titkosító zsarolóprogramok immár 1 millió dollár (282 millió HUF) kárt okoznak havonta.

A fertőzési módok közt megtalálhatóak a kártékony kódokat tartalmazó preparált hirdetésekre való kattintás, a kéretlen e-mail üzenetben kapott csatolt rosszindulatú mellékletek és a fertőzött weboldalak is.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2015. júliusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 19.37%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a júliusi fertőzések között: 3.93%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

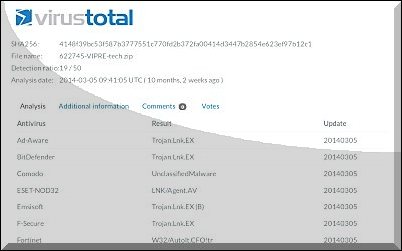

02. SWF/Exploit.ExKit trójai

Elterjedtsége a júliusi fertőzések között: 3.19%

Működés: Az SWF/Exploit.ExKit egy általános összesítő elnevezése azoknak a különféle kártékony kódoknak, amelyek az Adobe Flash szoftverben levő sebezhetőségeket, biztonsági réseket használják ki. Ha a fertőzés sikeres, az lehetővé teszi a távoli támadók számára, hogy az adott rendszeren a felhasználó tudta nélkül tetszőleges kódot futtathassanak. A gyűjtőnév arra utal, hogy az ilyen trójaiakat elsősorban úgynevezett Exploit Kit-ekkel, azaz kártevő készítő készletekkel generálják.

Bővebb információ: http://www.virusradar.com/en/SWF_Exploit.ExKit.AS/description

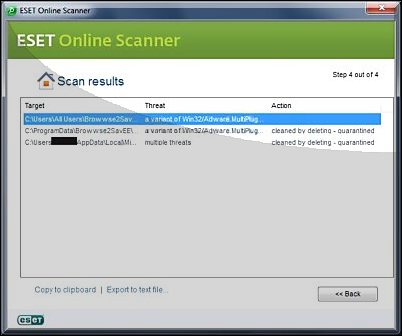

03. Win32/Adware.MultiPlug adware

Elterjedtsége a júliusi fertőzések között: 2.61%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potentially Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben.

Bővebb információ: http://www.virusradar.com/en/Win32_Adware.MultiPlug.H/description

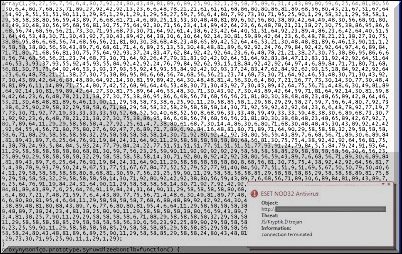

04. JS/Kryptik.I trójai

Elterjedtsége a júliusi fertőzések között: 1.79%

Működés: A JS/Kryptik egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját.

Bővebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

05. LNK/Agent.AV trójai

Elterjedtsége a júliusi fertőzések között: 1.53%

Működés: A LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

06. LNK/Agent.BS trójai

Elterjedtsége a júliusi fertőzések között: 1.51%

Működés: A LNK/Agent.BS trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BS/detail

07. Win32/Sality vírus

Elterjedtsége a júliusi fertőzések között: 1.31%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

08. Win32/Ramnit vírus

Elterjedtsége a júliusi fertőzések között: 1.24%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

09. HTML/Refresh trójai

Elterjedtsége a júliusi fertőzések között: 1.13%

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

Bővebb információ: http://www.virusradar.com/en/HTML_Refresh/detail

10. INF/Autorun vírus

Elterjedtsége a júliusi fertőzések között: 1.13%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun