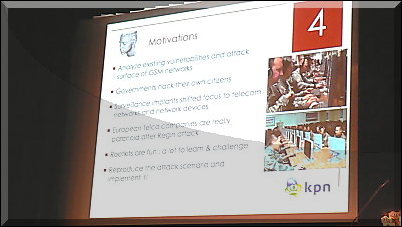

Mi is a hackelés? - tette fel a kérdést az idei Hacktivity konferencia keynote speakere, Felix FX Linder. Bár a konkrét kész választ itt is nélkülözni voltunk kénytelenek, azért ebből is és az előadásokból, demókból, workshopokból sok minden világos lett. Aktuális veszélyek, a közelmúltban megismert sebezhetőségek, nemrég lezajlott incidensek - ekörül forgott a világ a hackerek budapesti találkozóján október 9. és 10. között.

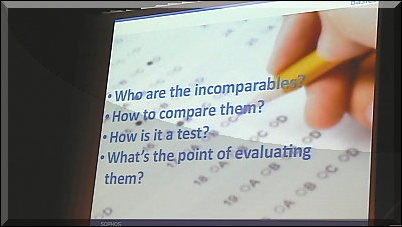

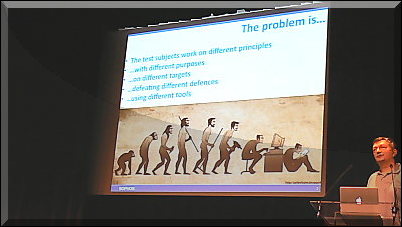

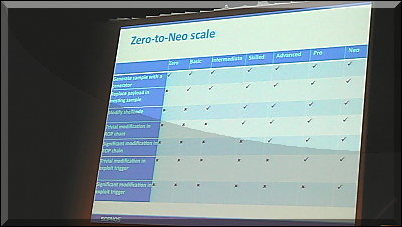

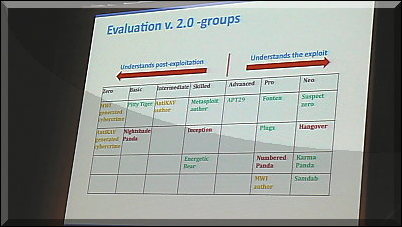

A második nap nyitóelőadását Szappanos Gábor tartotta, és azt a kérdést boncolgatta, vajon a különféle APT-ket, azaz folyamatos fenyegetést jelentő fejlett támadásokat létrehozó bűnözői csoportok mennyire profik az exploitok kihasználása területén.

Tényleg a legmagasabb szintű programozói képességekkel rendelkeznek? Nos a válasz egyértelműen nem, a tudásszint csapatonként változó, bár természetesen mind a vérprofi, mind pedig a dilettáns munkára lehet példát találni.

Egy viszonylag új Word sebezhetőség (CVE20140761) jelen esetben jó lehetőséget nyújtott a szakember számára, hogy egy részletes összehasonlítást végezzen el a különböző ismert csoportok hozzáértése között Zero-tól Neo-ig :-), mert ezt a bizonyos exploitot már számos APT támadáshoz felhasználták, pontosabban megpróbálták felhasználni több-kevesebb sikerrel.

A Hacktivity előadás bizonyos értelemben mintegy kiegészítése, demonstrálása, illetve továbbgondolása volt a korábbi "Elite APT hackers aren’t always elite coders" című érdekes cikknek.

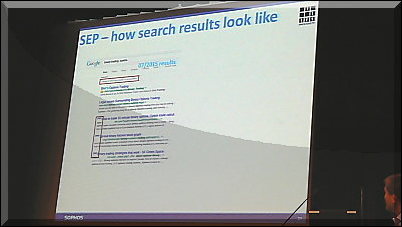

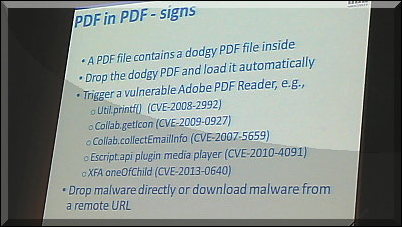

A következő előadást szintén a nagyteremben láthattuk, amelyben Jason Zhang a fertőzött PDF (Portable Document Format) dokumentumokról tartotta.

A kártékony kódok fejlesztői folyamatosan igyekeznek minél szélesebb körben terjeszteni az ilyen állományokat, így például a keresőmotorok találatait is rendszeresen mérgezik velük.

A PDF fájlokba történő kártékony kódok, például Javascriptek beágyazása révén a bűnözők különféle rejtett tevékenységeket végezhetnek, így további észrevétlen letöltéseket végezhetnek, manipulálhatják a keresési találatokat, illetve kártékony URL-ekre irányíthatják át a böngészőt.

Emlékezetes, hogy a manipulált PDF-ek olyan fertőzésekben is kulcsszerepet játszottak, mint például 2012-es New York Times szerkesztőség elleni kínai támadás.

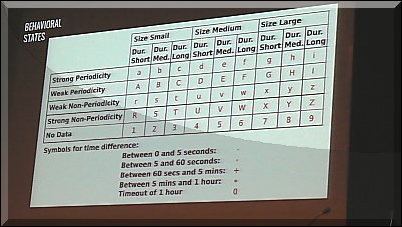

Izgalmas megközelítést ismerhettünk meg a rendkívül szuggesztív előadónak bizonyuló Sebastian Garcia részéről.

Elgondolása szerint ugyanis van módszer arra, hogy felismerhessük a célzott hálózati támadásokat, ehhez pedig felállított egy azonosítási és észlelési modellt, amely a kártékony kódok jellegzetes hálózati viselkedését veszi górcső alá.

A Stratosphere IPS projekt keretében a célzott támadások hálózati kommunikációjában mintákat azonosítanak aszerint, hogy egy-egy minta mennyi ideig észlelhető és milyen gyakorisággal ismétlődik.

Ennek ismeretében kategorizálják a hálózati mintákat, illetve ezeket a gépi tanulás segítségével elemzik, így ezek segítségével hatékonyan ismerik fel a tipikus kártékony adatforgalmat. Az előadásban említett szoftver és a hálózati kommunikációs adathalmazok is szabadon letölthetők a fejlesztők weboldaláról.

Érdekes dilemma ugyanakkor, hogy úgynevezett "tiszta" kommunikációs mintát rendkívül nehéz gyűjteni, hiszen például sosem lehetünk benne biztosak, hogy nem tartalmaz valamilyen új, ismeretlen APT típusú adatforgalmat is. Bár a módszer ugyan nem csodaszer, mégis nagyban segíthet a gyanús forgalmak leleplezésében.

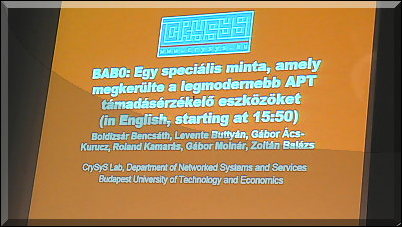

Bencsáth Boldizsár bemutatójában a BAB0-val találkozhattunk. Eredetileg a Tolkien regényekből (Hobbit) ismerhetjük a babókat, akik különös apró teremtmények.

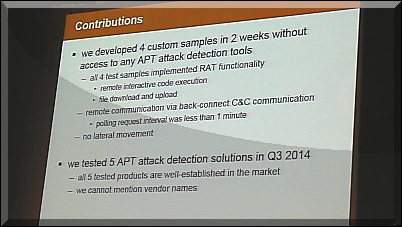

Jelen esetben a BAB0 is agyafúrtan megkerüli a védelmeket, amely itt egy olyan a speciális minta, amelyet direkt ennek tesztelése céljából fejlesztettek ki, és amely a legmodernebb APT (folyamatos fenyegetést jelentő fejlett támadások) támadásérzékelő eszközök közül ötön is sikeresen túljutott.

A BAB0 C++ nyelven íródott, és tartozik hozzá egy szerver oldali PHP-ben készült komponens is. Maga a script kódja egy PNG állományba rejtve található, a C&C forgalom pedig HTTP lekérések és válaszok közé rejtve utazik.

A készítők ezzel a projekttel arra akarták látványosan felhívni a figyelmet, hogy a hangzatos ígéretekkel ellentétben sajnos nem létezik üdvözítő 100%-os megoldás APT-k ellen, sőt a meglévő védelmeknek is rengeteget kell még fejlődni hatékonyságban.

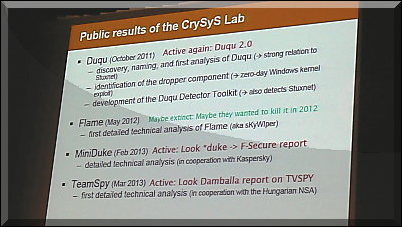

Szó esett ezen felül a Duqu 2.0 kártevőről is, amely számos ponton - ugyanaz az AES titkosítás, szintén C++ nyelv, egyező magic number értékek, stb. - mutatott hasonlóságot a korábbi hírhedt állami kémprogram elődökhöz (Stuxnet, Duqu 1.0, Flame, stb.) viszonyítva.

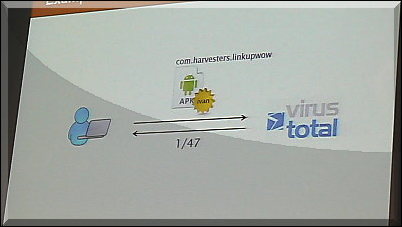

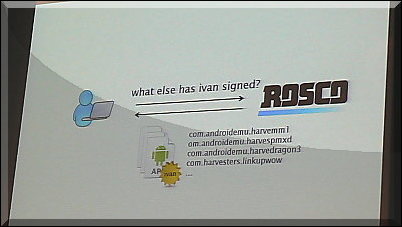

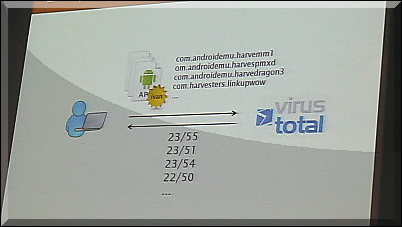

Ennek kapcsán arról a projektről is hallhattunk, amely már elindult egy ideje, de talán sokak számára esetleg nem ismert, ez pedig a R.O.S.C.O.

Ez a rövidítés a Repository Of Signed COde szavakból származik, és a kezdeményezés célja az volt, hogy a korábban leleplezett, például állami kémprogramok, egyéb kártevők által alkalmazott kétes, jogtalanul használt, lopott, vagy hamis tanúsítványokat összegyűjtve publikus információforrásként segítsen beazonosítani a felhasználóknak a rosszindulatú hitelesítő objektumokat.

Összességében elmondhatjuk, hogy a megszokott helyszínen, a tavalyinál talán picit kevesebben látogatták meg az elődadásokat. A kiemelt témákra azonban mindig nagy tömegek voltak kíváncsiak, például a második napon Bencsáth Boldizsár bemutatóján is telt ház volt.

A teljesség igénye nélkül, néhány érdekesebb prezentációt kiragadva ez a volt a 2015-ös Hacktivity beszámoló. Emellett számos előadás, bemutató, workshop, hardver hackelés, és természetesen az elmaradhatatlan lockpicking is volt, a budapesti Hackerspace jóvoltából pedig még finom Mate teát is kortyolgathattunk.

Aki kihagyta, sajnálhatja, de szerencsére az előadás anyagok az előző évek gyakorlatához hasonlóan hamarosan elérhetőek lesznek a Hacktivity hivatalos weboldalának archívumában.