Az ESET kutatói egy olyan kártékony kódot fedeztek fel, amely legalább 2008 óta elkerülte az internetbiztonsági szakemberek figyelmét. A Win32/Prikormka néven észlelt kártevőt kiberkémkedésre használják elsősorban kormányellenes szeparatisták ellen a függetlennek kikiáltott Donyecki és Luhanszki Népköztársaságban.

A hazánkkal szomszédos Ukrajnában elég gyakoriak az ilyen típusú támadások, pár hónapja áramszolgáltatókat támadtak kiberbűnözők, aminek köszönhetően áramkimaradások is voltak a térségben.

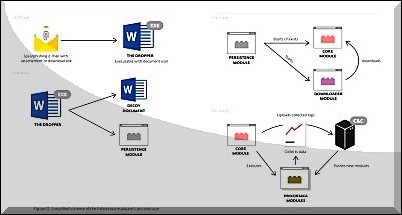

A fertőzés terjesztéséhez a Groundbait művelet keretein belül többnyire adathalász e-maileket használtak. A műveletet az ESET kutatói nevezték el Groundbait, azaz etetőanyag műveletnek, az egyik sajátossága után.

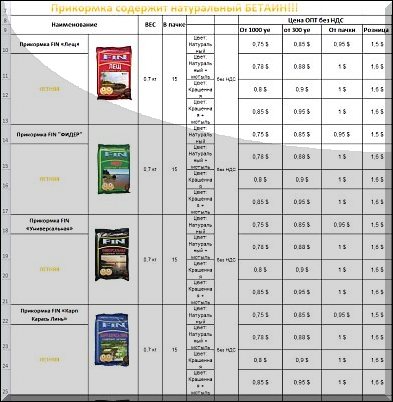

Míg a kampányok többsége ugyanis a jelenlegi ukrán geopolitikai helyzethez és a Kelet- ukrajnai háborúhoz köthető témákat használt, hogy rávegye az áldozatokat a rosszindulatú csatolmány megnyitására, a szóban forgó kampány egy halászati etetőanyagok árlistáját mutatta.

Robert Lipovsky, az ESET senior antivírus kutatója elmondta, Ukrajna több célzott kibertámadással is szembesült. Felfedezték, hogy több kampány a hírhedt BlackEnergy zsarolóvírus családot használja, amelyek közül az egyik hosszabb áramszünetet okozott.

A Groundbait műveletben azonban egy korábban ismeretlen rosszindulatú kódot használtak a támadók.

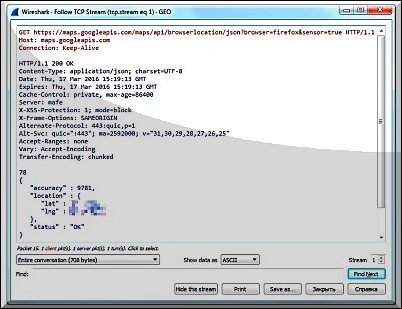

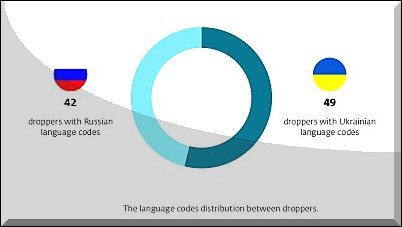

Ahogyan az a célzott támadásokkal lenni szokott, a forrás megtalálása bonyolult, mivel nehéz döntő erejű bizonyítékot találni. Az ESET kutatásai azt mutatták, hogy a támadók valószínűleg Ukrajnán belül működnek. Akárkik is legyenek, feltételezhető, hogy a művelet politikai indíttatású.

A szeparatisták mellett a kampány célpontjai között ukrán kormányzati tisztviselők, politikusok és újságírók szerepeltek.