Újabb kibertámadás sújtotta az ukrán közlekedési és kormányzati szerveket, amelynek során a hivatalok számítógépein található adatokat titkosították a kiberbűnözők. A hivatalos források elismerték a Kiev Metro, az Odessa repülőtér és számos orosz szervezet érintettségét.

Az ESET szakemberei a kijevi esetet vizsgálva megállapították, hogy a kibertámadáshoz a Diskcoder.D, a hírhedt Petya zsarolóvírus egy új variánsát használták a bűnözők. A Diskcoder előző verzióját 2017 júniusában alkalmazták egy világméretű, romboló kibertámadásban.

Az ESET telemetriája a Diskcoder.D többszáz előfordulását regisztrálta. Az észlelések fő területei Oroszország és Ukrajna voltak, azonban észleltek eseteket Törökországban, Bulgáriában és más országokban is.

Az ESET kutatóinak részletes elemzéséből kiderült, hogy a Diskcoder.D a Mimikatz programot használta a jogosultságok megszerzéséhez a fertőzött rendszerekben. A szakemberek szerint a Bad Rabbit elnevezésű kártevő egyik terjesztési módja a Drive-by download módszer.

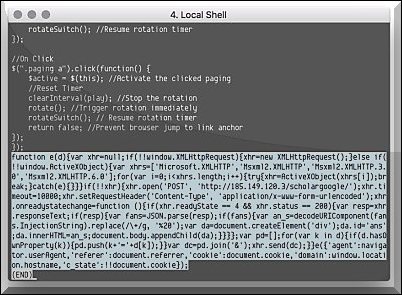

A bűnözök megfertőztek néhány népszerű weboldalt, és JavaScriptet helyeztek az oldalak HTML kódjába, vagy .js fájljaiba. A Win32 / Diskcoder.D kártevő ráadásul képes SMB-n keresztül is terjedni.

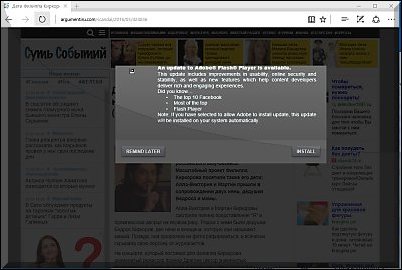

A kiszolgáló szerveren alkalmazott logika képes meghatározni, hogy egy adott látogató érdekes-e, és ha igen, akkor további tartalmat ad hozzá a meglátogatott oldalhoz.

Ebben az esetben a böngésző középső részén megjelenik egy felugró ablak, amely a Flash Player frissítésének letöltését kéri, a telepítésbe engedélyezésével az adatok titkosítása kezdetét veszi, majd megjelenik a zsaroló üzenet.

A támadás további érdekessége, hogy az érintett nagyvállalatokat egy időben támadta a vírus, így lehet, hogy a bűnözők már bent voltak a rendszeren belül, és egyszerre indították meg a watering hole (ahol a célpontok által sűrűn látogatott webhelyeket kompromittálják) támadást, mivel nincs nyoma annak, hogy a vállalatok a hamis Flash Player frissítésnek estek volna áldozatul. Az ESET felhasználói védve vannak a támadás ellen.

A szakemberek tovább vizsgálják a támadás részleteit, és az esetleges további eredményeket azonnal a nyilvánosság elé tárják majd. További információ és részletes elemzés olvasható a WeLiveSecurity angol nyelvű blogbejegyzésben.