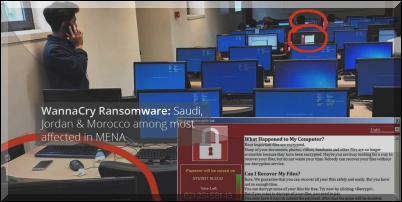

2017. május 12-én a WannaCryptor (más néven WannaCry vagy WCrypt) a világ minden részén felbukkant és soha nem látott mértékben pusztított a számítógépes rendszerekben. A vírustámadások nemcsak felesleges idegeskedést, utánajárást, intézkedést jelentenek, hanem nagyon gyakran anyagi károkat is okoznak.

A zsarolóvírusok a 2013-as megjelenésük óta új korszakot hoztak el a számítógépes vírusok világába, az első "fecske" a CryptoLocker volt. Korábban az újrainduló gép, a délután ötkor induló zenelejátszás, a nevünkben küldözgetett spam üzenetek nem jelentettek akkor fenyegetést, mint amit az értékes, pótolhatatlan fájljaink elvesztése.

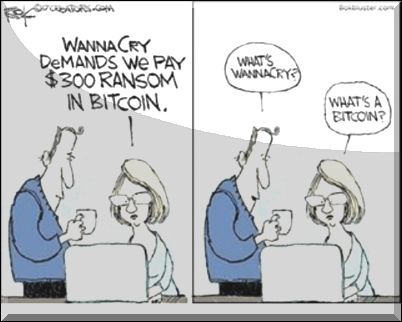

A bűnözők igen erős kódolással és roppant rövid idő alatt titkosítják az állományainkat a megfertőződött gépünkön, és ezek helyreállításáért váltságdíjat követelnek valamilyen virtuális valutában.

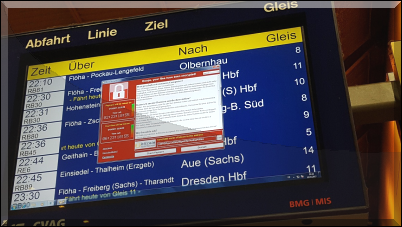

A WannaCry esetében két visszaszámláló óra is látható volt a megtámadott gépek képernyőjén: az egyik leteltével emelkedett a kb. 300 dollárról induló váltságdíj összege, a másik számláló nullára érésekor pedig a vírus megsemmisítette a fájljainkat.

A hétköznapi magánfelhasználóknak ez nagyobb csapást jelentett, hiszen egy céges környezetben jobban szabályozott a rendszeres mentések köre és a hibajavítások azonnali futtatásának a rendje.

Azonban nem szabad elfeledkeznünk arról sem, hogy a kiberbűnözők szavahihetősége legalábbis megkérdőjelezhető: nincs garancia arra, hogy ha fizetünk, akkor visszakapjuk a titkosított állományainkat, hiszen bűnözőkkel kerültünk kapcsolatba, nem pedig Grál lovagokkal. Hasonlóan történt a WannaCry kártevő esetében is, ahol a támadók nem tartották be a titkosított fájlok feloldására tett ígéreteiket, pedig az áldozatok közül sokan kifizették a váltságdíjat.

A támadók nem is rendelkeztek olyan technikai megoldással, amelynek révén megállapíthatták volna, hogy ki fizetett vagy ki nem, így a titkosítás feloldásához szükséges kódokat sem adhatták oda a megzsarolt felhasználóknak, tehát itt ezt hamisan ígérték meg, hazudtak.

Ha előreugrunk 2020-ig, akkor azóta három év telt el, de a WannaCryptor továbbfejlesztett változatai azóta is vezető szereplői a ransomware területnek. Az ESET 2020. első negyedévére vonatkozó fenyegetési jelentése szerint a WannaCryptor továbbra is vezeti a ransomware család rangsorát: konkrétan a ransomware észlelések több, mint 40%-át teszi ki.

Domináns pozíciója áprilisban sem gyengült jelentősen, bár kevesebb, mint egy százalékponttal visszaesett az előző hónaphoz képest. Ez meglehetősen nyugtalanító, figyelembe véve, hogy csaknem három év telt el a 2017. májusi eredeti rekordkitörés óta.

Az eredeti sérülékenység, amely elősegítette az egész WannaCryptor-válságot, EternalBlue névre hallgat, amelyet a Shadow Brokers csoport szabadított rá az online világra, miután állítólag ellopták azt az Egyesült Államok Nemzetbiztonsági Ügynökségétől, az NSA-től. A hírhedt exploit felhasználásával végrehajtott támadások azóta sem szűntek meg teljesen, bár az idei esztendő első negyedévében valamelyest csökkentek.

Habár a statisztika biztatónak tűnhet, három év elteltével az EternalBlue továbbra is releváns fenyegetés, hiszen naponta több százezer támadási kísérletről beszélünk a védetlen rendszerek esetén. A Shodan szerint potenciálisan egymillió olyan gép van, amely sebezhető az EternalBlue-s exploit-ok révén.

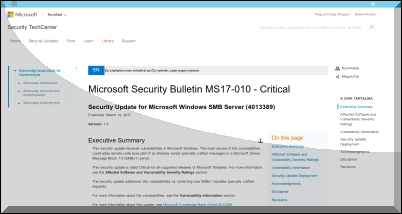

Visszatekintve nyugodtan kijelenthetjük, hogy a kitörés elkerülhető lett volna, ha a felhasználók világszerte megtették volna a szükséges lépéseket, és időben futtatják a javításokat. A sebezhetőséget ugyanis korábban már jelentették a Microsoft számára, aki egy kritikus biztonsági frissítést is közzétett akkoriban egy szokásos "Patch Tuesday" javítás részeként, mindezt már 59 nappal, azaz két hónappal a globális kitörés kezdete előtt.

A WannaCry óta eltelt három év ellenére sokan még mindig alábecsülik a számítógépes rendszereik naprakész patch-elésének fontosságát, azaz az azonnali hibajavítások alkalmazását, és szemlátomást nem tartják magukat az ezt javasló best practice tanácsokhoz sem. Igen érdekes utóélete volt az első változatot leállító Marcus Hutchinsnak is, akit először a net megmentőjének kiáltottak ki, majd később az FBI letartóztatta.

Ahhoz, hogy elkerülhessük a fertőzést, adatvesztést, tartsuk naprakészen szoftvereinket, és kombináljuk ezt a gyakorlatot egy megbízható, többrétegű végpontvédelmi termékkel! Nagyon fontos, hogy a rendszer automatikus frissítését mindig engedélyezzük és az automatikusan letöltődő javítócsomagok telepítését se halogassuk. Legyenek jól konfigurálva a szoftverek, a felesleges RDP kapcsolatokat tiltsuk le - ez utóbbi is számos fertőzést okozhat.

Emellett hasznos, ha nem kattintunk ismeretlen személytől származó levélben érkező linkre, mellékletre. Ha mindezeket betartjuk, az sokat jelent majd a ransomware és minden egyéb rosszindulatú támadás elleni védekezésben. A zsarolóvírusos fenyegetésekre egy külön aloldalon olvasható minden fontos tudnivaló az ESET weboldalán az alábbi linken.