Csak éppen senki nem mondja nekik, hogy csendesebben vigadjanak. Ismét itt egy újabb nagy csomag lopott/kiszivárgott LinkedIn account, számszerűsítve egész pontosan 700 millió, ami nem csak gombócból sok. Idén már másodszor történik ilyen, a korábbi esetben 500 millió felhasználói adatot kínáltak eladásra. Szóval nem csak a Facebook szenved az ilyesmitől.

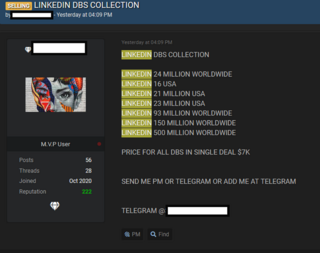

Június 22-én egy TomLiner nevű GOD User rangú felhasználó bocsátotta áruba a fent említett 700 millió LinkedIn accountot, amelyek tartalmazzák a teljes nevet, a felhasználó nemét, e-mail címeket és telefonszámokat, valamint részletes információkat a felhasználók szakmai tapasztalatairól.

Ez elég nagy szám, ha a hivatalosan is közölt LinkedIn taglétszámmal vetjük egybe, ami most éppen 756 millió, vagyis ha igaz a dolog, akkor szinte az egész (92%) adatbázist jelentheti.

Nyomatékképpen egy millió adatrekordot publikussá is tettek mintának, ezt pedig azután biztonsági kutatók alaposan átvizsgálták és elemezték. A Privacy Sharks munkatársai szerint a fájl valóságos adatokat tartalmaz, és még arra sem utalnak egyértelmű jelek, hogy esetleg trükközésből valamilyen korábbi adatsértés állományát turbózták volna fel az eladók. A pár hónappal korábbi, 500 millió rekordot tartalmazó adatbázisért négy számjegyű összeget kértek amerikai dollárban.

A Privacy Shark a mintaadatok elemzését még etikusnak tartja, ám a teljes adatbázis megvásárlásától elzárkóztak, mert nem kívánják pénzzel támogatni a bűnözést.

A kutatók weblapján olvasható a LinkedIn-nel folytatott levelezésük is, sajnos ebben ismét az ilyenkor szokásos lepattintó hozzáállás köszön vissza az üzemeltetők részéről.

Emlékezetes, hogy a 2012-es LinkedIn adatszivárgásnál "csak" 6.5 millió felhasználó adata került illetéktelen kezekbe, ám nem ez volt a történetben a nagy érdekesség.

Hanem egyrészt az, hogy a jelszó hashek kódolt tárolásánál az úgynevezett SHA-1 algoritmust szimplán használva nem támaszkodtak olyan megbízható kiegészítő technikákra, mint például a jobban véletlenszerűsítő, ezáltal a feltörésnek jóval ellenállóbb úgynevezett Salted eljárás, megnövelve ezáltal a jelszó hash hosszát, és egyúttal a bonyolultságát is.

Másrészt az is fontos momentum volt az incidens utóéletében, hogy 2 teljes évnek kellett ahhoz eltelnie, hogy az üzemeltetők orvosolva a korábbi helyzetet jelentős biztonsági fejlesztéseket (bejelentkezéssel kapcsolatos kontroll, a jelszóváltoztatásról külön e-mailes emlékeztető értesítés, és saját adataink mentési lehetősége) végezzenek el és jelentsenek be.

Remélhetőleg a GDPR bevezetése után már sehol nem lesz ilyen brutálisan hosszú időablak a hiányzó biztonsági javításokra.

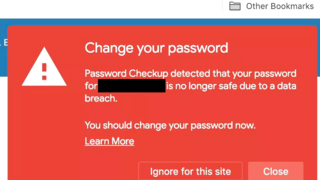

Ha valaki úgy gondolja, hogy az adatai akár személyes mulasztás miatt, akár valamilyen szolgáltató elleni a támadás részeként adatszivárgás részét képezik, akkor fontolja meg jelszavának azonnali megváltoztatását.

A megfelelően erős, vagyis nehezen feltörhető és egyedi jelszavak generálásához és nyilvántartásához a legjobb, ha erre alkalmas külön jelszókezelőt vagy az ezt a funkciót is ellátó vírusvédelmi alkalmazást használunk. Ne feledkezzünk el a többtényezős hitelesítés engedélyezéséről sem, ami a szokásos SMS-en kívül a még biztonságosabb hardver token vagy mobilalkalmazás használatával történhet, ez szintén erősen ajánlott.