Folyamatosan történnek kibertámadások, incidensek, ahol persze fontos hogy ki, mikor, hol és mit tett, ám sok esetben az utólagos vizsgálatok is nagyon érdekesek, amelyek gyakran több tanulságot is felmutatnak. A GoDaddy feltörése is biztosan ide sorolható.

Három hullámban is támadások érték az internetes domain regisztrátort, először még 2020. márciusában. Ezt a cég akkor egy hétköznapi social engineering akciónak gondolta, pedig igazából egy jól előkészített gondosan célzott adathalász támadás volt, amelynek során 28 ezer ügyfél tárhely bejelentkezési adatai, valamint néhány vállalati alkalmazott bejelentkezési adatai kerültek illetéktelen kezekbe.

És ezek a bizonyos illetéktelen kezek igyekeztek ezeket alaposan felhasználni további támadásokhoz, például többek meg tudták változtatni az escrow.com tranzakciós közvetítő webhely DNS (Domain Name System) rekordjait úgy, hogy az egy malajziai címre mutasson.

Ha az idővonalon tovább haladunk, a második említésre méltó incidens több, mint egy év múlva, 2021. novemberében zajlott, amikor a korábbi lopott azonosítók birtokában már forráskódokat, 1.2 millió ügyfél adatait, a webhely admin belépési azonosítóit, valamint sFTP-hitelesítő adatokat és a privát SSL-kulcsokat is sikerült zsákmányolni, szóval ez itt már egy jóval durvább lépés volt.

És végül a harmadik akció egészen a közelmúltba mutat, hiszen mindössze 2022. decemberében történt. Itt a hackerek hozzáfértek a GoDaddy cPanel tárhelykiszolgálóihoz, és azokra észrevétlenül olyan kártékony programokat telepítettek, amelyek időnként véletlenszerűen átirányították az ügyfeleket rosszindulatú webhelyekre, például egy tökéletes másolatnak tűnő adathalász oldalra.

Külön érdekesség, hogy a bűnözők a megszerzett bizalmas céges információk birtokában telefonon is tudtak intézkedni, hogy az escrow.com speciális biztonsági eljárást igénylő domain esetében módosításokat kérjenek, hiszen megvolt nekik az ehhez szükséges dokumentum, benne a megfelelő részletes útmutatóval és telefonszámmal, amelyet ehhez a fiókmódosításhoz fel kellett hívni.

A statisztikák azt mutatják, évről évre nő a vishing, azaz hangalapú megtévesztések mennyisége, ahol a jól tájékozott adathalászok valamilyen belső informatikai embernek adják ki magukat, hogy segítsenek valamilyen állítólagos probléma elhárításában. A valódi cél ilyenkor, hogy megszerezzék az illető hitelesítő adatait, hozzáférést a céges e-mail rendszerhez vagy VPN-hez.

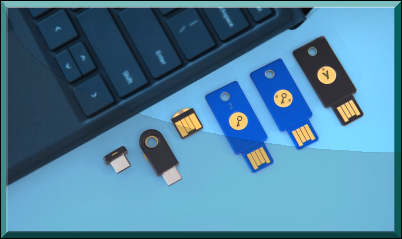

A támadók ma már egyre kifinomultabb módszereket alkalmaznak, így ha egy cégnél megkövetelik kétfaktoros autentikációt a belépésnél, akkor az adathalász weboldal a felhasználónév és jelszó mellett "természetesen" ezt az egyszeri jelszót is bekéri, illetve a megtévesztő telefonhívásoknál ezeket is igyekeznek kipuhatolni. Persze ha a 2FA valamilyen biometrikus azonosítást használ, az erősebb, mint egy sima SMS-ben érkező egyszeri kód. Érdekes adalék még ehhez, hogy amióta a Google 2017-ben bevezette az univerzális második faktor (U2F) módszert, azaz hardveres fizikai hitelesítő eszköz használatát, azóta a 85 ezer alkalmazottja közül senki nem esett adathalász csapdába.