Felhasználó, kórház, önkormányzat, olajvezeték után egy egész ország - erre láthattunk példát tavaly, amikor Costa Rica került a célkeresztbe. Az Oroszországhoz köthető Conti és Hive zsarolóvírus banda 2022. nyarán számos állami intézmény munkáját bénította meg, többek közt a pénzügyminisztérium hálózatát, adó- és vámhivatalokat, kereskedelmi központokat, közműveket, egészségügyi intézményeket. Most pedig a világszerte aktív Medusa ransomware tette tiszteletét a Fülöp-szigeteken.

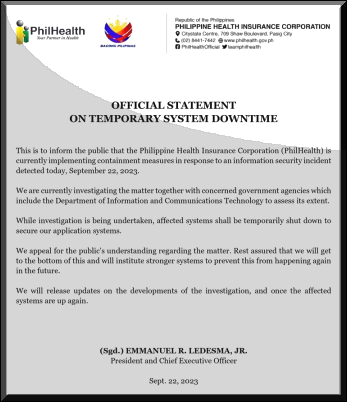

A helyi egészségügyi rendszert kezelő kormányzati szervezet (PhilHealth) szeptember 23-án közölte, hogy informatikai rendszerüket súlyos biztonsági incidens érte. Az állami tulajdonú szervezet az ország 114 millió polgára számára nyújt egészségbiztosítási szolgáltatást, ez borult most fel a támadás miatt.

Az érintett rendszereket ideiglenesen le kellett állítani, eközben pedig a lakosság megértését és türelmét kérik az üggyel kapcsolatban.

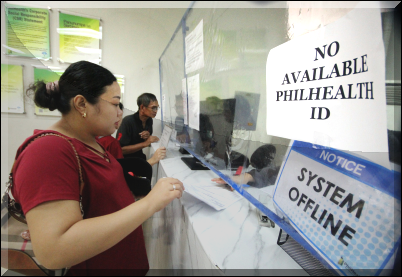

A leállás miatt az online fizetés nem működik, emellett a betegbiztosítási jogosultságok ellenőrzése is nehézkessé vált, ehhez most igazoló dokumentumot, vagy ezek fénymásolatát kell bemutatni.

A kórházi és egyéb ellátások miatti elszámolási határidőket ideiglenesen meghosszabbították, a folyamatban lévő kórházi kezelési, járulékfizetési és egyéb esetek feldolgozása pedig addig átmenetileg kézzel történik.

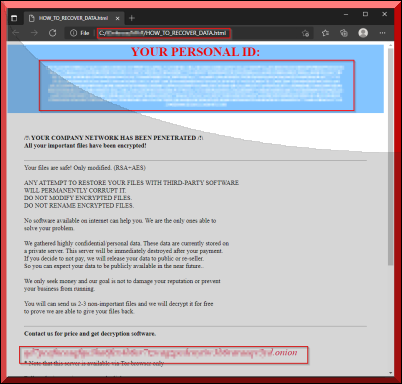

A bűnözők tíz napos határidőt adtak a váltságdíj fizetésre, a követelt összeg pedig 300 ezer dollár - mai áron nagyjából 112 millió forintnak felel meg. Mivel a támadók az állami biztosító adatbázisát feltörték és az érzékeny személyes adatokat ellopták, ezzel a szervezet igen nehéz helyzetbe került. Ha a határidőt szeretnék meghosszabbítani, az is húzós összegbe, 100 ezer dollárba kerülne.

A mai hivatalos nyilatkozat szerint még mindig tart a rendszerek helyreállítása, ám a közlemény azt írja, személyes és egészségügyi adatok állítólag nem kerültek veszélybe.

A Medusa Ransomware-as-a-Service (RaaS) szolgáltatási modellként működik, és jellemzően a váltságdíjak 60%-át a végrehajtó alvállalkozói leányvállalatoknak osztja le, a többit bevételt pedig a szervezet megtartja.

A Medusa Locker támadások jelentős részében a Remote Desktop Protocol (RDP) sebezhetőségeire hagyatkoznak, hogy hozzáférjenek az áldozatok hálózataihoz, majd titkosítják az adatokat és pénzt követelnek.

Mivel a doxing, azaz az ellopott adatok nyilvánossá tételével való fenyegetés emeli a tétet a korábbi sima titkosítás - mentésből helyreállítás modellhez képest, így a kockázat és a veszteség is sokkal érzékenyebben érinti a szereplőket.

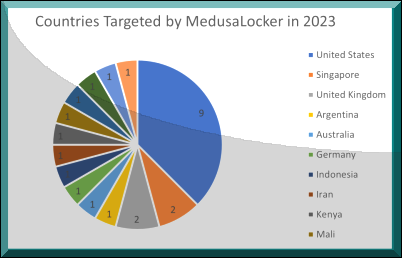

És a Medusa már több célzott, különféle kormányzati szereplők elleni akciót hajtott végre, például Minneapolisban állami iskolát, egy olasz ivóvíz szolgáltatót, de támadtak meg franciaországi közintézményeket, és állami távközlési vállalatot is.