A megtévesztett felhasználók közreműködésével tudnak a legkönnyebben terjedni az internetes kártevők, így a trójai programok vannak többségben az élbolyban. A szeptemberi toplista első helyét ugyan még mindig a Conficker féreg tartja, előnye azonban a második helyezetthez képest ebben a hónapban 8%-ról 5%-ra csökkent.

Az ESET minden hónapban összeállítja a Magyarországon terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik a hazai felhasználók számítógépeit. A vezető Confickert az INF/Autorun csoport követi, mely a Windows automatikus programfuttatási funkcióját kihasználó kártevőkből tevődik össze. Ezek akár MP3 lejátszókon vagy USB kulcsokon is terjedhetnek, fertőzésük egyik jele, hogy a számítógép működése drasztikusan lelassul.

A toplista többi helyén egy kivétellel trójai programok állnak. A Conficker és az INF/Autorun csoport után harmadik az előző hónapokban feltűnt HTML/ScrInject trójai, amely egy RAR segédprogrammal tömörített fájlban terjed, és települése során egy üres (c:\windows\blank.html) állományt jelenít meg fertőzött számítógép böngészőjében. A kártevő ezután hátsó ajtót nyit a megtámadott rendszeren, majd további kártékony javascript állományokat kísérel meg letölteni és lefuttatni a háttérben.

A toplista két új tagja közül az első a hetedik helyen megjelenő JS/Redirector trójai. A kártevő az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. A riasztásoknak bedőlt felhasználókat ezután hamis weboldalakra csalja, és megpróbálja megszerezni az adataikat. Mindeközben hátsó ajtót nyit a megtámadott gépen, majd különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

A másik újonc a kilencedik helyezést elérő Win32/KillProc trójai, mely a fertőzött számítógépen különféle kártékony állományokat hoz létre a Documents and Settings mappában, emellett a rendszerleíró-adatbázisban elhelyezett kulcsokkal gondoskodik arról, hogy a számítógép újraindítása után is lefuthasson. Fő célja, hogy a megtámadott gépről adatokat szerezzen, és naplózza a billentyűleütéseket.

Újra felbukkant nyolcadikként a Win32/Shutdowner trójai is. Fertőzés esetén módosítja a Registryben az automatikus lefutás egy kulcsát, hogy a kártevő minden rendszerindításkor lefuthasson. Rootkit komponenssel is rendelkezik, így működése során fájlokat rejt el a fájlkezelő alkalmazások elől, még akkor is, ha ezek az állományok nincsenek ellátva rejtett attribútummal. Legfőbb és legszembetűnőbb hatása azonban, hogy büntetőrutinja lekapcsolja az éppen futó Windows rendszert, és ezzel zavarja meg a munkát, de akár adatvesztést is okozhat.

És végül tizedik lett az első ízben 2009 júliusában listára kerülő Win32/Mebroot trójai, ami egy igen kellemetlen kártevő, hiszen törölheti a merevlemez partíciós tábláját, és így könnyen adatvesztést okozhat.

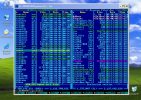

Vírustoplista - 2010 szeptember

Az ESET több százezer magyarországi felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2010 szeptemberében a következő 10 károkozó terjedt a legnagyobb számban, és volt felelős együttesen az összes fertőzés 20.90%-ért.

1. Win32/Conficker féreg

Elterjedtsége a szeptemberi fertőzések között: 5.01%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen.

A számítógépre kerülés módja: Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

2. INF/Autorun vírus

Elterjedtsége a szeptemberi fertőzések között: 3.45%

Működés: Az INF/Autorun egyfajta gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul.

A számítógépre kerülés módja: Fertőzött adathordozókon (akár MP3-lejátszókon) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

3. HTML/ScrInject trójai

Elterjedtsége a szeptemberi fertőzések között: 2.71%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony javascript állományokat kísérel meg letölteni.

A számítógépre kerülés módja: A felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

4. Win32/PSW.OnLineGames trójai

Elterjedtsége a szeptemberi fertőzések között: 1.96%

Működés: Ez a kártevőcsalád olyan trójai programokból áll, amelyek billentyűleütés-naplózót (keylogger) igyekszenek gépünkre telepíteni. Az ide tartozó károkozóknak rootkit komponensei is vannak, melyek segítségével igyekeznek állományaikat és működésüket a fertőzött számítógépen leplezni, eltüntetni. A kártevőcsalád ténykedése jellemzően az online játékok jelszavainak ellopására, majd a jelszóadatok titokban történő továbbküldésére fókuszál. A bűnözők ezzel a módszerrel jelentős mennyiségű lopott jelszóhoz juthatnak hozzá, amelyeket aztán alvilági csatornákon továbbértékesítenek.

A számítógépre kerülés módja: A felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21psw-onlinegames

5. Win32/Tifaut trójai

Elterjedtsége a szeptemberi fertőzések között: 1.69%

Működés: A Wind32/Tifaut fájlokat hoz létre a C:\Windows\System32 mappában csrcs.exe és autorun.inf néven. A kártékony EXE fájl automatikus lefuttatásához külön bejegyzést is készít a rendszerleíró-adatbázisban. Működése során több különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

A számítógépre kerülés módja: A felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21tifaut

6. Win32/VB féreg

Elterjedtsége a szeptemberi fertőzések között: 1.35%

Működés: A VB.EL (vagy más néven VBWorm, SillyFDC) féreg hordozható adattárolókon és hálózati meghajtókon terjed. Fertőzés esetén megkísérel további káros kódokat letölteni az 123a321a.com oldalról. Automatikus lefuttatásához módosítja a Windows Registry HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run bejegyzését is. Árulkodó jel lehet a sal.xls.exe állomány megjelenése a C: és minden további hálózati meghajtó főkönyvtárában.

A számítógépre kerülés módja: Fertőzött adattároló (USB kulcs, külső merevlemez stb.) csatlakoztatásával terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21vb

7. JS/Redirector trójai

Elterjedtsége a szeptemberi fertőzések között: 1.33%

Működés: A JS/Redirector trójai az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

A számítógépre kerülés módja: A felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/!redirector

8. Win32/Shutdowner trójai

Elterjedtsége a szeptemberi fertőzések között: 1.28%

Működés: A Win32/Shutdowner trójai fertőzés esetén módosítja a rendszerleíró-adatbázisban az automatikus lefutás egy kulcsát, hogy a kártevő minden rendszerindításkor lefuthasson. Rootkit komponenssel is rendelkezik, így működése során fájlokat rejt el a fájlkezelő alkalmazások elől, még akkor is, ha ezek az állományok nincsenek ellátva rejtett attribútummal. Legfőbb és legszembetűnőbb hatása, hogy büntetőrutinja lekapcsolja az éppen futó Windows rendszert, és ezzel zavarja a munkát, de akár adatvesztést is okozhat.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/shutdowner-aa

9. Win32/KillProc trójai

Elterjedtsége a szeptemberi fertőzések között: 1.07%

Működés: A Win32/KillProc trójai a fertőzött számítógépen különféle kártékony állományokat hoz létre a Documents and Settings mappában, emellett rendszerleíró-adatbázis bejegyzések létrehozásával gondoskodik arról, hogy a számítógép újraindítása után is automatikusan lefuthasson. Fő célja, hogy a megtámadott gépről adatokat szerezzen meg, és naplózza a billentyűleütéseket.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/killproc-a

10. Win32/Mebroot trójai

Elterjedtsége a szeptemberi fertőzések között: 1.12%

Működés: A Win32/Mebroot.K trójai elsődleges célja, hogy további számítógépeket fertőzzön meg. Ehhez az ideiglenes (Temp) mappában létrehoz egy <szám>.tmp nevű fájlt, valamint a rendszerleíró-adatbázisba számos bejegyzést készít, illetve módosítja azokat, ha már léteznek. Ezenkívül megkísérel a google.com webcímre is csatlakozni. Működése során tönkreteszi a merevlemez partíciós tábláját.

A számítógépre kerülés módja: A felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21mebroot