Mint ismeretes, a napokban nagyszabású és sajnos sikeres támadás áldozatává vált a LinkedIn portál. A hírek szerint 6.5 millió felhasználó adata került illetéktelen kezekbe. Június 6-án már arról is értesülhettünk, hogy az ellopott jelszavak orosz weboldalakon, fórumokon tűntek fel. A LinkedIn nem nyilatkozott egyértelműen, ezért ilyenkor joggal feltételezhetjük, hogy ha a támadóknak a jelszavakhoz sikerült hozzáférniük, akkor esetleg már a tulajdonosok e-mail címeivel is rendelkezhetnek.

A LinkedIn oldal nagyban különbözik az olyan közösségi oldalaktól, mint a Facebook vagy az iWiW, hiszen ez utóbbiak általában a hétköznapi kapcsolattartást, közösségi játékokat, események, képek és könnyedebb tartalmak megosztását szolgálják. Az is fontos különbség még, hogy a Facebook-on általában tetszőlegesen valós/kitalált és tetszőleges kitöltött vagy éppen üresen hagyott személyes mezőkkel rendelkezünk, illetve ezenfelül adatvédelmi beállításainktól függően még publikusan vagy csak egy csoport által láthatóra korlátozhatjuk adatainkat. Ezzel szemben a LinkedIn profilok kifejezetten a karrierrel kapcsolatos hírek, őszinte szakmai tervek, információk terepe, és nem utolsó sorban itt mindenki valódi névvel valós információkat szolgáltat magáról, üzleti kapcsolatairól, vagyis a veszély itt kétségkívül sokkal jelentősebb. A hazai felhasználóknak is érdemes lehet ellenőrizni belépési adataikat, hiszen a Zoomsphere friss adatai szerint Magyarországról már legalább 230 ezren használják ezt a weboldalt.

A weboldal üzemeltetői egyébként nem csak abban hibáztak, hogy egyáltalán megtörténhetett ez a jelszólopási incidens, hanem amint később kiderült, magánál a jelszó hashek kódolt tárolásánál az úgynevezett SHA-1 algoritmust szimplán használva nem támaszkodtak olyan megbízható kiegészítő technikákra, mint például a jobban véletlenszerűsítő, ezáltal a feltörésnek jóval ellenállóbb úgynevezett Salted eljárás, megnövelve ezáltal a jelszó hash hosszát, és egyúttal a bonyolultságát is. Ezt általában kimondottan jelszavak tárolásánál szokták alkalmazni éppen annak megnehezítésére, hogy a szótáron egyszer végigmenve az összes felhasználó jelszavát egy menetben, vagyis túl könnyen és gyorsan feltörjék.

Reméljük, hogy tanulnak az esetből, és megteszik a szükséges biztonsági lépéseket - köztük az említett jelszósózás alkalmazását is - hogy a jövőben ilyesmi többet ne fordulhasson elő. Az üzemeltetők egyébként az FBI segítségét kérték a biztonsági incidens alapos és részletes kivizsgáláshoz. Mindenesetre az eset komoly következményekkel járhat, így a LinkedIn-nek minden erőfeszítésére szükség lesz, hogy helyreállítsák befektetőik, hirdetőik, és nem utolsósorban felhasználóik beléjük vetett bizalmát.

Nézzük akkor, mit is tehet az a felhasználó, aki érintett lehet. Először is nagyon fontos, hogy a jelszavát haladéktalanul változtassa meg. A kellően erős jelszó egyedi (azaz sehol máshol nem használjuk, csak itt), kellően hosszú (magyarul 10-12 karakternél nem rövidebb), változatos (vagyis egyaránt tartalmaz kis- és nagybetűket, számokat, valamint speciális írásjeleket is, amilyen például -+'"+!%/=_<>#&();?.÷-_ karakterek), illetve kellően erős (nem kutyánk, családtagunk könnyen kitalálható név, közösségi oldalról bárki által leolvasható születési dátumunk, hanem például véletlenszerűen generált: paiK#debt=maRry88). A jelszavakkal kapcsolatos tudnivalóknak egyébként korábban egy teljes cikket szántunk a Vírusok Varázslatos Világa 36. részében, amit érdemes lehet elolvasni. Ennek azért van kiemelt jelentősége, mert a kiszivárgott SHA-1 jelszó hashek elsősorban az egyszerűbb, rövidebb jelszavak tulajdonosaira jelentenek kiemelt veszélyt, magyarán villámgyors visszafejtési lehetőséget.

A LinkedIn account mellett azoknak, akik esetleg éppen az ott használt e-mail levelezési fiókjuknál, vagy bárhol máshol mégis ugyanezt a jelszót használták, úgy ott azokon a helyeken is érdemes haladéktalanul a jelszóváltoztatást végrehajtani, hiszen az is gyakori forgatókönyv, hogy a megszerzett jelszó birtokában a támadók tulajdonos minden ismert levelezési, közösségi oldali, és egyéb fiókját végigpróbálgatják, hátha azonos jelszóval használta.

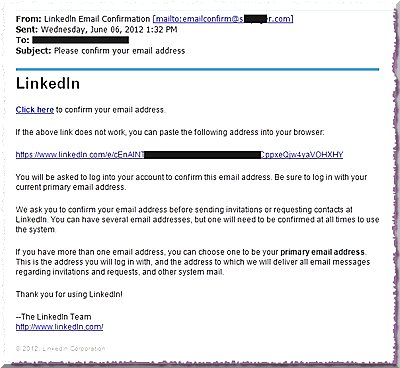

Amire még érdemes figyelmi, hogy minden rendkívüli esemény: árvíz, földrengés, sport esemény, híresség halála, esküvője, stb. nyomán kéretlen üzeneteket küldenek ki a támadók, és a mellékelt linkekre való kattintással adatokat lopni, kémprogramot telepíteni a gyanútlan felhasználók gépeire. Cameron Camp, az ESET észak-amerikai központjának biztonsági kutatója szerint máris elindultak ennek az incidensnek a nyomán is azok az átverési spamkampányok, amelyben a csalók látszólag a LinkedIn üzemeltetőinek nevében írnak levelet nekünk, hogy erősítsük meg egy mellékelt linkre kattintva az e-mail címünket. Ilyenkor nem szabad bedőlni, ne kattintson senki, hiszen az ESET labor által vizsgált levelek esetében is jól látható volt, hogy az állítólagos hivatalos értesítő levélben nem a LinkedIn-re, hanem egy teljesen más, idegen webhelyre mutatott ez a bizonyos link.