Kezdjük egy találós kérdéssel, vajon milyen alapú lehet az a kártevő, amely mind a Windows, mind a Macintosh OS X, mind pedig a Linux platform alatt labdába tud rúgni?

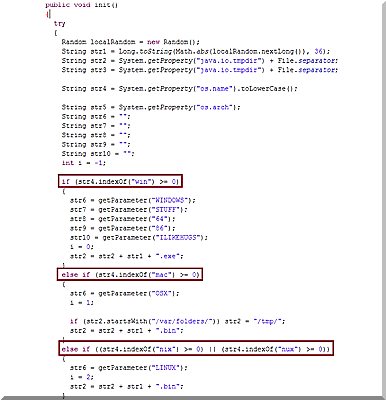

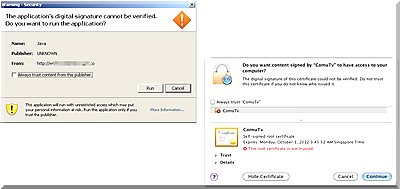

Azok tippeltek jól, akik a zamatosan gőzölgő Javát tippelték, hiszen amellett, hogy rengeteg biztonsági rést hordoz, fut minden jelentős operációs rendszeren. Nos igen, amikor éppen először tévedünk egy ilyen fertőzött weboldalra, a Java Archive (JAR) letöltő rész érzékeli azt, milyen OS alól érkeztünk, és ennek megfelelően ajánl fel egy olyan Java applet telepítését, melyet - na ki lepődött meg - nem írtak alá tanúsítvánnyal. Innen már sima az út, az aktuális operációs rendszernek megfelelő trójai letöltődik, és igyekszik botnetes zombivá alakítani számítógépünket.

A szakemberek véleménye szerint a trójai letöltő a Social Engineer Toolkit (SET) nevű Python nyelvű, nyíltforráskódú behatolástesztelő eszköz segítségével készülhetett, ám felfedezése óta nem észleltek kommunikációt ennek C&C csatornájában - igaz, ez persze bármikor változhat is.

Mac-eseknek jó hír lehet, hogy a kártevő alapból nem fut az Inteles alapú gépeken, így ha ezek után váratlanul jön az ablak, hogy Rosetta letöltés szeretne jönni a Snow Leopardunk alatt, akkor ez is egy intő jel lehet. Linuxosoknál szintén kevésbé gyakori lehet a fertőzés, viszont mindenkinek remek hír lehet, hogy egy jó tűzfal mindenkinek sokat segíthet egy ilyen helyzetben, és persze azóta már az antivírus cégek is bővítették felismerési adatbázisaikat.

Mindenesetre az Intego még azt is hozzáfűzte, nagyon alapszintű fapados volt ez a támadás és nem igazán adott tanúbizonyságot elmélyült, komoly szakértelmet követelő hozzáértésről - majd meglátjuk, ez a megjegyzés aztán mire sarkallja a szerzőket a későbbiekben.