Trójai a neve azoknak a kártékony kódoknak, amelyek hasznos, gyakran jól ismert programként tüntetik fel magukat, és csalárd módon ráveszik a felhasználót a letöltésükre, futtatásukra. Az eredeti funkción felül azonban titokban rosszindulatú tevékenységeket hajtanak végre a háttérben, ez leggyakrabban kémkedés, adatlopás.

Rengeteg alkalommal írtunk már itt a blogban is ilyenekről, de azért érdemes lehet néhány hírhedtebb esetet előszedni az emlékezet bugyraiból. Jó tíz évvel ezelőtt, még a megboldogult UPC idején létezett egy Távrögzítő nevű alkalmazás, amellyel a settop box segítségével TV műsorokat lehetett beprogramozni, és távollétünkben VHS kazettára rögzíteni.

Aztán egyszer csak megjelent egy UPC Távrögzítő nevű mobil app iPhone és Android platformra, amiről csak sokkal később derült ki, hogy ezt nem a UPC készítette, nem is tudtak róla, mégis sokan letöltötték és valószínűleg ellopta a UPC loginokat. A lelepleződés után aztán törölték az appot az áruházak kínálatából.

Érdemes a letöltéseknél óvatosnak lenni, hiszen sokszor még meg sem jelent operációs rendszer is felkínálnak, ahogy ezt például Kínában lehetett látni jóval a Windows 7 hivatalos piacra kerülése előtt. De sikeres átverős csalinak számít az is, ha bármilyen jól ismert szoftvert észrevétlenül összecsomagolnak kártevővel, ahogy azt például orosz bűnözők tették 2015-ben a TrueCrypt lemeztitkosító programjával.

Letölteni persze elvileg bármit lehet, sőt akár nem létező dolgokra is kaphatunk bőven "találatot" és kétes letöltési linkeket.

Ehhez elég, ha a keresési mezőbe beírjunk bármilyen kitalált kreténséget, például azt, hogy "Te egy hülye gorilla vagy", és máris ontják a letöltő oldalak a linket a Full release, az ISO, a feltört crackelt, a keygen-es és FULL-CD változathoz is.

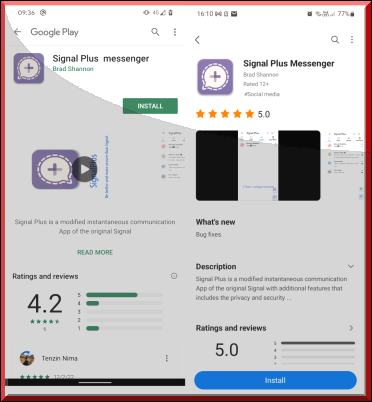

Mai történetünkre kanyarodva itt is jól ismert programok nevével éltek vissza ismeretlenek, akik Android felhasználókat céloztak meg hamis Signal és Telegram appok segítségével. Az ESET kutatói egy Kínához köthető APT csoportnak tulajdonítja a Google Play áruházban is egy ideig elérhető Signal Plus Messenger és FlyGram nevű trójai alkalmazásokat.

Ezeknél az eseteknél ha valaki lépre ment, a távoli támadók kémkedhettek a felhasználók után, minden telefonon tárolt adatukhoz hozzáférhettek.

A FlyGram kártevő a klasszikus adatlopás mellett a hivatalos eredeti Telegram biztonsági másolataihoz is hozzáfért, de a Signal Plus Messenger is rejtegetett trükköt, ott az áldozatok valós Signal kommunikációja után kémkedtek a valódi profil összelinkelésével. Az elkövetők a nagyobb hihetőség kedvéért még honlapot is kreáltak a hamis appoknak.

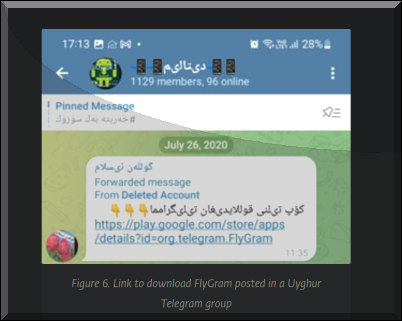

A kínai szál amiatt is látszik valószínűnek, mert a kártékony FlyGram alkalmazás linkjét egy ujgur Telegram csoportban is megosztották, és ez a célzott terjesztés összhangban van a BadBazaar nevezetű kémprogram korábbi felhasználásával.

Ha valaki esetleg telepítette volna bármelyiket, érdemes haladéktalanul törölnie, az igazi Signal esetében pedig Beállítások -> Társított eszközöknél törölni az esetlegesen bekerült új eszközöket. Android esetében már a vírusirtók riasztanak is rá, illetve az appokat a hivatalos piacterekről is már törölték azóta. A FlyGram 14 ezer, míg a Signal Plus Messenger 5 ezer körüli letöltés számot produkált addigra.

Arról, hogy hogyan szúrjunk ki hamis appokat, már írtunk korábban egy a telepítés előtti gyanús jeleket csokorba gyűjtő posztot. És ehhez ide kívánkozik a mondás: "A bölcsesség kilenc tized része az, hogy idejében van bölcs."